Intel và Microsoft vừa gấp rút công bố danh sách khuyến cáo bảo mật liên quan đến một loạt các lỗ hổng CPU mới ảnh hưởng đến bộ vi xử lý Intel Core. Các lỗi bảo mật này liên quan đến thành phần I/O được ánh xạ bộ nhớ (MMIO) của CPU, và do đó được gọi chung là "MMIO Stale Data Vulnerabilities". Sau khi lạm dụng thành công một hệ thống dễ bị tấn công, tác nhân đe dọa có thể đọc thông tin đặc quyền trên hệ thống một cách đơn giản.

Trong tài liệu khuyến cáo bảo mật ADV220002 mới được phát hành gần đây, Microsoft đã mô tả các kịch bản tấn công tiềm ẩn có thể xảy ra như sau:

“Kẻ tấn công đã khai thác thành công các lỗ hổng này có thể đọc dữ liệu đặc quyền trên hệ thống qua các ranh giới tin cậy. Trong các môi trường tài nguyên được chia sẻ (chẳng hạn như trong một số cấu hình dịch vụ đám mây), các lỗ hổng này có thể cho phép một máy ảo truy cập không đúng thông tin từ máy khác. Với tình huống trên các hệ thống độc lập, kẻ tấn công sẽ cần quyền truy cập trước vào hệ thống hoặc khả năng chạy một ứng dụng được thiết kế đặc biệt trên hệ thống đích để tận dụng các lỗ hổng này.

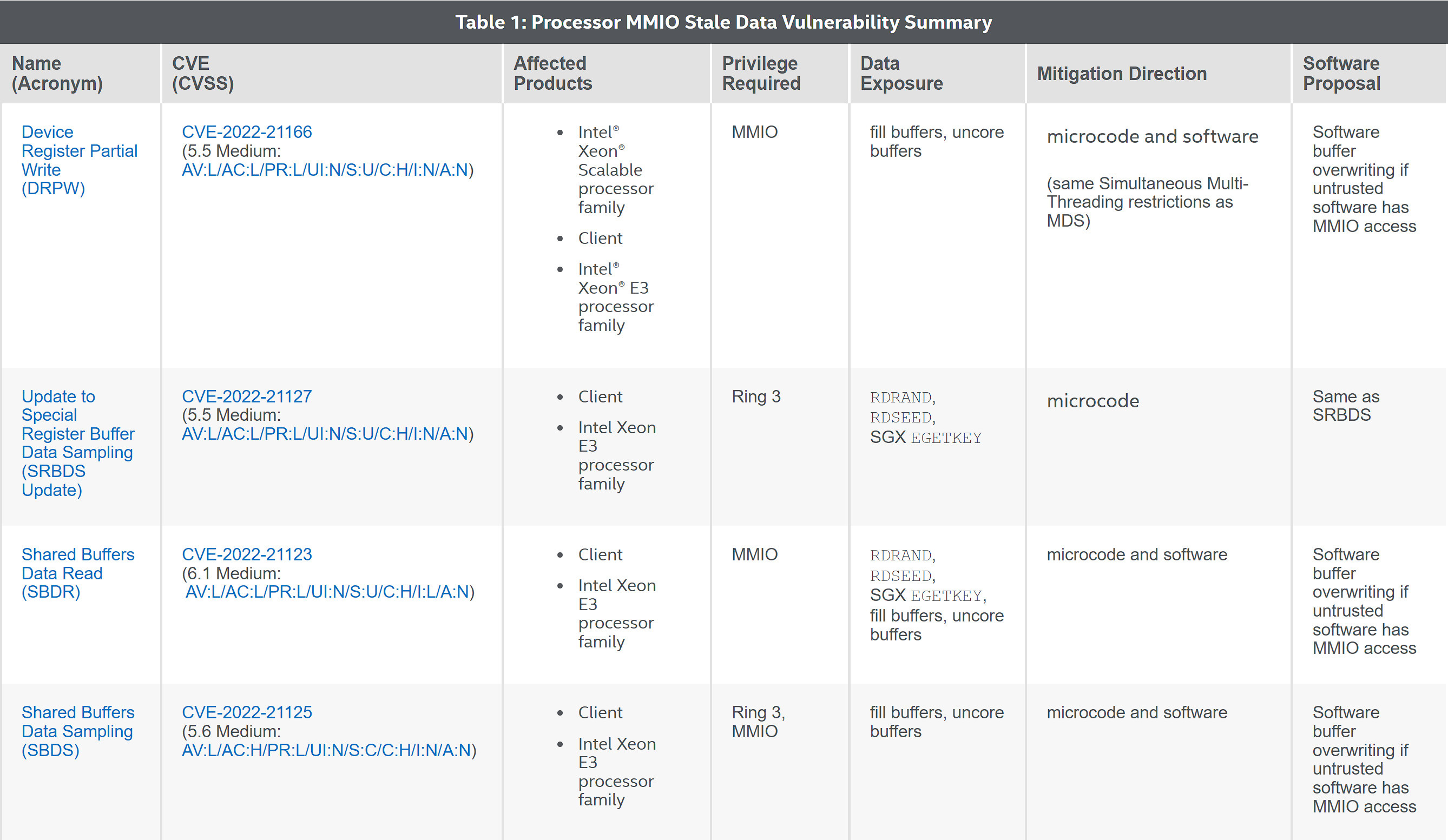

Danh sách lỗ hổng đã được ghi nhận và theo dõi bao gồm:

CVE-2022-21123 - Shared Buffer Data Read (SBDR)

CVE-2022-21125 - Shared Buffer Data Sampling (SBDS)

CVE-2022-21127 - Special Register Buffer Data Sampling Update (SRBDS Update)

CVE-2022-21166 - Device Register Partial Write (DRPW)

MMIO sử dụng không gian địa chỉ bộ nhớ vật lý của bộ xử lý để truy cập các thiết bị I/O, vốn có thể phản hồi như các thành phần bộ nhớ. Theo tài liệu khuyến báo bảo mật INTEL-SA-00615, Intel cũng đã mô tả chi tiết hơn cách lỗ hổng bảo mật có thể bị khai thác bằng cách sử dụng dữ liệu bộ đệm chưa được lưu trữ của CPU:

Các lỗ hổng MMIO Stale Data là một dạng lỗ hổng I/O được ánh xạ bộ nhớ (MMIO) có thể làm lộ dữ liệu. Khi lõi bộ xử lý bắt đầu quá trình đọc hoặc ghi MMIO, giao dịch thường được thực hiện với các loại bộ nhớ không thể lưu trữ hoặc kết hợp ghi và được chuyển qua bộ nhớ không lưu, là một phần logic trong CPU được chia sẻ bởi các lõi bộ xử lý và cung cấp một số dịch vụ phổ biến.

[...] Các lỗ hổng này liên quan tới một loạt hoạt động dẫn đến dữ liệu cũ được đọc trực tiếp sang trạng thái kiến trúc, phần mềm có thể nhìn thấy hoặc được lấy mẫu từ bộ đệm hoặc thanh ghi. Trong một số trường hợp tấn công, dữ liệu cũ có thể đã nằm trong bộ đệm vi kiến trúc. Đối với những tình huống tấn công khác, các tác nhân độc hại có thể truyền dữ liệu từ các vị trí vi kiến trúc như các bộ đệm lấp đầy (fill buffer).

Phân tích từ Microsoft cho thấy các phiên bản Windows sau có thể bị ảnh hưởng bởi lỗ hổng:

- Windows 11

- Windows 10

- Windows 8.1

- Windows Server 2022

- Windows Server 2019

- Windows Server 2016

Danh sách các CPU bị ảnh hưởng cùng với các biện pháp giảm nhẹ tương ứng được đưa ra như sau:

Danh sách đầy đủ các mẫu CPU bị ảnh hưởng có thể được tìm thấy trên trang web chính thức của Intel, trong phần năm 2022.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài