Microsoft vừa phát đi cảnh báo khẩn liên quan đến một loại phần mềm độc hại dạng Công cụ truy cập từ xa (Remote Access Tool - RAT) có tên RevengeRAT. Mã độc nguy hiểm này hiện đang lây lan với tốc độ nhanh chóng trên toàn thế giới, chủ yếu dưới hình thức tệp đính kèm trong các email lừa đảo trực tuyến nhắm mục tiêu vào những lĩnh vực như hàng không và du lịch.

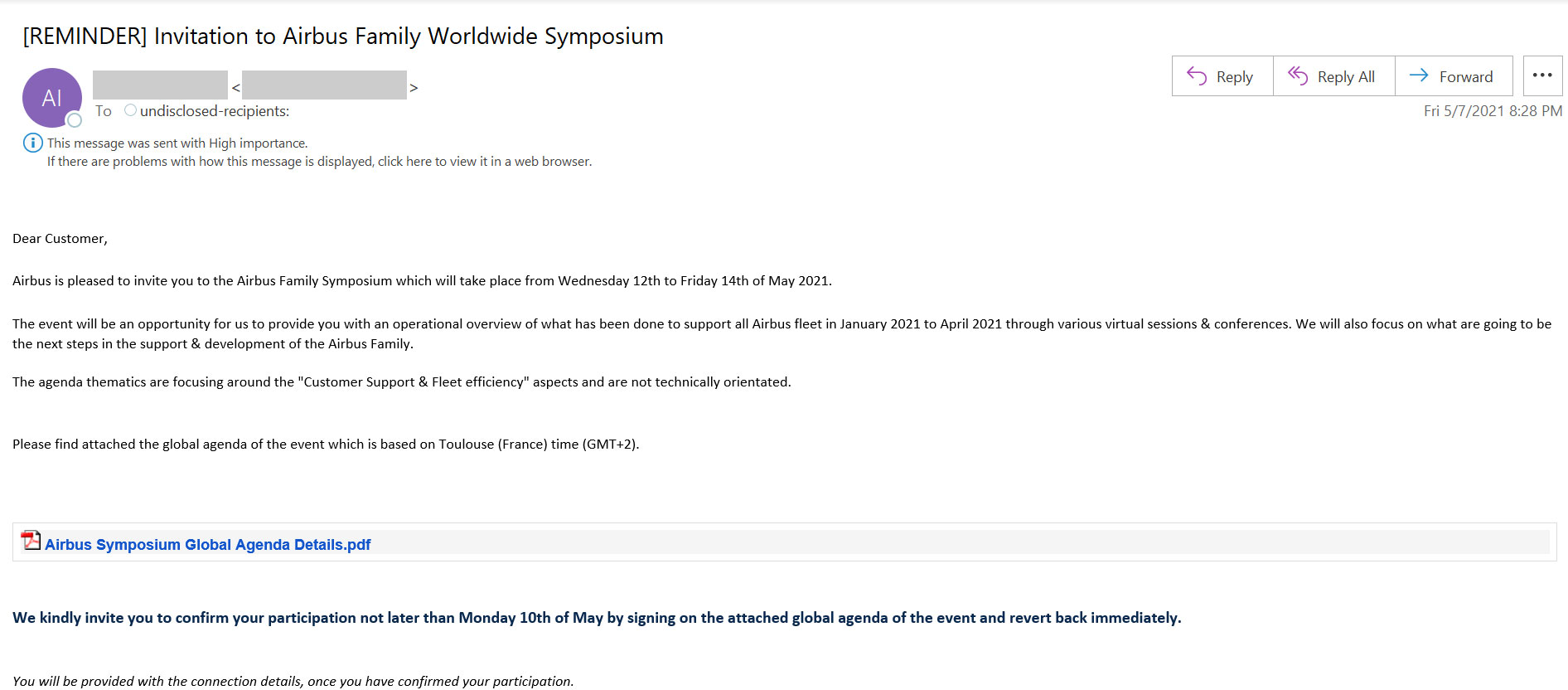

RevengeRAT, còn được biết đến với tên gọi AsyncRAT, là một chủng mã độc RAT Loader chủ yếu được phân phối thông qua email giả mạo. Những email này được thiết kế cực kỳ tinh vi và cẩn thận, đến mức người dùng thông thường gần như không thể phát hiện ra bất cứ dấu hiệu đáng ngờ nào. Nội dung email độc hại thường liên quan đến việc hướng dẫn người nhận mở một tệp trông giống như tệp đính kèm Adobe PDF chứa một thông tin cụ thể nào đó, nhưng thực chất đó lại là trình đặt tệp cơ bản trực quan (visual basic file) độc hại.

Morphisec, một tổ chức an ninh mạng quốc tế, gần đây cũng đã xác định phần mềm độc hại này là một phần của một dịch vụ Crypter-as-a-Service phức tạp, có liên quan đến hành vi phát tán nhiều loại RAT.

Theo tiết lộ của nhóm chuyên gia bảo mật Microsoft, các tác nhân độc hại chưa rõ danh tính đang tích cực phát tán email lừa đảo có chứa bộ tải (loader) của RevengeRAT hoặc AsyncRAT trên internet, dẫn đến nguy cơ một làn sóng mã độc phức tạp hoàn toàn có thể được hình thành nếu các biện pháp ngăn chặn cần thiết không sớm được triển khai.

“Chiến dịch tấn công này phát tán email giả mạo của các tổ chức hợp pháp, trong đó chủ yếu nhằm mục tiêu đến đến lĩnh vực hàng không, du lịch hoặc hàng hóa. Thông thường, sẽ có một tệp PDF chứa liên kết được nhúng (thường lạm dụng các dịch vụ web hợp pháp) trình tải xuống một VBScript độc hại phát tán tải trọng RAT)".

Các chuyên gia Morphisec gọi dịch vụ mã hóa này là "Snip3", theo tên người dùng được phát hiện trong các biến thể phần mềm độc hại trước đó.

Đáng chú ý, Snip3 được thiết kế để có thể tạm ngừng tải RAT nếu phát hiện thấy nó đang được thực thi trong Windows Sandbox - tính năng cho phép người dùng chạy các tệp độc hại tiềm ẩn trong hộp cát an toàn và không tương tác với hệ điều hành chủ. Tình huống tương tự cũng diễn ra trong môi trường máy ảo. Đây là một phương thức ẩn mình cực kỳ tinh vi.

Trong trường hợp RAT được cài đặt thành công, nó sẽ lập tức kết nối với máy chủ lệnh và điều khiển (C2 server) của mình để bắt đầu hoạt động độc hại, đồng thời truy xuất nhiều phần mềm độc hại từ các trang web liên kết.

Sự tồn tại của RAT trên bất kỳ hệ thống nào cũng đều là một mối đe dọa lớn, bởi nó có thể lấy cắp mật khẩu, ảnh và video từ webcam cũng như bất kỳ dữ liệu nào khác được tìm thấy trên khay nhớ tạm (clipboard) của hệ thống.

Microsoft hiện đã phát hành công khai các truy vấn tìm kiếm nâng cao trên GitHub để các đội ngũ bảo mật trên toàn thế giới có thể sử dụng nếu họ phát hiện ra những mối đe dọa này trên mạng của mình.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài