Các nhà nghiên cứu an ninh mạng quốc tế vừa lên tiếng cảnh báo về một chiến dịch tấn công ransomware quy mô cực lớn nhắm vào các thiết bị QNAP trên toàn thế giới. Điều đáng nói ở chỗ chiến dịch tấn công này vẫn đang được tích cực triển khai, và đặc biệt nhiều nạn nhân phát hiện ra rằng các tệp bị mã hóa của họ đều được lưu trữ trong những file nén 7zip được bảo vệ bằng mật khẩu.

Mã độc tống tiền được sử dụng trong chiến dịch tấn công này chính là Qlocker - một cái tên không còn xa lạ với giới bảo mật toàn cầu. Theo kết quả điều tra sơ bộ, các hoạt động độc hại có chủ đích đã bắt đầu nhắm mục tiêu vào các thiết bị QNAP toàn cầu từ ngày 19 tháng 4 năm 2021. Kể từ thời điểm đó, đã có vô số báo cáo, thông báo khẩn từ người dùng QNAP liên quan đến việc hệ thống tệp của họ bị mã hóa đòi tiền chuộc.

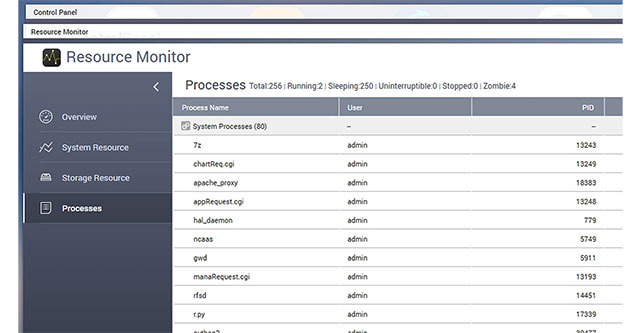

Trong đa số các báo cáo, hầu hết nạn nhân đều cho biết những kẻ tấn công đã lạm dụng 7-zip để di chuyển hệ thống tệp trên thiết bị QNAP vào các kho lưu trữ được bảo vệ bằng mật khẩu. Trong khi các tệp đang bị khóa, QNAP Resource Monitor sẽ hiển thị các tiến trình '7z' là tiến trình thực thi dòng lệnh 7zip.

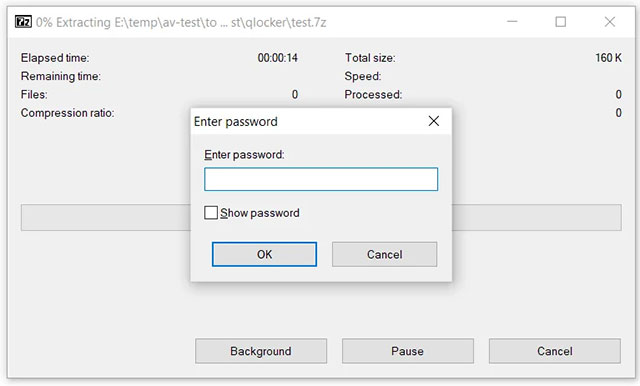

Khi ransomware hoàn tất quá trình mã hóa, các tệp của thiết bị QNAP sẽ được lưu trữ trong những kho lưu trữ (tệp nén) 7-zip được bảo vệ bằng mật khẩu, kết thúc bằng phần đuôi mở rộng .7z. Để giải nén các kho lưu trữ này, nạn nhân sẽ cần nhập mật khẩu mà chỉ kẻ tấn công mới biết.

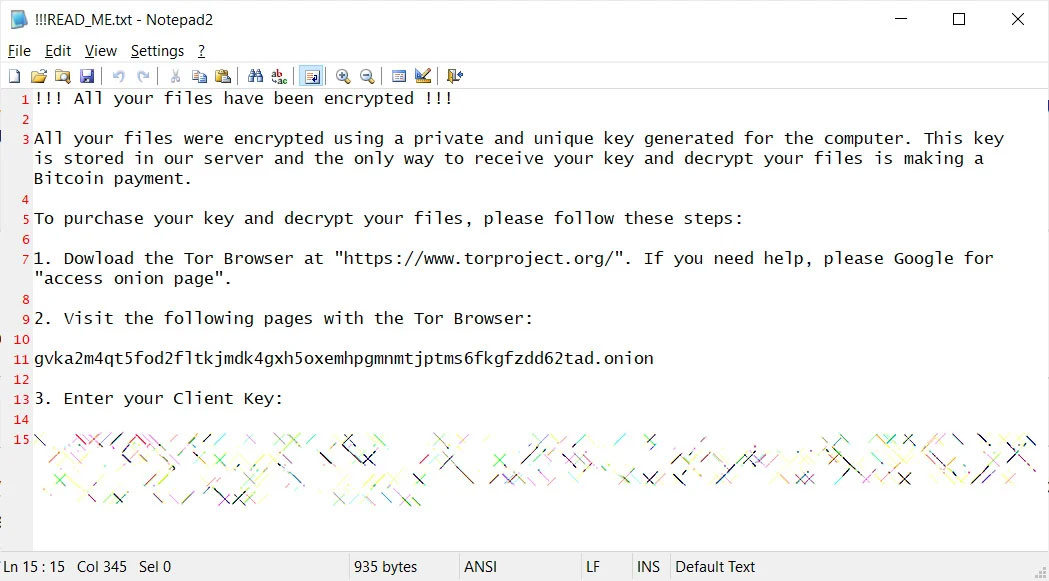

Sau khi thiết bị QNAP bị mã hóa, nạn nhân sẽ nhận được một cảnh báo đòi tiền chuộc có tiêu đề !!!READ_ME.txt. Trong đó bao gồm một client key duy nhất mà nạn nhân cần nhập để đăng nhập vào trang thanh toán Tor của ransomware.

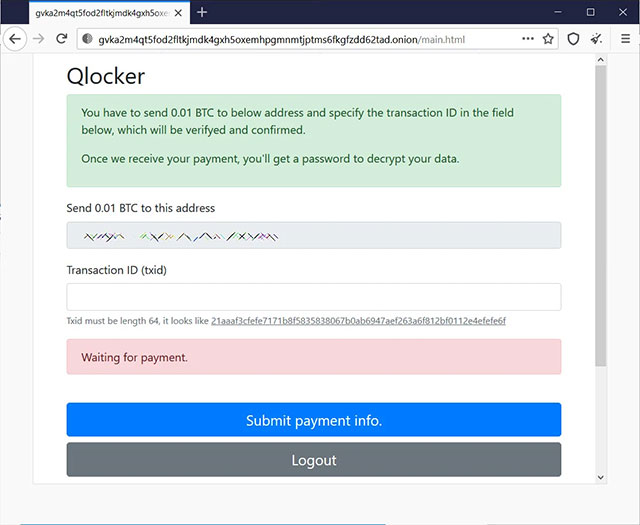

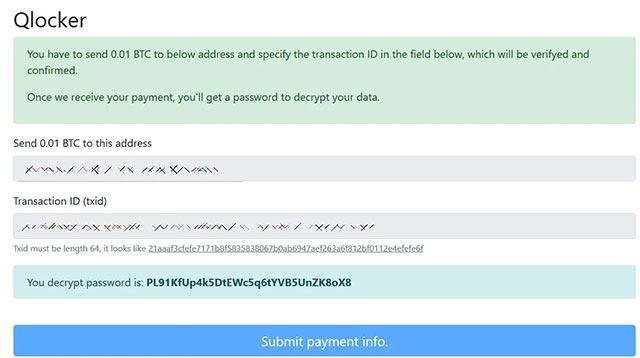

Như có thể thấy trong nội dung thông báo, tất cả nạn nhân đều được yêu cầu trả 0,01 Bitcoin, tương đương khoảng 557,74 USD, để đổi lấy mật khẩu cho các tệp lưu trữ 7zip đã bị mã hóa của họ.

Sau khi trả tiền chuộc và nhập ID giao dịch Bitcoin hợp lệ, trang thanh toán Tor sẽ hiển thị mật khẩu cho kho lưu trữ 7Zip của nạn nhân, như hình dưới đây.

Mật khẩu này là duy nhất cho mỗi nạn nhân, và không thể được sử dụng trên các thiết bị của nạn nhân khác.

Lỗ hổng nằm ở đâu?

Phía QNAP tin rằng những kẻ tấn công đang khai thác một chuỗi các lỗ hổng khác nhau để triển khai chiến dịch độc hại này.

Trước đó, (ngày 16/04) QNAP tuyên bố đã giải quyết xong một loạt lỗ hổng bảo mật nghiêm trọng, có thể cho phép một tác nhân từ xa có quyền truy cập đầy đủ vào thiết bị và thực thi ransomware, bao gồm:

- CVE-2020-2509: Lỗ hổng Command Injection trong QTS và QuTS hero

- CVE-2020-36195: Lỗ hổng SQL Injection trong Multimedia Console và Media Streaming Add-On

Tuy nhiên, các chuyên gia QNAP cho tằng rằng chiến dịch Qlocker này đã khai thác lỗ hổng CVE-2020-36195 để thực thi ransomware trên các thiết bị dễ bị tấn công, hay nói cách khác là những thiết bị chưa được cập nhật bản vá mới nhất.

Do đó, người dùng thiết bị QNAP nên lập tức cập nhật QTS, Multimedia Console và Media Streaming Add-on lên phiên bản mới nhất.

"QNAP đặc biệt kêu gọi toàn bộ người dùng ngay lập tức cài đặt phiên bản Malware Remover mới nhất và quét phần mềm độc hại trên QNAP NAS. Các ứng dụng Multimedia Console, Media Streaming Add-on và Hybrid Backup Sync cũng cần được cập nhật lên phiên bản mới nhất hiện có để bảo mật hơn nữa hệ thống QNAP NAS khỏi các cuộc tấn công ransomware đang diễn ra. Chúng tôi đang khẩn trương tìm ra giải pháp để loại bỏ phần mềm độc hại khỏi các thiết bị bị nhiễm”.

Đồng thời, phía QNAP cũng cảnh báo rằng các nạn nhân không nên khởi động lại thiết bị mà thay vào đó, hãy chạy ngay trình quét phần mềm độc hại.

"Nếu dữ liệu của bạn đã bị mã hóa hoặc đang bị mã hóa, bạn không nên tắt hoặc khởi động lại thiết bị NAS. Thay vào đó, hãy quét phần mềm độc hại với phiên bản Malware Remover mới nhất ngay lập tức, sau đó liên hệ với Bộ phận hỗ trợ kỹ thuật QNAP (QNAP Technical Support) tại địa chỉ: service.qnap.com”.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài