Cũng ở thời điểm này cách đây 20 năm, sinh viên Philippines có tên Onel A. de Guzman đã âm thầm phát tán một loại virus máy tính mới mẻ không chỉ khiến hàng triệu hệ thống máy tính trên toàn thế giới tê liệt, mà còn trở thành chất xúc tác cho sự phát triển và lớn mạnh của “ngành công nghiệp ransomware” trị giá hàng tỷ đô la mà chúng ta biết ngày nay.

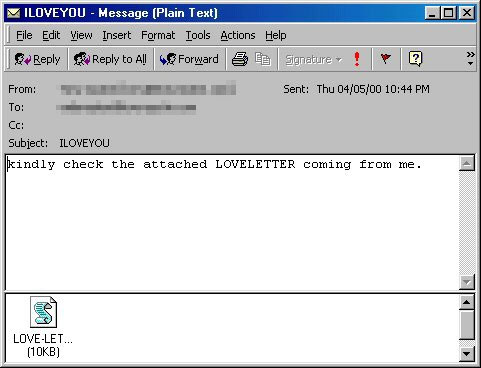

Loại mã độc mà cậu sinh viên người Philippines kia tạo ra 2 thập kỷ trước có tên LoveBug, hay còn được biết đến với tên gọi ILOVEYOU hoặc VBS/LoveLetter, nghe có vẻ không mấy nguy hiểm, và quả thực mã độc này có cấu trúc khá đơn giản, nhưng thiệt hại mà nó gây ra lại không hề “giản đơn” chút nào. Ban đầu, Onel A. de Guzman chỉ dự định tạo ra mã độc để thu thập mật khẩu của một vài nhà cung cấp internet địa phương nơi anh ta sinh sống. Tuy nhiên LoveBug đã nhanh chóng lan truyền mất kiểm soát khắp thế giới, lây nhiễm trên hơn 45 triệu thiết bị (khoảng 10% máy tính kết nối Internet trên toàn cầu thời điểm đó) và trở thành một trong những mã độc gây thiệt hại nặng nề nhất trong lịch sử với 5,5 - 8,7 tỷ USD chi phí liên quan.

Bên cạnh sức tàn phá khủng khiếp, yếu tố làm nên sự nổi tiếng của LoveBug nằm ở những tác động mà nó mang đến cho thế giới phần mềm độc hại, đặc biệt nó được coi là tác nhân mở đường cho sự xuất hiện của thách thức mang tên ransomware (mã độc tống tiền) đang hoành hành ngày nay.

Sự xuất hiện của ransomware

11 năm trước khi LoveBug ra đời, lĩnh vực công nghệ thông tin đã chứng kiến trường hợp lây nhiễm ransomware đầu tiên, đó là AIDS Trojan. Mã độc này sở hữu cơ chế lây lan khá tinh vi, đó là thông qua những chiếc đĩa mềm được gửi đến các nhà nghiên cứu HIV trên toàn thế giới như một phần của chương trình chia sẻ kiến thức y tế thời bấy giờ. Nó hoạt động bằng cách mã hóa tên tệp và sau đó yêu cầu các nạn nhân gửi séc vào Hộp thư bưu điện (PO Box) ở Panama để lấy lại quyền truy cập vào dữ liệu.

Kẻ đứng sau AIDS Trojan, Tiến sĩ Joseph Popp, đã nhanh chóng bị bắt giữ. Đồng thời một khái niệm mới mang tên “phòng chống ransomware” cũng đã manh nha hình thành. Vì AIDS Trojan đã sử dụng mã hóa đồng bộ, các chuyên gia máy tính giỏi hoàn toàn có thể khôi phục tệp bị mã hóa mà không cần nạn nhân phải trả tiền. Điều này đã khởi động một trò chơi “mèo vờn chuột” thú vị nhưng cũng không kém phần khốc liệt giữa ngành công nghiệp bảo mật và giới tin tặc.

Tuy nhiên sự xuất hiện của LoveBug có thể được coi là bước ngoặt thay đổi thế giới phần mềm độc hại nói chung và ransomware nói riêng, chuyển từ quy mô tấn công nhỏ lẻ sang “hủy diệt hàng loạt”. Chỉ cần bấm chuột mở file đính kèm đầy gợi cảm "LOVE-LETTER-FOR-YOU.TXT.vbs" (Bức thư tình cho em/anh), mã độc lập tức sục vào danh bạ trong Outlook và gửi đi những bức thư nhân bản. Người nhận sẽ không nghi ngờ khi bức thư với tiêu đề tràn đầy tình cảm được gửi đi từ địa chỉ của người thân của mình và lại vô tình thành nạn nhân tiếp theo. Bằng cách này, mã độc này đã nhanh chóng đánh sập các hệ thống máy tính cá nhân và doanh nghiệp trên toàn thế giới trong thời gian ngắn.

Tất nhiên ngành công nghiệp bảo mật cũng đã phản ứng lại đầy mạnh mẽ. Các chuyên gia máy tính giỏi nhất thế giới đã cùng ngồi lại với nhau để tìm cách bẻ khóa mã hóa và chia sẻ nó rộng rãi để giúp các nạn nhân không phải trả bất kỳ khoản tiền chuộc nào. Kể từ đó, trò chơi mèo vờn chuột đã không ngừng trở nên cam go hơn với các chủng ransomware ngày càng phức tạp như CryptoLocker, CryptoDefense hay CryptoLocker2.0. Tin tặc tích cực xây dựng các chiến lược tấn công tinh vi hơn, trong khi ngành công nghiệp bảo mật cũng không ngừng đưa ra những biện pháp phòng vệ mới cphức tạp không kém.

Nhân loại đã học được gì?

Sau hàng chục năm, ransomware đã trở nên tinh vi và phổ biến hơn, đồng thời cũng đã chuyển hướng tấn công chủ yếu sang các doanh nghiệp - đối tượng có thể trả những khoản tiền lớn, với mức trung bình theo thống kê là 110.000 USD. Tuy nhiên tiền chuộc chỉ là một phần nhỏ trong tác động của các cuộc tấn công. Khoản tài chính hao tổn để khắc phục trong và sau khi bị tấn công ransomware mới là thứ có thể giết chết doanh nghiệp: Hệ thống tê liệt, dây chuyền sản xuất ngừng hoạt động, uy tín sụp đổ…

Tuy nhiên, công nghệ bảo vệ dữ liệu cũng trở nên hiện đại hơn, với 4 lĩnh vực hiện là 1 phần không thể thiếu trong mọi chiến lược phòng chống ransomware, bao gồm: Phòng vệ, phát hiện, phản hồi và phục hồi.

- Phòng vệ: Nâng cao kiến thức bảo mật cho người dùng cuối và triển khai các hệ thống chống phần mềm độc hại từ xa chính là chìa khóa tạo nên thành công. Song song với đó là phải xây dựng chiến lược sao lưu và lưu trữ dữ liệu bài bản.

- Phát hiện: Phản ứng nhanh hết mức có thể hơn với một cuộc tấn công ransomware, đó cũng là bàn đạp cho sự phục hồi hiệu quả. Phát hiện xâm nhập, chống phần mềm độc hại và phát hiện các dấu vết bất thường trên hệ thống là những yếu tố có thể giữ an toàn cho doanh nghiệp.

- Phản hồi: Ngay sau đã biết rằng mình đang bị tấn công, doanh nghiệp phải nhanh chóng tắt toàn bộ hệ thống để chặn đứng lây nhiễm nội nội bộ. Song song với đó là khẩn trương xác định thời điểm lây nhiễm xảy ra trên mỗi hệ thống bị ảnh hưởng.

- Phục hồi: Các doanh nghiệp cần xây dựng chiến lược phục hồi hệ thống hiệu quả và quay trở về trạng thái bình thường như trước khi bị tấn công nhanh nhất có thể.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài