Một bản khai thác zero-day mới và chưa được vá lỗi vừa được phát hành, cùng với POC, cho phép kẻ tấn công có thể thực thi mã từ xa trên các thiết bị Windows Print Spooler đã được vá đầy đủ.

Một vài nhà nghiên cứu tiến hành kiểm tra khai thác POC bị rò rỉ trên hệ thống máy chủ Windows 2019 đã được vá đầy đủ và có khả năng thực thi mã dưới dạng SYSTEM.

Việc rò rỉ thông tin chi tiết về lỗ hổng này vô tình xảy ra do nhầm lẫn với một vấn đề khác, CVE-2021-1675, cũng ảnh hưởng đến Print Spooler mà Microsoft đã vá trong đợt giới thiệu bản cập nhật bảo mật tháng này.

Ban đầu, Microsoft phân loại CVE-2021-1675 là vấn đề leo thang đặc quyền, mức độ nghiêm trọng cao. Tuy nhiên, một vài tuần sau, công ty đổi thành mức độ nghiệm trọng và ảnh hưởng đến việc thực thi mã từ xa mà không cung cấp thêm bất kỳ chi tiết nào.

Các nhà nghiên cứu thuộc ba công ty an ninh mạng (Tencent, AFINE, NSFOCUS) phát hiện ra CVE-2021-1675, tuy nhiên việc phân tích Windows Print Spooler có sự tham gia của nhiều nhóm.

Vào ngày 28 tháng 6, nhà cung cấp bảo mật QiAnXin của Trung Quốc thông báo, họ đã tìm ra cách khai thác lỗ hổng để đạt được cả leo thang đặc quyền cục bộ và thực thi mã từ xa, đồng thời xuất bản một video demo.

Xem video khai thác và tin rằng cùng là một vấn đề, các nhà nghiên cứu thuộc công ty bảo mật Sangfor (Trung Quốc) quyết định phát hành bản ghi kỹ thuật và bản khai thác thử nghiệm, gọi là lỗi PrintNightmare.

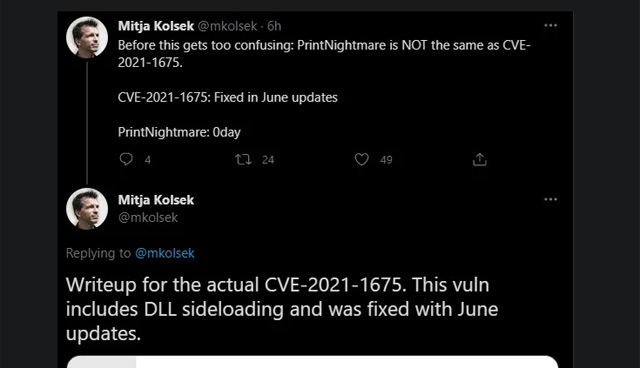

Tuy nhiên, PrintNightmare không giống với CVE-2021-1675 - nhận được bản vá vào ngày 8 tháng 6. Thực chất, PrintNightmare là một lỗ hổng zero-day mới trong Windows Print Spooler, và cần được vá.

Mitja Kolsek, Giám đốc điều hành của Acros Security và là đồng sáng lập của dịch vụ micropatching 0Patch, đã xóa bỏ sự nhầm lẫn. Mitja Kolsek chỉ ra các chi tiết kỹ thuật mà các nhà nghiên cứu AFINE phát hành cho CVE-2021-1675 hoàn toàn khác so với những gì các nhà nghiên cứu Sangfor công bố ngày 30 tháng 6.

Tóm lại, PrintNightmare là một lỗ hổng nghiêm trọng khác và cần được xử lý phù hợp.

Ngày 7 tháng 7, Microsoft phát hành bản cập nhật bảo mật khẩn cấp KB5004945 để giải quyết lỗ hổng PrintNightmare bị khai thác trong dịch vụ Print Spooler. Tuy nhiên, bản vá chưa hoàn chỉnh và lỗ hổng vẫn có thể bị khai thác cục bộ để đạt được các đặc quyền SYSTEM.

Lỗi thực thi mã từ xa (được gán mã hiệu là CVE-2021-34527) cho phép kẻ tấn công chiếm các máy chủ bị ảnh hưởng thông qua thực thi mã từ xa (RCE) với các đặc quyền SYSTEM. Điều này cho phép tin tặc cài đặt chương trình, xem, thay đổi hoặc xóa dữ liệu và tạo nhiều tài khoản mới với đầy đủ đặc quyền người dùng.

Hướng dẫn chi tiết về cách cài đặt các bản cập nhật bảo mật khẩn cấp này ở dưới đây:

- Windows 10, phiên bản 21H1 (KB5004945)

- Windows 10, phiên bản 20H1 (KB5004945)

- Windows 10, phiên bản 2004 (KB5004945)

- Windows 10, phiên bản 1909 (KB5004946)

- Windows 10, phiên bản 1809 và Windows Server 2019 (KB5004947)

- Windows 10, phiên bản 1507 (KB5004950)

- Windows 8.1 và Windows Server 2012 (Bản tổng hợp hàng tháng KB5004954/Bản bảo mật KB5004958)

- Windows 7 SP1 và Windows Server 2008 R2 SP1 (Bản tổng hợp hàng tháng KB5004953/Bản bảo mật KB5004951)

- Windows Server 2008 SP2 (Bản tổng hợp hàng tháng KB5004955/Bản bảo mật KB5004959)

Theo Microsoft, các bản cập nhật bảo mật vẫn chưa được phát hành cho Windows 10 phiên bản 1607, Windows Server 2016 hoặc Windows Server 2012, nhưng chúng cũng sẽ sớm được phát hành.

"Các bản ghi chú liên quan đến các bản cập nhật này có thể xuất bản sau khoảng một giờ sau khi các bản cập nhật có sẵn để tải xuống” - Microsoft cho biết. "Các bản cập nhật cho các phiên bản Windows được hỗ trợ bị ảnh hưởng còn lại sẽ được phát hành trong những ngày tới".

Sau khi Microsoft phát hành bản cập nhật out-of-band, nhà nghiên cứu bảo mật Matthew Hickey xác minh rằng bản vá chỉ sửa lỗi RCE, không sửa lỗi leo thang đặc quyền cục bộ LPE.

Tức là, bản sửa lỗi chưa được hoàn chỉnh, do đó, các tác nhân đe dọa và phần mềm độc hại vẫn có thể khai thác cục bộ lỗ hổng để đạt được các đặc quyền SYSTEM.

Microsoft kêu gọi khách hàng cài đặt các bản cập nhật out-of-band ngay lập tức để giải quyết lỗ hổng PrintNightmare.

Những ai không thể cài đặt các bản cập nhật này càng sớm càng tốt nên xem phần FAQ và Workaround để thông tin về cách bảo vệ hệ thống của bạn khỏi lỗ hổng bảo mật này.

Các lựa chọn giảm thiểu khả năng tấn công gồm vô hiệu hóa dịch vụ Print Spooler để loại bỏ khả năng in cục bộ và từ xa hoặc tắt tính năng in từ xa đến thông qua Group Policy để loại bỏ các cuộc tấn công từ xa.

Trong trường hợp thứ hai, Microsoft nói rằng "hệ thống sẽ không còn hoạt động như một máy chủ in, nhưng vẫn có thể in cục bộ tới một thiết bị được gắn trực tiếp".

CISA cũng đã công bố một thông báo về ngày zero-day của PrintNightmare vào tuần trước, khuyến khích các quản trị viên tắt dịch vụ Print Spooler trên các máy chủ không được sử dụng để in.

RpcAddPrinterDriverEx() là kẻ liên quan đến cuộc tấn công.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài