Hơn 1 triệu chính là số lượng máy chủ ProFTPD dễ bị thực thi mã từ xa, cũng như có thể trở thành mục tiêu của các cuộc tấn công đánh cắp thông tin, được kích hoạt sau khi kẻ gian exploit thành công lỗ hổng cho phép sao chép tệp tùy ý.

Nếu bạn chưa biết thì ProFTPd là một máy chủ FTP đa nền tảng, và đồng thời đóng vai trò như một hệ thống mã nguồn mở, có thể hỗ trợ cho hầu hết các hệ thống UNIX-like và Windows hiện nay. Trên thực tế, ProFTPd là một trong những máy chủ được sử dụng phổ biến nhất nhắm tới các nền tảng dựa trên UNIX, cùng với Pure-FTPd và vsftpd.

Lỗ hổng cho phép thực thu mã từ xa đang hoành hành trên hơn 1 triệu máy chủ ProFTPd

Lỗ hổng cho phép thực thu mã từ xa đang hoành hành trên hơn 1 triệu máy chủ ProFTPd

Tất cả các phiên bản ProFTPd tính đến (và bao gồm) 1.3.5b đều được cho là đang bị ảnh hưởng bởi một lỗ hổng bảo mật cho phép kẻ tấn công thực thi mã từ xa tùy ý mà không cần phải xác thực, cùng với đó là đặc quyền người dùng của dịch vụ ProFTPD sau khi chúng exploit thành công lỗ hổng này.

ProFTPd 1.3.6 đã được phát hành để vá lỗ hổng

Lỗ hổng bảo mật nêu trên hiện đang được theo dõi với tên mã CVE-2019-12815 (Debian, SUSE, Ubuntu), đồng thời cũng đã được nhận diện trong mô-đun mod_copy bởi chuyên gia bảo mật Tobias Mädel. Lỗ hổng này tất nhiên đã được báo cáo cho đội ngũ bảo mật của ProFTPd. Sau đó ít lâu, phiên bản ProFTPd 1.3.6 cũng đã nhanh chóng được tung ra vào ngày 17/07 vừa qua như một biện pháp vá lỗi bảo mật bổ sung.

Mô tả của Mädel về lỗi kiểm soát truy cập không chính xác như sau: "mod_copy được cung cấp trong bản cài đặt mặc định của ProFTPd, và đồng thời cũng được kích hoạt theo mặc định trong hầu hết các bản phân phối (chẳng hạn như Debian). Việc ban hành các lệnh CPFR, CPTO đối với máy chủ ProFTPd cho phép những người dùng vốn không sở hữu các quyền ghi (write permissions), có thể sao chép bất kỳ tệp nào trên máy chủ FTP".

Theo thông tin thu được từ hệ thống bug tracker của ProFTPd, sự cố đã xảy ra bắt nguồn từ việc "các lệnh SITE CPFR và SITE CPTO tùy chỉnh của mô-đun mod_copy không được sắp xếp và cấu hình như mong đợi".

Trong trường hợp quản trị viên máy chủ không thể cài đặt bản phát hành ProFTPd 1.3.5 ngay lập tức để ngăn chặn các cuộc tấn công tiềm tàng, có thể vô hiệu hóa mô-đun mod_copy trong tệp cấu hình ProFTPd như một cách giải quyết mang tính tình thế tương đối hiệu quả.

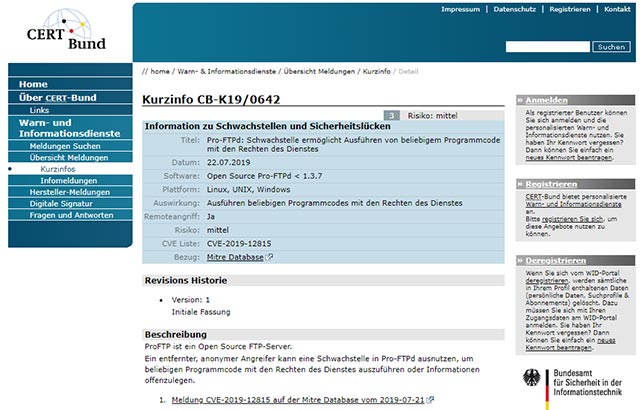

CERT-Bund - đội ngũ ứng phó khẩn cấp các vấn đề về máy tính (Computer Emergency Response Team) đến từ Đức - cũng vừa mới đưa ra một lời khuyến nghị mật vào ngày 22/7 vừa qua nhằm cảnh báo cho người dùng ProFTPD về lỗ hổng tiềm ẩn nghiêm trọng này.

Khuyến nghị bảo mật của đội ngũ CERT-Bund

Khuyến nghị bảo mật của đội ngũ CERT-Bund

Một thông tin khác cũng rất đáng chú ý, đó là lỗ hổng sao chép tệp tùy ý được tìm thấy trong mô-đun mod_copy của ProFTPD tính đến phiên bản 1.3.5b có liên quan khá mật thiết đối với một lỗi bảo mật khác có định danh CVE-2015-3306 vốn được phát hiện từ năm 2015, cho phép kẻ tấn công tiến hành các thao tác đọc và ghi vào các tệp tùy ý từ xa chỉ bằng cách sử dụng các lệnh 'SITE CPFR' và 'SITE CPTO'.

Hơn một triệu máy chủ ProFTPd chưa được vá lỗi bảo mật

Theo thống kê của tổ chức bảo mật Shodan, hiện tại có đến hơn 1 triệu máy chủ ProFTPd trên toàn thế giới vẫn chưa được cập nhật bản vá lỗi mới nhất, trong khi chỉ có 4 máy chủ đã được nâng cấp kể từ thời điểm phiên bản ProFTPd 1.3.6 cố định được phát hành chính thức - con số chênh lệch đáng báo động.

Danh sách và phân vùng số lượng máy chủ ProFTPd dễ bị tấn công trên toàn thế giới

Danh sách và phân vùng số lượng máy chủ ProFTPd dễ bị tấn công trên toàn thế giới

Việc số lượng lớn máy chủ dễ bị tổn thương như vậy càng có khả năng khiến lỗ hổng này trở thành mục tiêu hấp dẫn cho những kẻ tấn công trong thời gian tới. Kịch bản vẫn rất quen thuộc, các tác nhân xấu sẽ sử dụng những phương thức exploit mởi mẻ hơn để xâm nhập vào hệ thống và lây nhiễm mã độc trên tất cả các máy chủ chưa được cập nhật bản vá mới nhất.

Hiện tin tặc đang chủ yếu nhắm đến các máy chủ Jira và Exim dễ bị tổn thương, cũng như lây nhiễm cho các máy chủ này một biến thể Watchbog Linux Trojan mới, với botnet kết quả được sử dụng để khai thác tiền điện tử Monero.

Việc lỗ hổng tiêm mẫu Jira CVE-2019-11581 mà những kẻ tấn công này đang nhắm mục tiêu đã được tiết lộ công khai chỉ 12 ngày trước chính là bằng chứng cho thấy tốc độ mà các tác nhân đe dọa bắt đầu lạm dụng những lỗ hổng bảo mật mới đang trở nên đáng lo ngại như thế nào.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài