Các nhà nghiên cứu bảo mật vừa tiết lộ cách hacker vượt qua tính năng bảo mật Safe Links của Microsoft Office 365, dùng để bảo vệ người dùng khỏi malware và tấn công lừa đảo.

Safe Links có trong phần mềm Office 365, nằm trong bộ giải pháp Advanced Threat Protection (ATP) của Microsoft, thay thế tất cả URL trong email bằng URL an toàn của Microsoft.

Khi người dùng click vào link trong email, nó sẽ được gửi tới tên miền cho Microsoft sở hữu để kiểm tra nguồn gốc URL. Nếu phát hiện có mã độc, nó sẽ cảnh báo người dùng và nếu không, sẽ chuyển hướng người dùng về link ban đầu.

Tuy vậy, các nhà nghiên cứu tại công ty về bảo mật đám mây Avanan đã tiết lộ cách vuotj qua tính năng này bằng kỹ thuật gọi là baseStriker.

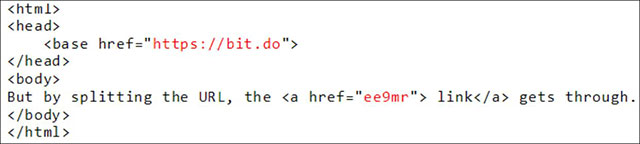

BaseStriker dùng thẻ <base> trong phần tiêu đề của email HTML, dùng để định nghĩa URL hoặc URL mặc định cho các link liên quan trong trang web hoặc văn bản.

Nếu URL <base> được định nghĩa, tất cả các link liên quan sau đó sẽ dùng URL đó như một phần tiền tố.

Kiểu lừa đảo truyền thống

Kiểu tấn công của BaseStriker

Như trong 2 hình trên, khi dùng thẻ <base> để chia tách link nhiễm độc, Safe Links không thể xác định và thay thế link, cuối cùng người dùng vẫn bị đưa tới trang nhiễm mã độc khi click vào.

Các nhà nghiên cứu đã thử dùng baseStriker và cho biết “bất kì ai dùng Office 365 với bất kì thiết lập cài đặt nào đều có khả năng bị ảnh hưởng”, dù là bản web, di động hay cài trên destkop.

Proofpoint cũng có khả năng bị ảnh hưởng. Người dùng Gmail hoặc dùng Office 365 với Mimecast thì không.

Xem thêm:

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài