Hacker đang lạm dụng công cụ báo lỗi Windows Problem Reporting (WerFault.exe) dành cho Windows để tải mã độc vào bộ nhớ của hệ thống bị xâm nhập bằng kỹ thuật sideload DLL.

Bằng cách khởi chạy mã độc thông qua một file thực thi Windows "chính chủ", hacker có thể phát tán mã độc vào các thiết bị mà không hề bị phát hiện. Hệ thống cũng không đưa ra bất kỳ cảnh báo nào.

Chiến dịch phát tán mã độc tinh vi này được thực hiện bởi nhóm hacker K7 Security Labs. Mặc dù chưa xác định được danh tính của thành viên nhóm K7 Security Labs nhưng cơ quan điều tra tin rằng chúng tới từ Trung Quốc.

Lạm dụng WerFault.exe

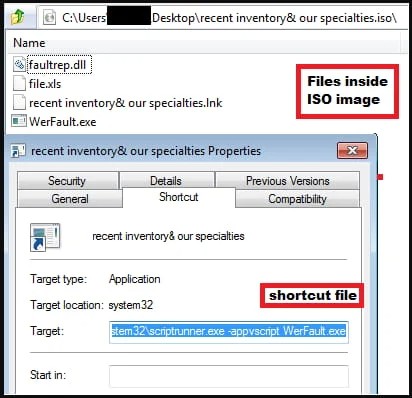

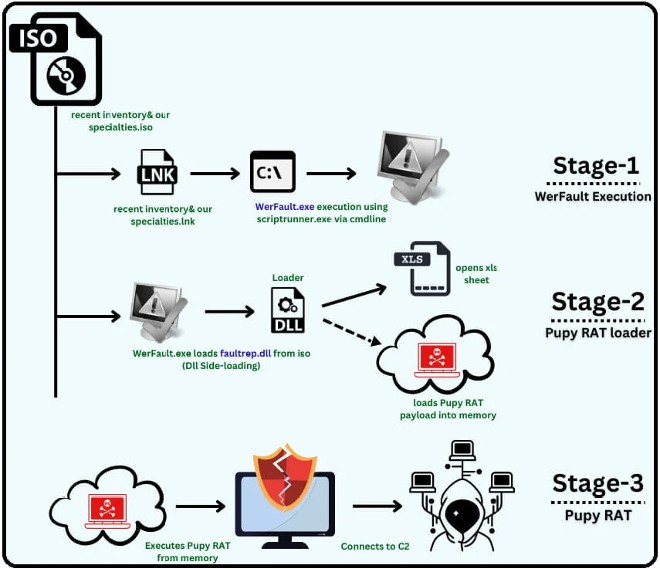

Chiến dịch phát tán mã độc bắt đầu từ một email lừa đảo có đính kèm file ISO. Khi nhấp đúp vào, file ISO sẽ tự mount nó thành một ổ được gắn ký tự có chứa bản copy chuẩn của file thực thi Windows WerFault.exe, một file DLL (faultrep.dll) một file XLS (File.xls) và một file lối tắt (inventory & our specialties.lnk).

Khi nạn nhân nhấp vào file lối tắt, chuỗi lây nhiễm bắt đầu. File đó sẽ sử dụng "scriptrunner.exe" để thực thi WerFault.exe.

WerFault là công cụ báo cáo lỗi "chuẩn chỉ" của Windows được sử dụng trong Windows 10 và 11. Nó cho phép hệ thống theo dõi và báo cáo các lỗi liên quan đến hệ điều hành hoặc ứng dụng.

Windows sử dụng công cụ này để báo cáo lỗi và nhận các giải pháp đề xuất tiềm năng.

Các công cụ chống virus thường tin tưởng WerFault vì đây là file thực thi Windows "chính chủ" được ký xác nhận bởi Microsoft. Do đó, việc khởi chạy nó trên hệ thống thường sẽ không kích hoạt cảnh báo.

Khi WerFault.exe được khởi chạy, nó sẽ sử dụng lỗ hổng sideload DLL đã biết để tải file DLL faultrep.dll độc hại có sẵn trong file ISO.

Thông thường, file faultrep.dll là một file DLL hợp pháp của Microsoft trong thư mục C:\Windows\System và nó cần thiết cho việc chạy WerFault. Tuy nhiên, phiên bản file DLL trong file ISO có chứa các code độc hại bổ sung để khởi chạy mã độc.

Kỹ thuật tạo các file DLL độc hại có cùng tên với các file "chính chủ" để file độc hại khởi chạy thay cho file "chính chủ" được gọi là sideload DLL.

Sildeload DLL yêu cầu một phiên bản file DLL độc hại được đặt trong cùng một thư mục với file thực thi gọi nó. Khi file thực thi được khởi chạy, Windows sẽ ưu tiên nó hơn so với DLL gốc, miễn là nó có cùng tên.

Trong cuộc tấn công này, khi DLL được tải, nó sẽ tạo ra hai luồng, một luồng tải file DLL của Pupy Remote Access Trojan (dll_pupyx64.dll) vào bộ nhớ và một luồng mở bảng tính XLS đi kèm để dùng làm mồi nhử.

Pupy RAT là mã độc mã nguồn mở viết bằng Python được chia sẻ công khai hỗ trợ tải DLL phản chiếu để tránh bị phát hiện và các mô-đun bổ sung được tải xuống sau đó.

Mã độc cho phép hacker có quyền truy cập vào các máy tính bị nhiễm, cho phép chúng thực thi các lệnh, đánh cắp dữ liệu, cài đặt thêm mã độc hoặc lây lan qua mạng ngang hàng.

Do là mã độc nguồn mở nên Pupy RAT đã được sử dụng bởi một số nhóm hacker như APT33 và APT35.

Năm ngoái, những kẻ phân phối mã độc QBot đã áp dụng một chuỗi tấn công tương tự. Chúng lạm dụng app Calculator trên Windows để trốn tránh sự phát hiện của phần mềm bảo mật.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài