Các máy tính trong mạng Air Gap được tách biệt khỏi mạng Internet và mạng local, được cho là cách an toàn nhất và rất khó để xâm nhập. Mạng lưới này đã là đối tượng nghiên cứu trong nhiều năm khi các nhà nghiên cứu cố mô tả mọi kịch bản tấn công có thể xảy ra, dẫn tới phá vỡ sự an toàn của những mạng lưới tách biệt này.

Mới đây, các nhà nghiên cứu đến từ đại học Ben Gurion của Israel đã mô tả một vài cách để lấy thông tin nhạy cảm từ các máy tính trong mạng kín này.

Giờ đây, họ lại phát hiện ra một cách khác để đánh cắp thông tin nhạy cảm trên máy tính trong mạng Air Gap - nhờ sự trợ giúp của các camera CCTV hồng ngoại dùng để nhìn ban đêm.

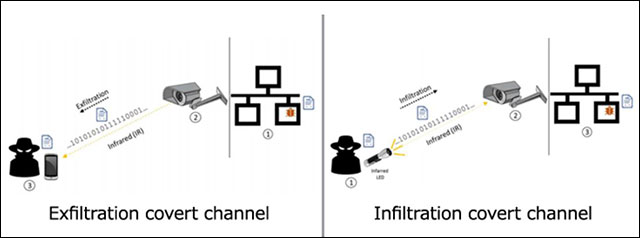

Kịch bản tấn công được gọi là aIR-Jumper gồm một máy tính Air Gap (để đánh cắp dữ liệu từ đó), một mạng CCTV (có ít nhất một CCTV lắp đặt bên trong, trước máy tính Air Gap và một CCTV lắp bên ngoài), giả sử cả hai mạng lưới không kết nối với nhau và không kết nối mạng.

Mô hình truyền tải dữ liệu đánh cắp

Bỏ qua việc máy Air Gap và mạng CCTV bị nhiễm malware, nghiên cứu tập trung vào cách malware chuyển dữ liệu đánh cắp được về cho kẻ tấn công.

Để đọc và gửi dữ liệu, malware aIR-Jumper trên máy Air Gap và mạng CCTV sẽ nhấp nháy đèn IR LED theo một trình tự giống như mật mã để truyền tập tin thành dạng dữ liệu nhị phân 0, 1.

Dữ liệu từ video camera truyền đi với tốc độ 20 bit mỗi giây trên khoảng cách 10 mét và từ kẻ tấn công tới video camera là 100 bit mỗi giây, ngay cả trong bóng tối.

Vì vụ tấn công nhằm đánh cắp tập tin dưới dữ liệu nhị phân nên kẻ tấn công sẽ không thể lấy file lớn, nhưng có thể lấy được mật khẩu, key mã hóa, mã PIN và các dữ liệu nhạy cảm khác trên máy tính.

“Theo kịch bản này, kẻ tấn công đứng ở nơi công cộng, sử dụng IR LED để truyền tín hiệu tới camera giám sát. Dữ liệu nhị phân như tin nhắn từ C&C được mã hóa trên đó”.

Các nhà nghiên cứu cũng đưa ra 2 video minh họa cho 2 kịch bản tấn công.

Video đầu tiên mô tả cách malware cài trên máy tính Air Gap thu thập dữ liệu và chuyển sang dạng nhị phân, sau đó nháy đèn LED. Cùng lúc đó, camera thu lại tín hiệu và malware cài trên đó sẽ chuyển lại đoạn mã sang dạng nhị phân.

Ở video thứ 2, một camera kết nối nội bộ khác được đặt bên ngoài (trong khu đỗ xe) và truyền dữ liệu nhị phân bị đánh cắp tới kẻ tấn công đang ngồi trong ô tô bằng IR LED theo trình tự.

Camera CCTV giống như một cầu nối giữa máy tính Air Gap và kẻ tấn công, như một kênh chuyển hướng.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài