Acer, Dell, Fujitsu, HP, Lenovo và Panasonic đã chính thức khẳng định rằng các sản phẩm mà các hãng này kết hợp với chipset của Intel bị ảnh hưởng bởi 8 lỗ hổng bảo mật, cho phép tin tặc dễ dàng xâm nhập thiết bị.

Intel đã công bố chi tiết về những lỗ hổng này vào hôm thứ hai vừa qua. 8 lỗ hổng này ảnh đã ảnh hưởng đến các công nghệ lõi CPU của Intel như Intel Management Engine (ME), Intel Server Platform Services (SPS) và Intel Trusted Execution Engine (TXE).

Intel đã triển khai các công nghệ này trong các sản phẩm của hãng như:

- Vi xử lý Intel® Core™ Family thế hệ thứ 6, 7 và 8

- Vi xử lý Intel® Xeon® E3-1200 v5 & v6 Product Family

- Vi xử lý Intel® Xeon® Scalable Family

- Vi xử lý Intel® Xeon® W Family

- Vi xử lý Intel® Atom® C3000 Family

- Vi xử lý Apollo Lake Intel® Atom E3900 series

- Apollo Lake Intel® Pentium™

- Các vi xử lý dòng Celeron™ N and J

Tuy nhiên, chỉ những sản phẩm sử dụng các phiên bản firmware dưới đây bị ảnh hưởng:

- Các phiên bản firmware ME 11.0/ 11.5/ 11.6/ 11.7/ 11.10/ 11.20

- Phiên bản firmware SPS 4.0

- Phiên bản TXE 3.0

Hiện nay, rất nhiều nhà cung cấp PC và laptop kết hợp các CPU này để chạy các phiên bản firmware dễ bị xâm nhập trong các mô hình máy chủ, máy tính để bàn và máy tính xách tay trên thị trường toàn thế giới.

Hơn 900 PC và laptop bị ảnh hưởng

Dưới đây là danh sách các sản phẩm sử dụng chip Intel bị ảnh hưởng

| Nhà cung cấp | Số lượng thiết bị bị ảnh hưởng | Vá |

|---|---|---|

| Acer | 242 | Không |

| Dell | 214 | Không |

| Dell Server | 16 | Không |

| Fujitsu (PDF) | 165 | Không |

| HPE Server | Chưa rõ | Một số |

| Intel | 34 | Không |

| Lenovo | 222 | Một số |

| Panasonic | 12 | Không |

Không phải tất cả các nhà cung cấp đều phát hành bản vá cho lỗ hổng, do đó, người dùng nên truy cập lại các trang web của hãng để tải về bản cập nhật firmware cho thiết bị khi có sẵn.

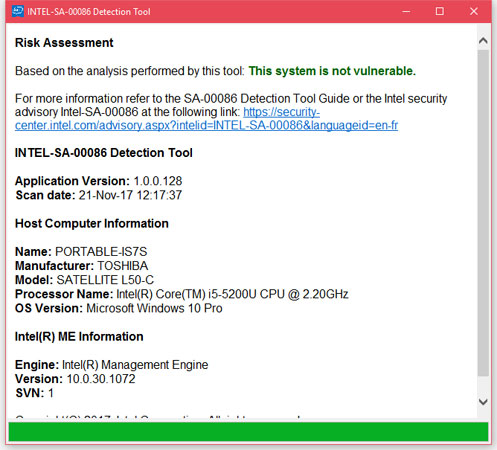

Bên cạnh dó, Intel cũng đã phát hành một công cụ Windows và Linux (https://downloadcenter.intel.com/download/27150) giúp quét PC của người dùng và cho biết máy tính được quét có bị ảnh hưởng bởi lỗ hổng không. Trên Windows, người dùng có thể chạy file Intel-SA-00086-GUI.exe để xem kết quả quét.

Công ty bảo mật toàn cầu Rapid7 cũng đã đưa ra cảnh báo cho các khách hàng doanh nghiệp, làm rõ những nguy cơ của các lỗi bảo mật trên chip Intel. Theo các chuyên gia của Rapid7 thì những lỗi này có thể dùng để:

- Mạo danh ME/SPS/TXE, do đó ảnh hưởng đến tính năng chứng thực bảo mật cục bộ.

- Tải và thực thi code tùy ý, nằm ngoài sự nhận biết của người dùng cũng như hệ điều hành.

- Làm hệ thống bị sụp đổ hoặc hoạt động bất ổn.

Xem thêm: Malware có thể đánh cắp tài khoản Facebook, Twitter và Gmail

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài