01/06

Một khung văn bản có thanh cuốn nếu bạn tạo bằng HTML thì quá đơn giản và bình thường rồi. Chỉ cần một chút kiến thức cơ bản, một chút thẩm mỹ đồ họa, bạn hoàn toàn có thể tạo được một khung văn bản có thanh cuộn rất đẹp bằng Flahs 8 như hướng dẫn theo bài này.

01/06

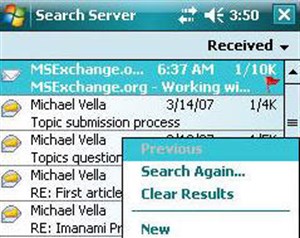

Sự hỗ trợ của Exchange ActiveSync (EAS) trong các sản phẩm Exchange Server đã được đưa ra từ phiên phiên bản Exchange Server 2003 RTM. Tuy nhiên cho tới tận khi phát hành Exchange Server 2003 SP2 thì công nghệ DirectPush (aka AUTD v2) cũng như các chính sách bảo mật thiết bị mới được gi

31/05

Hôm qua (30/5), Palm chính thức ra mắt một dòng máy tính xách tay (laptop) chạy nền tảng hệ điều hành mã nguồn mở Linux mới. Nhà sản xuất cho biết Palm Foleo chỉ là một thiết bị giống với máy tính xách tay mà thôi. Thực tế nó là mộ

30/05

Trong bài viết này chúng tôi sẽ giới thiệu cho các bạn về sự khác nhau giữa NIDS (Hệ thống phát hiện xâm phạm mạng) và HIDS (Hệ thống phát hiện xâm phạm máy chủ). Đồng thời đưa ra một so sánh trong phần hai của bài này để hỗ trợ lựa chọn IDS t

30/05

Một số chuyên gia trong lĩnh vực công nghệ thông tin (CNTT) ở châu Á đưa ra 10 lời khuyên để giúp những người lao động thuộc lĩnh vực này, dù ở vai trò quản lý kinh doanh hay kỹ thuật, cũng có thể tìm được một việc làm dễ dàng và thà

30/05

Hãng điện tử Toshiba của Nhật Bản tuyên bố sẽ sử dụng vi xử lý của AMD bên trong các dòng sản phẩm laptop mới của mình, chấm dứt mối quan hệ hợp tác "độc quyền" lâu nay với Intel.

29/05

Thời điểm cuối năm chính là khoảng thời gian tuyệt vời cho một doanh nghiệp nhỏ nhìn nhận, đánh giá về một năm đã qua cũng như nghiên cứu các định hướng phát triển trong tương lai

29/05

Không sớm thì muộn doanh nghiệp nhỏ của bạn sẽ cần nhiều không gian lưu trữ dữ liệu hơn. Các dữ liệu như e-mail, tài liệu, trình chiếu, cơ sở dữ liệu, đồ hoạ, file âm thanh và bảng tính là nguồn tài nguyên sống còn của hầu hết các công ty hiện nay,

28/05

Tìm hiểu kỹ thuật scripting remote (viết kịch bản chạy trên các máy từ xa) sử dụng lớp WMI Win32_NetworkAdapterConfiguration đã được giới thiệu ở phần trước.

28/05

Một chiến dịch rác giả mạo cung cấp thông tin về phần mới bộ phim "Cướp biển vùng Caribe" nhằm phát tán một con Trojan vừa được khởi động. Về mặt hình thức nội dung những bức thư rác nói trên có đầy đủ các thông tin và một đường liên kết độc hại giả mạo mang đến c

28/05

Trong thời đại ngày nay, mã hoá có mặt ở khắp nơi, từ những thứ bình thường nhất như e-mail gửi/nhận cho đến những thứ tinh vi như khoá bí mật, mật mã quốc gia. Hầu hết người dùng đều ít nhiều sử dụng các cơ chế mã hoá khác nhau trong những ứng dụng qu

26/05

Ở phần trước của loạt bài này, chúng ta đã bắt đầu khám phá những điều mới mẻ về lớp Win32_NetworkAdapterConfiguration. Lớp WMI mạnh này có 61 thuộc tính và 41 phương thức, có thể được dùng cho truy vấn và thay đổi thiết lập mạng TCP/IP trên các máy Windows. Chúng ta sẽ cần khám phá thêm tính năng mạnh mẽ của lớp WMI này trong

26/05

Khi Intel đặt hàng các nhà thiết kế vẽ ra một mẫu laptop mới, ưu việt và hoàn hảo, gã khổng lồ chip chỉ yêu cầu hết sức chung chung và đơn giản: Cỗ máy đó trông phải thời trang, có thể kết nối với tất cả các mạng không dây và phải trang

25/05

Ngày 24/5, tại hội nghị Interop ở Las Vegas, hãng sản xuất phần mềm diệt virus Panda Software đã công bố sản phẩm mới dựa trên nền tảng Web có khả năng phát hiện phần mềm độc hại mà các chương trình bảo mật truyền thống không thể thực hiện được.

25/05

Những điện thoại thông minh Series 60 của Nokia hiện đang bị tấn công bởi một Trojan horse. Virus này có thể dễ dàng lừa người sử dụng cài đặt nó vào di động của mình, vì dưới “con mắt” của các S60, nó trông khá giống với một photo editor (chương

25/05

Bài này minh hoạ cho các bạn cách tạo một XML Schema, tạo một bảng với kiểu dữ liệu XML, nhập file XML vào bảng với kiểu dữ liệu XML, truy vấn file XML và đưa ra kết quả tương tự như tập hợp kết quả thực hiện bởi các lệnh SQL Transact.

24/05

Trong hai phần đầu của loạt bài này chúng ta đã xem xét một số khái niệm cơ bản của kỹ thuật Windows scripting trong quản lý các thiết lập mạng TCP/IP. Để minh hoạ và thực hành, chúng ta đã phát triển một script đơn giản sau với chức năng thay đổi địa chỉ của một bộ điều hợp mạng. Còn trong bài ngày hôm nay, dòng mã lệnh chúng ta sẽ tập tru

24/05

Facetime Security Labs vừa phát hiện một con sâu máy tính không chỉ có khả năng tấn công Skype mà còn cả ICQ, MSN Messenger, AIM, Trillian và Yahoo Messenger.

Hãng bảo mật Bitdefender vừa công bố một loại sâu mới mang tên Worm.Sohanat.Z lây nhiễm qua trình tin nhắn đa phương tiện Yahoo Messenger bằng cách dẫn dụ người dùng nhấn vào các liên kết.

Hãng bảo mật Bitdefender vừa công bố một loại sâu mới mang tên Worm.Sohanat.Z lây nhiễm qua trình tin nhắn đa phương tiện Yahoo Messenger bằng cách dẫn dụ người dùng nhấn vào các liên kết. Laptop tầm 600 USD thường sử dụng chip Intel Celeron tốc độ chậm hơn chip lõi kép mới ra gần đây, bên cạnh đó, cấu hình không cao nên chỉ phù hợp với công việc văn phòng.

Laptop tầm 600 USD thường sử dụng chip Intel Celeron tốc độ chậm hơn chip lõi kép mới ra gần đây, bên cạnh đó, cấu hình không cao nên chỉ phù hợp với công việc văn phòng. Một khung văn bản có thanh cuốn nếu bạn tạo bằng HTML thì quá đơn giản và bình thường rồi. Chỉ cần một chút kiến thức cơ bản, một chút thẩm mỹ đồ họa, bạn hoàn toàn có thể tạo được một khung văn bản có thanh cuộn rất đẹp bằng Flahs 8 như hướng dẫn theo bài này.

Một khung văn bản có thanh cuốn nếu bạn tạo bằng HTML thì quá đơn giản và bình thường rồi. Chỉ cần một chút kiến thức cơ bản, một chút thẩm mỹ đồ họa, bạn hoàn toàn có thể tạo được một khung văn bản có thanh cuộn rất đẹp bằng Flahs 8 như hướng dẫn theo bài này. Sự hỗ trợ của Exchange ActiveSync (EAS) trong các sản phẩm Exchange Server đã được đưa ra từ phiên phiên bản Exchange Server 2003 RTM. Tuy nhiên cho tới tận khi phát hành Exchange Server 2003 SP2 thì công nghệ DirectPush (aka AUTD v2) cũng như các chính sách bảo mật thiết bị mới được gi

Sự hỗ trợ của Exchange ActiveSync (EAS) trong các sản phẩm Exchange Server đã được đưa ra từ phiên phiên bản Exchange Server 2003 RTM. Tuy nhiên cho tới tận khi phát hành Exchange Server 2003 SP2 thì công nghệ DirectPush (aka AUTD v2) cũng như các chính sách bảo mật thiết bị mới được gi Hôm qua (30/5), Palm chính thức ra mắt một dòng máy tính xách tay (laptop) chạy nền tảng hệ điều hành mã nguồn mở Linux mới. Nhà sản xuất cho biết Palm Foleo chỉ là một thiết bị giống với máy tính xách tay mà thôi. Thực tế nó là mộ

Hôm qua (30/5), Palm chính thức ra mắt một dòng máy tính xách tay (laptop) chạy nền tảng hệ điều hành mã nguồn mở Linux mới. Nhà sản xuất cho biết Palm Foleo chỉ là một thiết bị giống với máy tính xách tay mà thôi. Thực tế nó là mộ Trong bài viết này chúng tôi sẽ giới thiệu cho các bạn về sự khác nhau giữa NIDS (Hệ thống phát hiện xâm phạm mạng) và HIDS (Hệ thống phát hiện xâm phạm máy chủ). Đồng thời đưa ra một so sánh trong phần hai của bài này để hỗ trợ lựa chọn IDS t

Trong bài viết này chúng tôi sẽ giới thiệu cho các bạn về sự khác nhau giữa NIDS (Hệ thống phát hiện xâm phạm mạng) và HIDS (Hệ thống phát hiện xâm phạm máy chủ). Đồng thời đưa ra một so sánh trong phần hai của bài này để hỗ trợ lựa chọn IDS t Một số chuyên gia trong lĩnh vực công nghệ thông tin (CNTT) ở châu Á đưa ra 10 lời khuyên để giúp những người lao động thuộc lĩnh vực này, dù ở vai trò quản lý kinh doanh hay kỹ thuật, cũng có thể tìm được một việc làm dễ dàng và thà

Một số chuyên gia trong lĩnh vực công nghệ thông tin (CNTT) ở châu Á đưa ra 10 lời khuyên để giúp những người lao động thuộc lĩnh vực này, dù ở vai trò quản lý kinh doanh hay kỹ thuật, cũng có thể tìm được một việc làm dễ dàng và thà Hãng điện tử Toshiba của Nhật Bản tuyên bố sẽ sử dụng vi xử lý của AMD bên trong các dòng sản phẩm laptop mới của mình, chấm dứt mối quan hệ hợp tác "độc quyền" lâu nay với Intel.

Hãng điện tử Toshiba của Nhật Bản tuyên bố sẽ sử dụng vi xử lý của AMD bên trong các dòng sản phẩm laptop mới của mình, chấm dứt mối quan hệ hợp tác "độc quyền" lâu nay với Intel. Thời điểm cuối năm chính là khoảng thời gian tuyệt vời cho một doanh nghiệp nhỏ nhìn nhận, đánh giá về một năm đã qua cũng như nghiên cứu các định hướng phát triển trong tương lai

Thời điểm cuối năm chính là khoảng thời gian tuyệt vời cho một doanh nghiệp nhỏ nhìn nhận, đánh giá về một năm đã qua cũng như nghiên cứu các định hướng phát triển trong tương lai Không sớm thì muộn doanh nghiệp nhỏ của bạn sẽ cần nhiều không gian lưu trữ dữ liệu hơn. Các dữ liệu như e-mail, tài liệu, trình chiếu, cơ sở dữ liệu, đồ hoạ, file âm thanh và bảng tính là nguồn tài nguyên sống còn của hầu hết các công ty hiện nay,

Không sớm thì muộn doanh nghiệp nhỏ của bạn sẽ cần nhiều không gian lưu trữ dữ liệu hơn. Các dữ liệu như e-mail, tài liệu, trình chiếu, cơ sở dữ liệu, đồ hoạ, file âm thanh và bảng tính là nguồn tài nguyên sống còn của hầu hết các công ty hiện nay, Tìm hiểu kỹ thuật scripting remote (viết kịch bản chạy trên các máy từ xa) sử dụng lớp WMI Win32_NetworkAdapterConfiguration đã được giới thiệu ở phần trước.

Tìm hiểu kỹ thuật scripting remote (viết kịch bản chạy trên các máy từ xa) sử dụng lớp WMI Win32_NetworkAdapterConfiguration đã được giới thiệu ở phần trước. Một chiến dịch rác giả mạo cung cấp thông tin về phần mới bộ phim "Cướp biển vùng Caribe" nhằm phát tán một con Trojan vừa được khởi động. Về mặt hình thức nội dung những bức thư rác nói trên có đầy đủ các thông tin và một đường liên kết độc hại giả mạo mang đến c

Một chiến dịch rác giả mạo cung cấp thông tin về phần mới bộ phim "Cướp biển vùng Caribe" nhằm phát tán một con Trojan vừa được khởi động. Về mặt hình thức nội dung những bức thư rác nói trên có đầy đủ các thông tin và một đường liên kết độc hại giả mạo mang đến c Trong thời đại ngày nay, mã hoá có mặt ở khắp nơi, từ những thứ bình thường nhất như e-mail gửi/nhận cho đến những thứ tinh vi như khoá bí mật, mật mã quốc gia. Hầu hết người dùng đều ít nhiều sử dụng các cơ chế mã hoá khác nhau trong những ứng dụng qu

Trong thời đại ngày nay, mã hoá có mặt ở khắp nơi, từ những thứ bình thường nhất như e-mail gửi/nhận cho đến những thứ tinh vi như khoá bí mật, mật mã quốc gia. Hầu hết người dùng đều ít nhiều sử dụng các cơ chế mã hoá khác nhau trong những ứng dụng qu Ở phần trước của loạt bài này, chúng ta đã bắt đầu khám phá những điều mới mẻ về lớp Win32_NetworkAdapterConfiguration. Lớp WMI mạnh này có 61 thuộc tính và 41 phương thức, có thể được dùng cho truy vấn và thay đổi thiết lập mạng TCP/IP trên các máy Windows. Chúng ta sẽ cần khám phá thêm tính năng mạnh mẽ của lớp WMI này trong

Ở phần trước của loạt bài này, chúng ta đã bắt đầu khám phá những điều mới mẻ về lớp Win32_NetworkAdapterConfiguration. Lớp WMI mạnh này có 61 thuộc tính và 41 phương thức, có thể được dùng cho truy vấn và thay đổi thiết lập mạng TCP/IP trên các máy Windows. Chúng ta sẽ cần khám phá thêm tính năng mạnh mẽ của lớp WMI này trong Khi Intel đặt hàng các nhà thiết kế vẽ ra một mẫu laptop mới, ưu việt và hoàn hảo, gã khổng lồ chip chỉ yêu cầu hết sức chung chung và đơn giản: Cỗ máy đó trông phải thời trang, có thể kết nối với tất cả các mạng không dây và phải trang

Khi Intel đặt hàng các nhà thiết kế vẽ ra một mẫu laptop mới, ưu việt và hoàn hảo, gã khổng lồ chip chỉ yêu cầu hết sức chung chung và đơn giản: Cỗ máy đó trông phải thời trang, có thể kết nối với tất cả các mạng không dây và phải trang Ngày 24/5, tại hội nghị Interop ở Las Vegas, hãng sản xuất phần mềm diệt virus Panda Software đã công bố sản phẩm mới dựa trên nền tảng Web có khả năng phát hiện phần mềm độc hại mà các chương trình bảo mật truyền thống không thể thực hiện được.

Ngày 24/5, tại hội nghị Interop ở Las Vegas, hãng sản xuất phần mềm diệt virus Panda Software đã công bố sản phẩm mới dựa trên nền tảng Web có khả năng phát hiện phần mềm độc hại mà các chương trình bảo mật truyền thống không thể thực hiện được. Những điện thoại thông minh Series 60 của Nokia hiện đang bị tấn công bởi một Trojan horse. Virus này có thể dễ dàng lừa người sử dụng cài đặt nó vào di động của mình, vì dưới “con mắt” của các S60, nó trông khá giống với một photo editor (chương

Những điện thoại thông minh Series 60 của Nokia hiện đang bị tấn công bởi một Trojan horse. Virus này có thể dễ dàng lừa người sử dụng cài đặt nó vào di động của mình, vì dưới “con mắt” của các S60, nó trông khá giống với một photo editor (chương Bài này minh hoạ cho các bạn cách tạo một XML Schema, tạo một bảng với kiểu dữ liệu XML, nhập file XML vào bảng với kiểu dữ liệu XML, truy vấn file XML và đưa ra kết quả tương tự như tập hợp kết quả thực hiện bởi các lệnh SQL Transact.

Bài này minh hoạ cho các bạn cách tạo một XML Schema, tạo một bảng với kiểu dữ liệu XML, nhập file XML vào bảng với kiểu dữ liệu XML, truy vấn file XML và đưa ra kết quả tương tự như tập hợp kết quả thực hiện bởi các lệnh SQL Transact. Trong hai phần đầu của loạt bài này chúng ta đã xem xét một số khái niệm cơ bản của kỹ thuật Windows scripting trong quản lý các thiết lập mạng TCP/IP. Để minh hoạ và thực hành, chúng ta đã phát triển một script đơn giản sau với chức năng thay đổi địa chỉ của một bộ điều hợp mạng. Còn trong bài ngày hôm nay, dòng mã lệnh chúng ta sẽ tập tru

Trong hai phần đầu của loạt bài này chúng ta đã xem xét một số khái niệm cơ bản của kỹ thuật Windows scripting trong quản lý các thiết lập mạng TCP/IP. Để minh hoạ và thực hành, chúng ta đã phát triển một script đơn giản sau với chức năng thay đổi địa chỉ của một bộ điều hợp mạng. Còn trong bài ngày hôm nay, dòng mã lệnh chúng ta sẽ tập tru Facetime Security Labs vừa phát hiện một con sâu máy tính không chỉ có khả năng tấn công Skype mà còn cả ICQ, MSN Messenger, AIM, Trillian và Yahoo Messenger.

Facetime Security Labs vừa phát hiện một con sâu máy tính không chỉ có khả năng tấn công Skype mà còn cả ICQ, MSN Messenger, AIM, Trillian và Yahoo Messenger. Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài