Bạn không thể đảm bảo rằng file thực sự là file hình ảnh, video, PDF hay văn bản chỉ bằng cách xem phần mở rộng file. Trên Windows, kẻ tấn công có thể thực thi file PDF như thể nó là file EXE.

Điều này khá nguy hiểm, vì một file mà bạn tải xuống từ Internet và những tưởng đó là file PDF, thực sự có thể chứa một loại virus cực kỳ nguy hiểm. Bạn đã bao giờ tự hỏi làm thế nào những kẻ tấn công có thể thực hiện điều này chưa?

Phương pháp RLO là gì?

Nhiều ngôn ngữ có thể được viết từ phải sang trái, chẳng hạn như tiếng Ả Rập, tiếng Urdu và tiếng Ba Tư. Nhiều kẻ tấn công sử dụng loại ngôn ngữ này để khởi động nhiều cuộc tấn công khác nhau. Một văn bản có ý nghĩa và an toàn khi đọc từ bên trái thực sự có thể mang nội dung khác khi đọc từ bên phải và tham chiếu đến một file hoàn toàn khác. Bạn có thể sử dụng phương pháp RLO tồn tại trong hệ điều hành Windows để xử lý những ngôn ngữ viết từ phải sang trái.

Có một ký hiệu RLO cho điều này trong Windows. Ngay sau khi bạn sử dụng ký tự này, máy tính sẽ bắt đầu đọc văn bản từ phải sang trái. Những kẻ tấn công lợi dụng điều này để ẩn tên file thực thi và phần mở rộng.

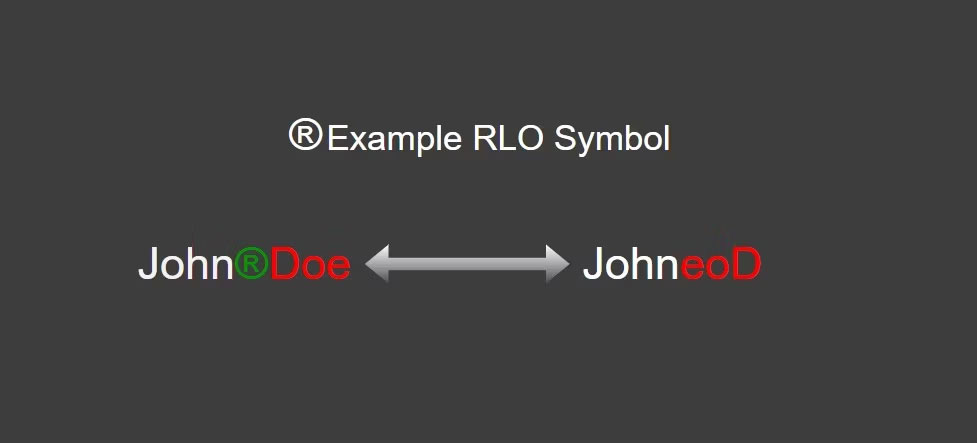

Ví dụ, bạn nhập một từ tiếng Anh từ trái sang phải và từ đó là Software. Nếu bạn thêm ký hiệu Windows RLO sau chữ T, bất kỳ thứ gì bạn nhập sau đó sẽ được đọc từ phải sang trái. Kết quả là từ mới của bạn sẽ là Softeraw.

Để hiểu rõ hơn, hãy xem sơ đồ dưới đây.

Trojan có thể được đặt trong file PDF không?

Trong một số cuộc tấn công, hacker có thể đưa các exploit hoặc script độc hại vào bên trong file PDF. Nhiều công cụ và chương trình khác nhau có thể thực hiện việc này. Thậm chí việc này có thể thực hiện bằng cách thay đổi code hiện có của PDF mà không cần sử dụng bất kỳ chương trình nào khác.

Tuy nhiên, phương pháp RLO thì khác. Với phương pháp RLO, những kẻ tấn công trình bày một file EXE hiện có như thể nó là một file PDF để đánh lừa nạn nhân mục tiêu. Chỉ có diện mạo của EXE thay đổi, vì vậy, người dùng mục tiêu mở file và tin rằng đó là một file PDF vô hại.

Cách sử dụng phương pháp RLO

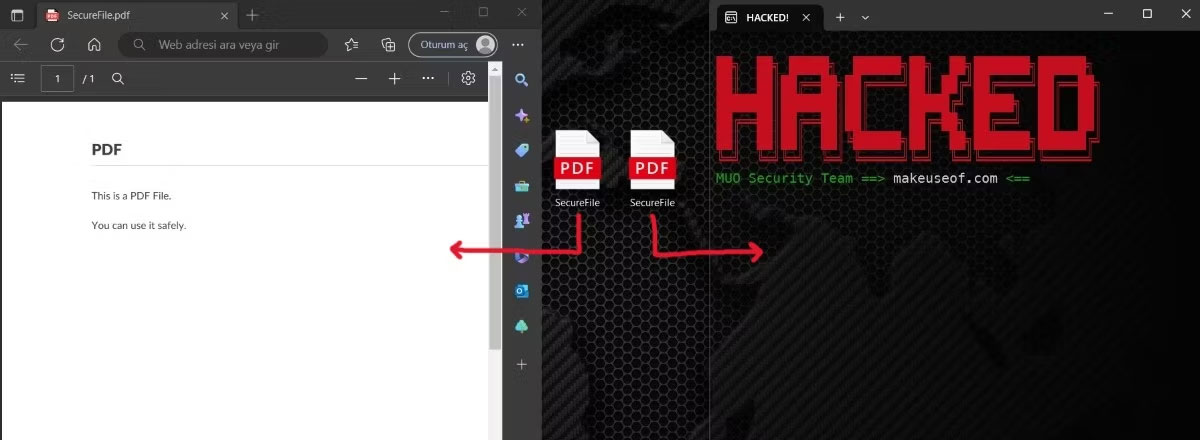

Trước khi giải thích cách hiển thị EXE dưới dạng PDF bằng phương pháp RLO, hãy xem lại hình ảnh bên dưới. File nào trong số các file này là PDF?

Bạn không thể xác định điều này trong nháy mắt. Thay vào đó, bạn cần xem nội dung của file. (Trong trường hợp bạn đang tò mò, file bên trái là file PDF thực).

Thủ thuật này khá dễ thực hiện. Đầu tiên, những kẻ tấn công viết mã độc và biên dịch nó. Code được biên dịch cho đầu ra ở định dạng exe. Những kẻ tấn công thay đổi tên và biểu tượng của file EXE này, biến diện mạo của nó thành PDF. Vậy quá trình đổi tên diễn ra như thế nào?

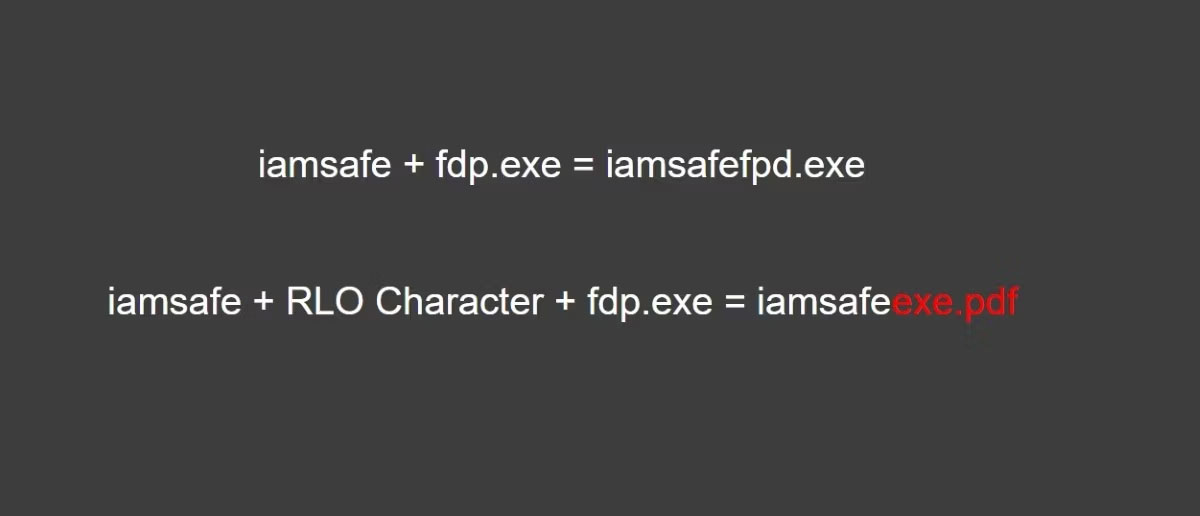

Đây là lúc RLO phát huy tác dụng. Ví dụ, giả sử bạn có một file EXE tên là iamsafefdp.exe. Ở giai đoạn này, kẻ tấn công sẽ đặt một ký hiệu RLO giữa iamsafe và fdp.exe để đổi tên file. Khá dễ dàng để làm điều này trong Windows. Chỉ cần nhấp chuột phải trong khi đổi tên.

Nguyên tắc rất đơn giản, sau khi Windows nhìn thấy ký hiệu RLO, nó sẽ đọc từ phải sang trái. File vẫn là EXE, không có gì thay đổi. Nó chỉ trông giống như PDF về ngoại hình mà thôi.

Sau giai đoạn này, kẻ tấn công sẽ thay thế biểu tượng của file EXE bằng biểu tượng file PDF và gửi file này cho mục tiêu.

Hình ảnh dưới đây là câu trả lời cho câu hỏi trước đó. EXE mà bạn thấy ở bên phải được tạo bằng phương pháp RLO. Về ngoại hình, cả hai file đều giống nhau, nhưng nội dung của chúng hoàn toàn khác nhau.

Làm thế nào để chống lại kiểu tấn công này?

Cũng như nhiều sự cố bảo mật, có một số biện pháp phòng ngừa mà bạn có thể thực hiện để ngăn chặn kiểu tấn công này. Đầu tiên là sử dụng tùy chọn đổi tên để kiểm tra file bạn muốn mở. Nếu bạn chọn tùy chọn đổi tên, hệ điều hành Windows sẽ tự động chọn khu vực có thể chỉnh sửa, ngoài phần mở rộng file. Phần không được chọn sẽ là phần mở rộng thực sự của file. Nếu thấy định dạng EXE trong phần không được chọn, bạn không nên mở file này.

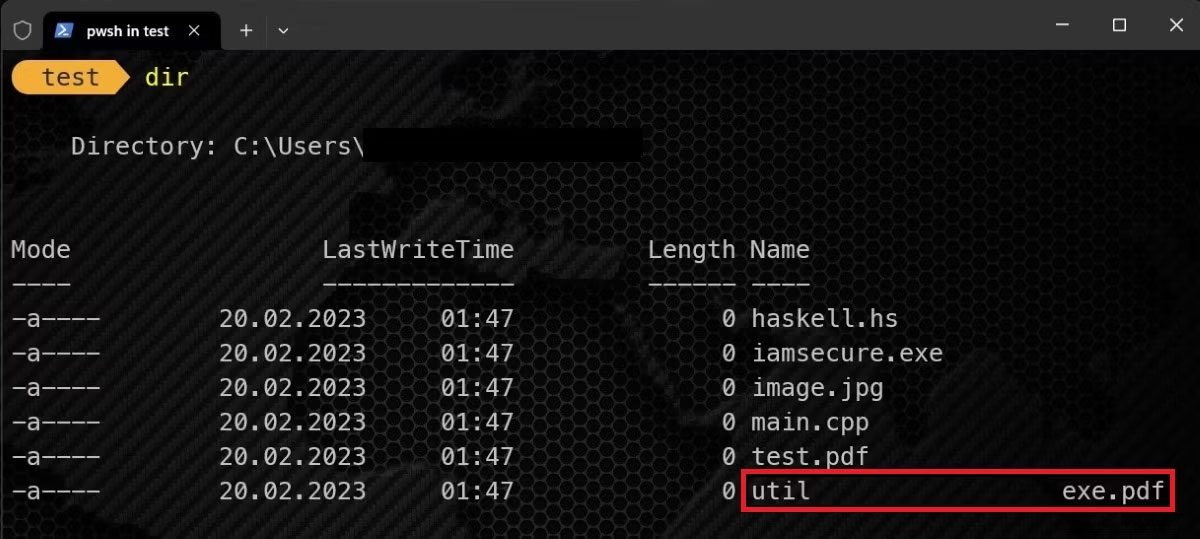

Bạn cũng có thể kiểm tra xem có ký tự ẩn được chèn hay không bằng cách sử dụng dòng lệnh. Để làm điều này, chỉ cần sử dụng lệnh dir như sau.

Như bạn có thể thấy trong ảnh chụp màn hình ở trên, util là một file kỳ lạ, vì vậy bạn nên đặt nghi vấn.

Hãy thận trọng trước khi tải file!

Như bạn có thể thấy, ngay cả một file PDF đơn giản cũng có thể khiến thiết bị của bạn rơi vào tay những kẻ tấn công. Đó là lý do tại sao bạn không nên tùy tiện tải xuống mọi file mình thấy trên Internet. Cho dù bạn nghĩ chúng an toàn đến đâu, cẩn tắc vô áy náy!

Trước khi tải xuống một file, bạn có thể thực hiện một số biện pháp phòng ngừa, như đảm bảo rằng trang web mà bạn đang tải xuống là đáng tin cậy và quét file bằng công cụ kiểm tra file trực tuyến.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Windows 11

Windows 11  Windows 10

Windows 10  Windows 7

Windows 7  Windows 8

Windows 8  Cấu hình Router/Switch

Cấu hình Router/Switch

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài