Khi thực hiện các giao dịch chuyển tiền qua Internet hay một số dịch vụ trên mạng, chúng ta sẽ thường gặp thuật nhữ OTP. OTP được viết tắt từ 3 chữ cái đầu của One Time Password nghĩa là sử dụng mật khẩu một lần. Và tất nhiên, mật khẩu dùng một lần này sẽ chỉ có tác dụng với 1 lần duy nhất và không còn tác dụng với lần sử dụng sau này.

1. Tại sao lại sử dụng OTP?

Khi thực hiện chuyển tiền qua Internet, bạn cần có một tài khoản đăng nhập trên Mobile App hoặc qua SMS. Và người dùng sẽ đăng nhập mật khẩu cố định hay còn gọi là mật khẩu tĩnh như khi bạn dùng mật khẩu Facebook, Gmail,...

Tuy nhiên sau khi đăng nhập, hệ thống cần phải kiểm tra xem liệu bạn có phải là "người chủ tài khoản thật" chứ không phải là hệ thống được lập trình để hack tài khoản nên sẽ gửi cho chúng ta một mã ngẫu nhiên và yêu cầu nhập vào web hay mobile app để hoàn thành giao dịch.

OTP sẽ gửi cho chúng ta qua email, SMS hoặc một thiết bị gọi là Token. Và sau khi người dùng nhập mã OTP này để hoàn thành giao dịch sẽ không còn hiệu lực nữa, đảm bảo hơn cho quá tình thanh toán rất nhiều.

Tuy nhiên, liệu phương pháp bảo mật được coi là an toàn nhất này có thực sự an toàn hay không?

2. Hacker có thể ăn cắp tiền mà không cần dùng mã OTP?

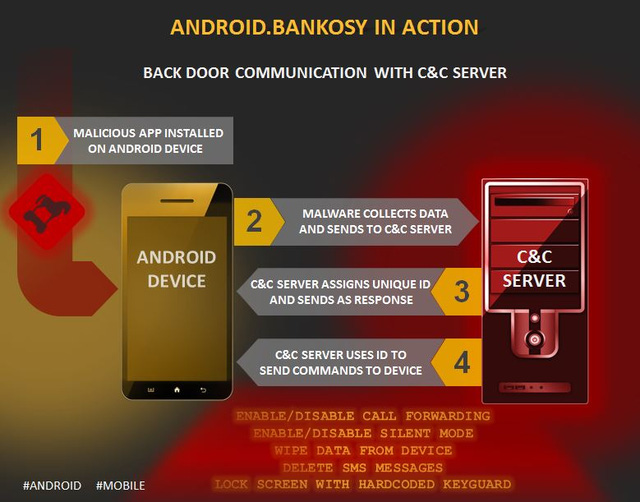

Trường hợp 1: Smartphone của bạn đã bị cài mã độc (thiết bị iOS chưa jailbreak thường gặp ít rủi ro hơn trong khi Android lại dễ là nạn nhân).

Đầu tiên, hacker sẽ cài mã độc dưới 1 ứng dụng hấp dẫn (18+, hack Pokemon Go chẳng hạn) và dụ bạn tải về & cài đặt trên smartphone.

Sau đó, ứng dụng này sẽ yêu cầu quyền được đọc/xóa tin nhắn - đa số người dùng hiện nay thường không quan tâm tới quyền truy cập khi cài đặt ứng dụng. Họ chỉ next, next & next thôi.

Tiếp theo, ứng dụng độc hại trên sẽ đánh cắp dữ liệu của người dùng (có thể là account đăng nhập tại các ngân hàng, thẻ tín dụng,... lưu trên trình duyệt web).

Sau khi có được tài khoản đăng nhập, hacker sẽ thực hiện chuyển tiền qua Internet Banking. Tất nhiên lúc này 1 SMS OTP sẽ được gửi về smartphone của nạn nhân. Một lần nữa, ứng dụng kia sẽ đọc OTP và gửi lại cho hacker, đồng thời xóa SMS OTP kia.

Và thế là tiền trong tài khoản của bạn bay mất, trên smartphone cũng không còn một dấu vết nào liên quan.

Hình thức hoạt động của các ứng dụng chứa mã độc

Trường hợp 2: Lừa đảo qua phising email/fake website (email giả mạo, website lừa đảo)

Hacker đánh lừa nạn nhân bằng một email giả mạo với nội dung hấp dẫn: nhận thưởng bất ngờ, thanh toán hóa đơn,... Đường link trong email này sẽ dẫn đến 1 website fake nhưng có giao diện/ tính năng giống hoàn toàn với website thật của ngân hàng.

Website fake yêu cầu người dùng đăng nhập với username/password và một số thông tin khác.

Đọc đến đây, chắc hẳn bạn sẽ thắc mắc, phải xác nhận giao dịch bằng mã OTP nữa mà làm sao hacker có thể lấy được OTP từ điện thoại của người dùng để chuyển tiền thành công?

3. Smart OTP - Lỗ hổng bảo mật của các ngân hàng?

Việc ủy quyền cho 1 thiết bị khác, không phải là điện thoại của người dùng, có thể sinh ra mã có tác dụng tương đương với OTP để hoàn thành giao dịch.

Smart OTP là một dạng soft token key - phần mềm cung cấp mã OTP được cài trên điện thoại di động của khách hàng và gắn duy nhất với tài khoản đăng nhập eBank. Phần mềm này thường do ngân hàng phát triển và chỉ hết giá trị sử dụng khi hủy dịch vụ.

Các ứng dụng dạng soft token key nhiều rủi ro

Bình thường mỗi lần thực hiện chuyển tiền, người dùng sẽ nhận được OTP qua tin nhắn để xác thực. Nhưng nếu sử dụng Smart OTP, ứng dụng này sẽ chỉ yêu cầu xác thực qua số điện thoại lần đầu tiên - và duy nhất!

Từ thời điểm đó, khi người dùng có nhu cầu chuyển tiền, họ chỉ việc nhập mã giao dịch vào ứng dụng Smart OTP để nhận được 1 mã khác (có tác dụng tương tự OTP) để xác thực giao dịch trên Internet Banking.

Việc sử dụng Smart OTP trên một thiết bị khác cũng giống như bạn tiết lộ cho người khác mã két của bạn, việc còn lại mà họ cần làm là đi tìm chiếc chìa khóa - công việc đơn giản hơn rất nhiều.

Hy vọng bài viết trên hữu ích với bạn!

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài