Quản trị mạng – Trong phần ba của loạt bài này, chúng tôi sẽ giới thiệu cho các bạn cách cấu hình TMG Firewall làm L2TP/IPsec Remote Access VPN Server.

>> Kiểm tra máy chủ mạng riêng ảo TMG 2010 - Phần 1

>> Kiểm tra máy chủ mạng riêng ảo TMG 2010 - Phần 2

Trong phần trước về loạt bài này, chúng tôi đã giới thiệu cho các bạn cách cấu hình TMG firewall làm PPTP remote access VPN server. Như những gì các bạn thấy qua phần đó, việc cấu hình TMG firewall làm PPTP remote access VPN server diễn ra khá đơn giản. Đó là lý do tại sao các máy chủ PPTP VPN lại phổ biến đến như vậy.

Trong phần này chúng tôi sẽ giới thiệu cho các bạn cách cấu hình TMG firewall làm L2TP/IPsec VPN server. Cần phải nói rằng đây là một cấu hình không đơn giản giống như cấu hình PPTP VPN server. Đó là vì, nếu muốn cấu hình máy chủ L2TP/IPsec remote access VPN server đúng cách, bạn cần phải xử lý các chứng chỉ. Rõ ràng bạn có thể tránh toàn bộ các vấn đề về chứng chỉ bằng cách sử dụng khóa tiền chia sẻ, nhưng các khóa tiền chia sẻ thường là các khóa không an toàn và chúng hầu như không thể mở rộng. Chúng tôi sẽ giới thiệu cho bạn cách sử dụng một khóa tiền chia sẻ ở cuối phần này nhưng đầu tiên chúng ta hãy đi vào xem xét cách thực hiện khác như thế nào.

Để mọi thành phần làm việc trong một môi trường an toàn nhất cho L2TP/IPsec, bạn cần bảo đảm có những thứ dưới đây:

- TMG firewall phải có chứng chỉ máy chủ với tên chung (common name) mà VPN client sẽ sử dụng để kết nối đến VPN server. Điều này có nghĩa rằng VPN server trên Internet phải có thể phân định tên chung này thành địa chỉ IP trên giao diện ngoài của tường lửa TMG firewall.

- TMG firewall phải tin tưởng CA đã phát hành chứng chỉ máy chủ được sử dụng bởi máy chủ VPN. Trong ví dụ được sử dụng trong bài này, TMG firewall là một thành viên miền và một CA doanh nghiệp và được cài đặt trên domain controller, vì vậy chứng chỉ CA sẽ tự động được cài đặt trên TMG firewall vì nó là một thành viên miền.

- VPN client phải tin tưởng CA đã phát hành chứng chỉ máy chủ của TMG firewall được sử dụng bởi cấu hình VPN. Do VPN client trong ví dụ mà chúng tôi sử dụng trong lab là một thành viên miền, nên nó sẽ có chứng chỉ CA được cài đặt trong kho Trusted Root Certification Authorities của nó.

Cấu hình máy chủ

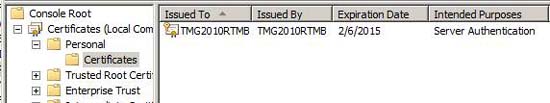

Chúng ta hãy bắt đầu bằng cách xem xét Certificates MMC trên TMG firewall. Tập trung ở đây là kho lưu trữ chứng chỉ máy, như những gì thể hiện trong hình 1 bên dưới. Lưu ý rằng, máy tính dường như đã cài đặt một chứng chỉ. Mặc dù vậy, đây là một chứng chỉ máy tính được cài đặt tự động vì sự tự động kết nạp (autoenrollment). Chúng ta không thể sử dụng chứng chỉ này cho L2TP/Ipsec do tên chung trên chứng chỉ không phải là tên có thể phân giải trên Internet. Thêm vào đó, chúng ta thực sự không muốn tiết lộ tên của TMG firewall cho những kẻ xâm nhập tiềm tàng, vì vậy đó là một lý do không sử dụng chứng chỉ này, thậm chí nếu chúng ta có thể.

Hình 1

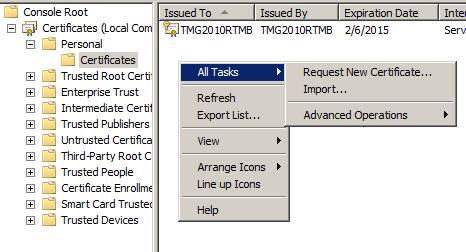

Khi ở đây, chúng ta hãy tạo một chứng chỉ. Kích phải vào phần panel ở giữa của giao diện và trỏ đến All Tasks sau đó kích Request New Certificate, xem thể hiện như hình 2 bên dưới.

Hình 2

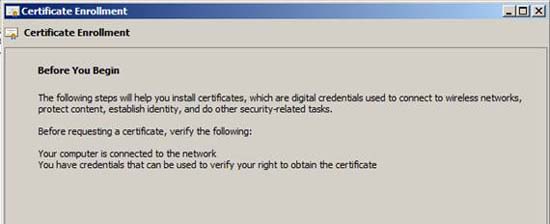

Kích Next trong trang Certificate Enrollment, xem thể hiện trong hình 3.

Hình 3

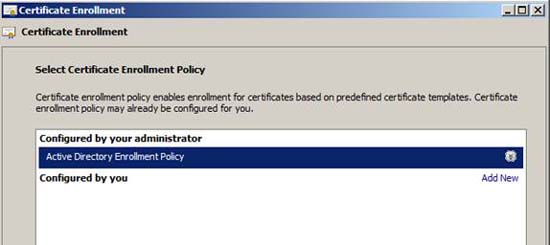

Trong trang Select Certificate Enrollment Policy, xem trong hình 4, kích Next.

Hình 4

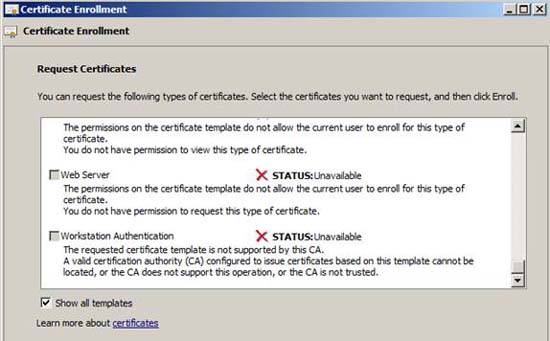

Trong hình 5 bên dưới, bạn có thể thấy chứng chỉ Web Server, đây là chứng chỉ mẫu mà chúng ta muốn sử dụng. Mặc dù vậy, mẫu này không có sẵn cho chúng ta. Tại đây, bạn có thể bắt đầu hoài nghi rằng có thể ở đây mọi thứ sẽ không dễ dàng như những gì bạn đã nghĩ.

Hình 5

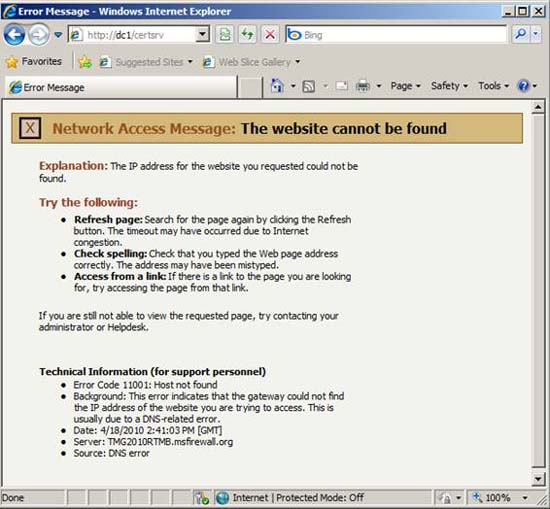

Những gì cần thực hiện bây giờ? Bạn có thể nhớ lại rằng chúng ta đã sử dụng site kết nạp trong thời kỳ Windows Server 2003. Hãy thử với nó xem sao. Trong hình 6 bên dưới, bạn có thể thấy chúng tôi đã nhập vào URL http://dc1/certsrv. Dường như chúng ta không cài đặt site kết nạp trên máy chủ chứng chỉ.

Hình 6

Lúc này chúng ta cần chỉ ra những gì cần thực hiện. Chúng tôi có thể quay trở lại và cài đặt site kết nạp (Web enrollment), nhưng điều này không thực sự khắc phục được vấn đề vì những thay đổi trong Windows Server 2008 và các phiên bản trên nó không cho bạn nhận được chứng chỉ máy chủ từ Web enrollment site, vì vậy tùy chọn đó là không thích hợp. Chúng ta có thể tạo một mẫu chứng chỉ mới và cấu hình các điều khoản trên mẫu để có thể sử dụng Certificates MMC để đạt được chứng chỉ. Tuy nhiên nếu thực hiện điều đó, chúng ta sẽ thấy rằng mình không thể yêu cầu chứng chỉ từ TMG firewall vì theo mặc định chính sách của TMG firewall sẽ khóa truyền thông DCOM cần thiết để yêu cầu chứng chỉ thông qua MMC. Chúng ta có thể thay đổi System Policy để cho phép các chứng chỉ này và sau đó yêu cầu chứng chỉ, cuối cùng thay đổi System Policy trở lại, tuy nhiên biện pháp đó có vẻ khá phức tạp và cầu kỳ. Cách khác, chúng ta có thể tạo một yêu cầu offline bằng công cụ Certutil, sau đó sử dụng nó cho CA và nhận chứng chỉ, nhưng hầu hết trong số chúng ta đều không nhớ lệnh đó, và nó không cũng không thực sự thân thiện trong sử dụng.

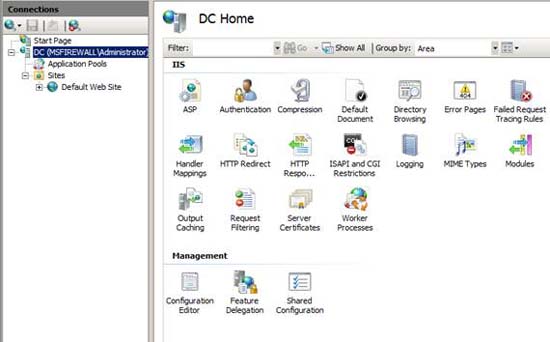

Những gì chúng ta tìm kiếm là một cách đơn giản để có thể nhận được chứng chỉ bằng cách sử dụng thứ gì đó mà mình đang chạy. May thay, Web server role hiện đã cài đặt trên domain controller, do chúng ta muốn sử dụng website để test kết nối. Hay, đó là một giải pháp: Bạn có thể sử dụng giao diện IIS để yêu cầu chứng chỉ cho TMG firewall sau đó copy nó vào tường lửa sau khi đã thực hiện xong. Một cách làm hết sức đơn giản.

Trong hình 7, bạn có thể thấy giao diện điều khiển Internet Information Services. Kích tên máy tính trong phần panel bên trái của giao diện. Trong phần panel giữa của giao diện, bạn sẽ thấy biểu tượng Server Certificates. Hãy kích đúp vào biểu tượng Server Certificates này.

Hình 7

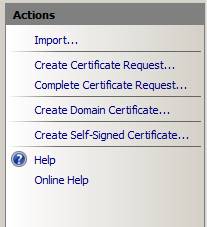

Trong phần bên phải của giao diện, kích liên kết Create Domain Certificate, như thể hiện trong hình 8.

Hình 8

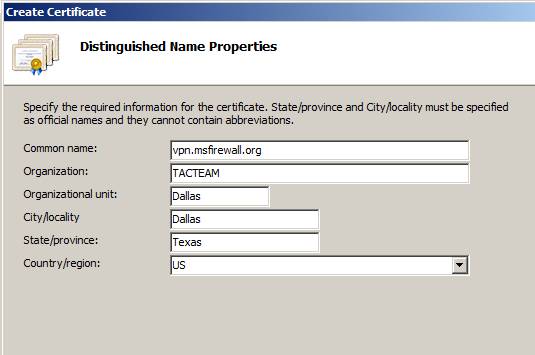

Thao tác này của bạn sẽ mở Create Certificate wizard. Trong hộp thoại Distinguished Name Properties, mục quan trọng nhất là Common name. Tên mà bạn nhập vào trong hộp văn bản này phải tương xứng với tên mà bạn sử dụng để kết nối đến VPN server, tên này phải phân giải thành địa chỉ IP trên giao diện ngoài của TMG firewall (hoặc nếu TMG firewall nằm phía sau thiết bị NAT, nó phải phân giải thành địa chỉ public trên thiết bị NAT đang chấp nhận các kết nối và chuyển tiếp chúng đến giao diện ngoài của TMG firewall). Các mục còn lại trên trang này không quá quan trọng, tuy nhiên bạn cần điền đầy đủ chúng, xem thể hiện trong hình 9 bên dưới. Kích Next.

Hình 9

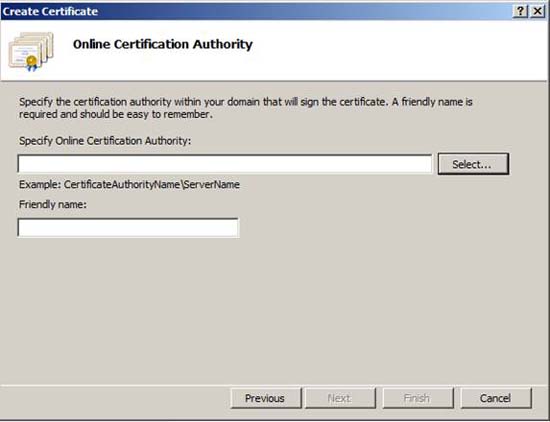

Trong trang Online Certificate Authority, thể hiện trong hình 10, kích Select.

Hình 10

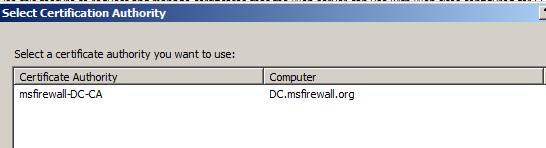

Thao tác này của bạn sẽ mở ra hộp thoại Select Certification Authority. Trong hình 11 bên dưới, bạn có thể thấy rằng chúng ta có một CA hiện hữu, tên msfirewall-DC-CA. Chọn CA và kích OK.

Hình 11

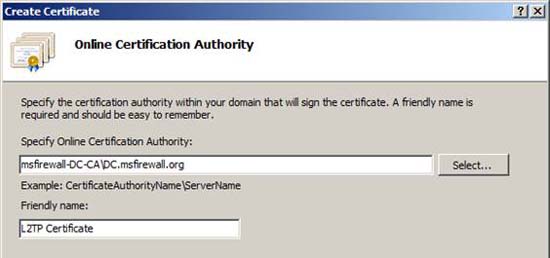

Tên của CA sẽ xuất hiện trong hộp văn bản Specify Online Certificate Authority. Nhập vào tên cho chứng chỉ trong hộp văn bản Friendly Name. Trong ví dụ này, chúng tôi đã gán tên L2TP Certificate, như những gì thể hiện trong hình 12. Kích Finish.

Hình 12

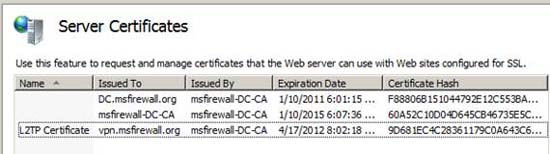

Khi đã thực hiện xong, bạn sẽ thấy chứng chỉ mới trong danh sách của Server Certificates. Trong hình 13 bên dưới, bạn có thể thấy L2TP Certificate trong danh sách.

Hình 13

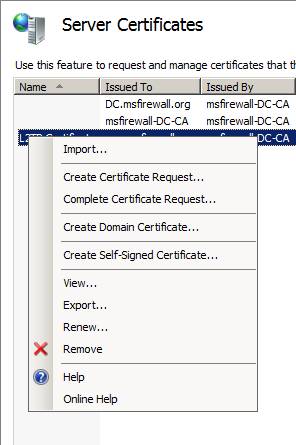

Để chứng chỉ có thể qua tường lửa TMG firewall, chúng ta phải export chứng chỉ. Kích phải vào L2TP Certificate và kích Export, như thể hiện trong hình 14.

Hình 14

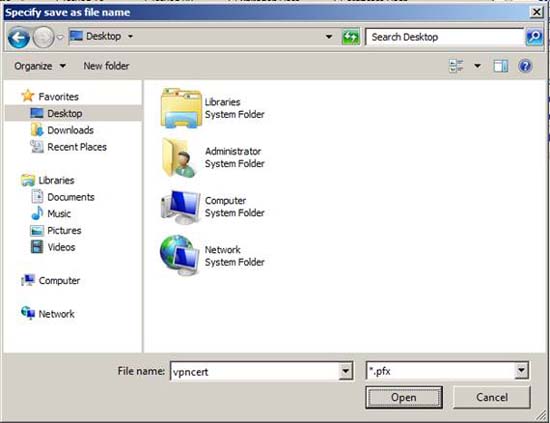

Trong trang Export Certificate, ích nút “…”, xem hình 15.

Hình 15

Trong hộp văn bản Specify save as file name, như thể hiện trong hình 16, chọn vị trí trong panel bên trái, sau đó nhập vào tên file chứng chỉ đã được export trong hộp văn bản File name và kích Open.

Hình 16

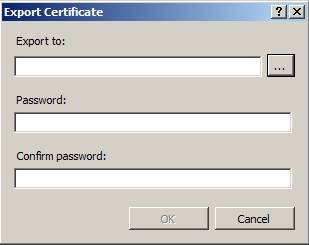

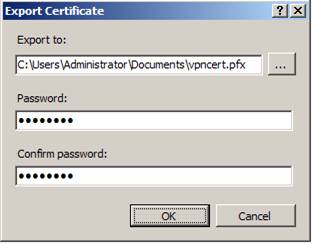

Trong hộp thoại Export Certificate, thể hiện trong hình 17, nhập vào mật khẩu và xác nhận mật khẩu, sau đó kích OK.

Hình 17

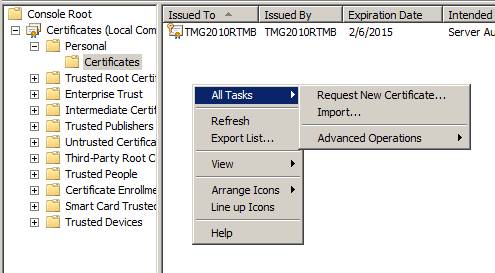

Copy chứng chỉ vào TMG firewall. Sau khi bạn copy chứng chỉ vào TMG firewall, mở giao diện điều khiển Certificates MMC và điều hướng đến Certificates (Local Computer)\Personal\Certificates trong phần panel bên trái của giao diện. Ở phần panel ở giữa, kích phải vào phần trống, trỏ đến All Tasks, kích Import, như thể hiện trong phần 18.

Hình 18

Thao tác trên của bạn sẽ mở Certificate Import Wizard. Kích Next trong trang Welcome to the Certificate Import Wizard, xem hình 19.

Hình 19

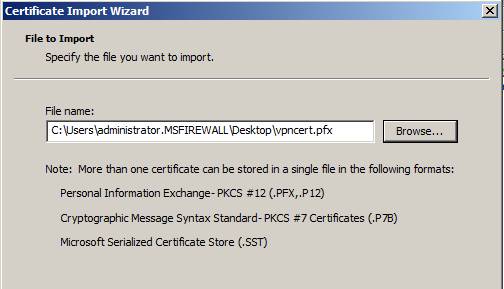

Trong trang File to Import, xem hình 20, kích nút Browse và tìm đến chứng chỉ. Đường dẫn và tên của chứng chỉ sẽ xuất hiện trong hộp văn bản File name. Kích Next.

Hình 20

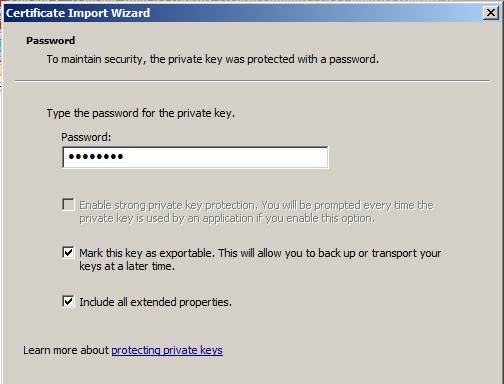

Trong trang Password, xem hình 21, nhập vào mật khẩu mà bạn đã tạo khi export chứng chỉ. Trong ví dụ này, chúng tôi đã chọn Mark this key as exportable. This will allow you to back up or transport your key at a later time. Kích Next.

Hình 21

Trong trang Certificate Store, xem hình 22, chọn tùy chọn all certificates in the following store. Kích Next.

Hình 22

Trong trang Completing the Certificate Import Wizard, hình 23, kích Finish.

Hình 23

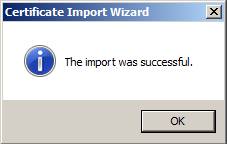

Lúc này, kích OK trong hộp thoại thông báo cho bạn biết rằng quá trình import đã thành công, xem hình 24.

Hình 24

Khi kết thúc, bạn sẽ thấy chứng chỉ trong phần panel giữa của giao diện điều khiển, xem hình 25.

Hình 25

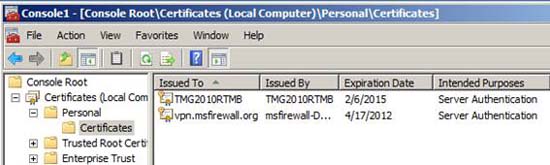

Mở giao diện TMG firewall và kíc nút Remote Access Policy (VPN) trong phần panel trái. Trong phần panel phải của giao diện, kích Configure VPN Client Access, như thể hiện trong hình 26.

Hình 26

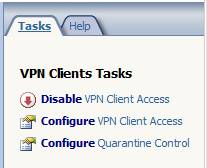

Trong trang VPN Clients Properties, xem hình 27, tích vào mục chọn Enable L2TP/IPsec và sau đó kích OK.

Hình 27

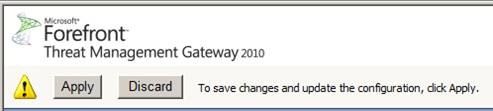

Kích Apply để lưu các thay đổi cho chính sách tường lửa, xem hình 28. Nhớ rằng bạn luôn luôn apply những thay đổi của mình cho chúng để có hiệu lực.

Hình 28

Cấu hình máy khách

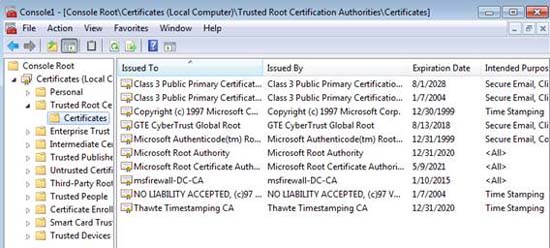

Máy chủ hiện đã sẵn sàng để sử dụng, chúng ta đã đi được một nửa quãng đường. Giờ đây chúng ta sẽ tập trung vào máy khách. Thứ đầu tiên mà chúng ta cần thực hiện là kiểm tra để bảo đảm rằng chứng chỉ CA của CA được phát hành bởi chứng chỉ của VPN server có trong trang Trusted Root Certification Authorities. Trong hình 29, bạn có thể thấy msfirewall-DC-CA đã nằm trong danh sách này, vì vậy chúng ta sẽ tiếp tục đi tiếp từ đây.

Hình 29

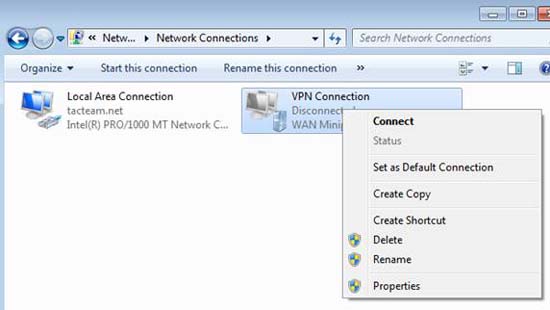

Trong ví dụ này, chúng ta sẽ sử dụng cùng kết nối VPN mà chúng ta đã sử dụng trong phần trước. Mặc dù vậy, chúng ta phải thực hiện một số thay đổi để nó sẽ sử dụng L2TP/Ipsec thay vì PPTP. Mở cửa sổ Network Connections trên Windows 7 client và kích Properties, xem thể hiện trong hình 30.

Hình 30

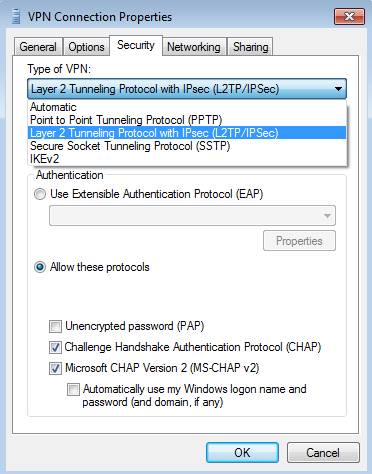

Trong hộp thoại VPN Connection Properties, kích tab Security. Trên tab Security, trong phần danh sách sổ xuống Type of VPN, chọn tùy chọn Layer 2 Tunneling Protocol with IPsec (L2TP/IPsec), sau đó kích OK, xem hình 31. Thao tác này sẽ bắt buộc máy khách sử dụng L2TP/Ipsec mà không sử dụng giao thức VPN. Kích OK để lưu các thay đổi.

Hình 31

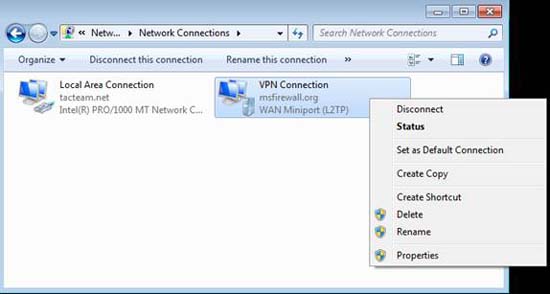

OK! Giờ là lúc chúng ta đi thiết lập kết nối VPN. Sau khi kết nối được thiết lập, chúng ta có thể kiểm tra để thấy được các thông tin chi tiết của kết nối bằng cách kích phải vào kết nối VPN và kích Status, xem hình 32.

Hình 32

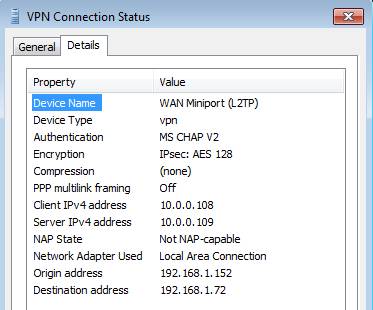

Trong hộp thoại VPN Connection Status, kích tab Details. Trong hình 33, bạn có thể thấy L2TP/Ipsec đã được sử dụng và mã hóa 128-bit AES cũng đang được sử dụng.

Hình 33

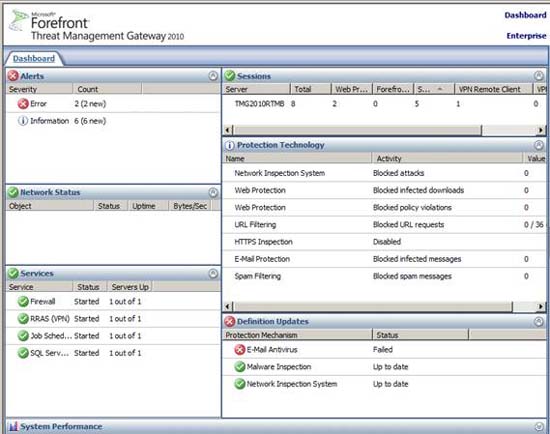

Khi chúng ta trở lại giao diện điều khiển của TMG firewall, bạn có thể thấy phần Sessions trong Dashboard, xem hình 34, có một kết nối VPN Remote Client.

Hình 34

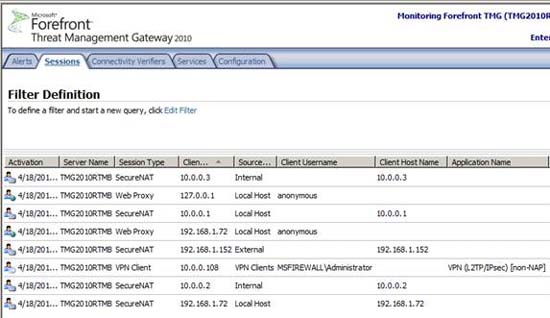

Kích nút Monitoring ở panel trái của giao diện điều khiển. Ở đây trong hình 35, bạn có thể thấy kết nối VPN client. Lưu ý rằng kiểu kết nối VPN sẽ được liệt kê, cũng như tên của người dùng đã đăng nhập. Nó cũng có cả các thông tin về NAP có được sử dụng hay không cho kết nối. Trong phần tiếp theo, chúng tôi sẽ giới thiệu cho các bạn cách cấu hình NAP và TMG firewall để các máy khách VPN phải tuân thủ theo chính sách NAP trước khi được phép vào mạng.

Hình 35

L2TP/IPSec không cần chứng chỉ

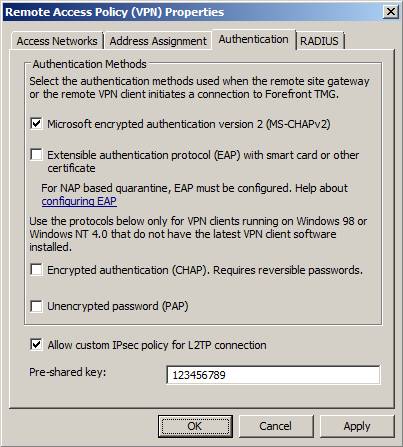

Chúng tôi đã đề cập ở trên, cách tốt nhất để triển khai L2TP/Ipsec là sử dụng các chứng chỉ. Mặc dù vậy nếu quá vội, hoặc không thể thiết lập một PKI thì bạn có thể sử dụng khóa tiền chia sẻ thay vì. Trong hình 36 bên dưới, bạn có thể thấy tab Authentication trong hộp thoại Remote Access Policy (VPN) Properties. Ở phía dưới của hộp thoại này là một hộp kiểm nói rằng Allow custom IPsec policy for L2TP connection, thêm vào đó là một hộp văn bản có tên Pre-shared key. Lưu ý rằng khóa tiền chia sẻ được thể hiện dưới dạng văn bản trong sáng, cần nhắc các bạn rằng đây không phải là một tùy chọn an toàn và rằng bạn cần sử dụng các chứng chỉ thay vì!!

Hình 36

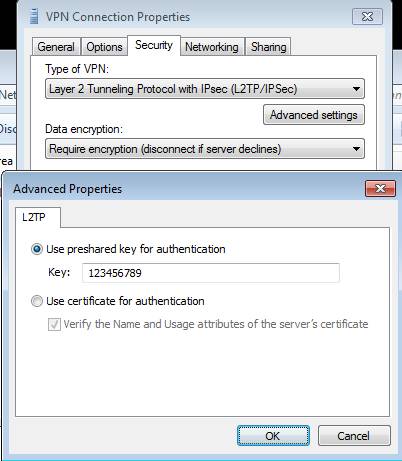

Máy khách cũng cần được cấu hình để sử dụng khóa tiền chia sẻ. Trong hộp thoại Properties của kết nối VPN, kích tab Security, xem thể hiện trong hình 37. Sau đó kích nút Advanced settings. Ở đây bạn có thể chọn tùy chọn Use preshared key for authentication và nhập vào khóa tiền chia sẻ trong hộp văn bản Key. Đó là tất cả những gì cần thực hiện. Dễ dàng như PPTP.

Hình 37

Kết luận

Trong phần ba này chúng tôi đã giới thiệu được cho các bạn cách cấu hình TMG firewall làm L2TP/IPsec VPN server. Chúng ta đã trải qua một số tùy chọn khác nhau về cách đạt được chứng chỉ máy chủ cho TMG firewall và sau đó đã cài đặt chứng chỉ vào kho chứng chỉ máy tính của tường lửa. Chúng ta cũng đã thực hiện một số thay đổi cần thiết cho cấu hình tường lửa để hỗ trợ cho L2TP/Ipsec, thực hiện một số thay đổi cần thiết trên VPN client. Sau đó chúng ta đã thiết lập kết nối và đã xác nhận rằng L2TP/Ipsec đã trong sử dụng. Dự án đã thành công! Trong phần tiếp theo của loạt bài này, chúng tôi sẽ giới thiệu cho các bạn cách sử dụng NAP để tăng độ bảo mật của TMG firewall dựa trên VPN server truy cập xa.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài