Worm, virus, phần mềm độc hại và rootkit là mối lo ngại của mọi quản trị viên máy chủ. Khi hệ thống bị nhiễm, nó có thể thu thập thông tin nhạy cảm và gây thiệt hại về tài chính.

May thay, có nhiều công cụ giúp quét Linux server để tìm ra phần mềm độc hại và rootkit. Bài viết này sẽ đưa ra một số lựa chọn tốt nhất giúp đối phó với những kẻ thù không gian mạng này.

- Top 7 phần mềm diệt virus miễn phí tốt nhất cho Linux

- Cài đặt AntiVirus trên Ubuntu

- 7 chương trình diệt virus tốt nhất cho Ubuntu

1. Clam AV

Phần mềm diệt virus dòng lệnh này được thiết kế để tích hợp chặt chẽ với máy chủ mail và có trên mọi hệ thống bao gồm các bản phân phối Linux nổi bật như SuSE, Fedora và Ubuntu.

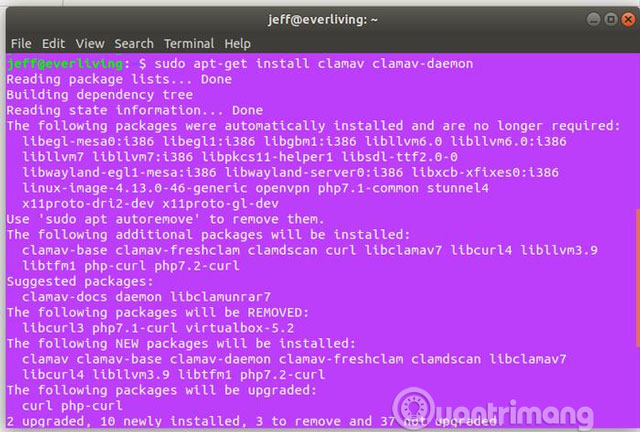

Cài đặt phần mềm này trên Ubuntu rất dễ dàng với lệnh sau:

sudo apt install clamav clamav-daemon

Sau khi cài đặt, Clam AV có thể được dùng từ terminal đi đến toàn bộ hệ thống và vệ sinh tất cả các file bị nhiễm virus. Ngoài ra, Clam AV còn cung cấp quét thời gian thực mạnh mẽ và các tiện ích theo dõi nguồn.

Để chạy kiểm tra đơn giản cho hệ thống file máy chủ, sử dụng lệnh dưới đây từ thư mục gốc:

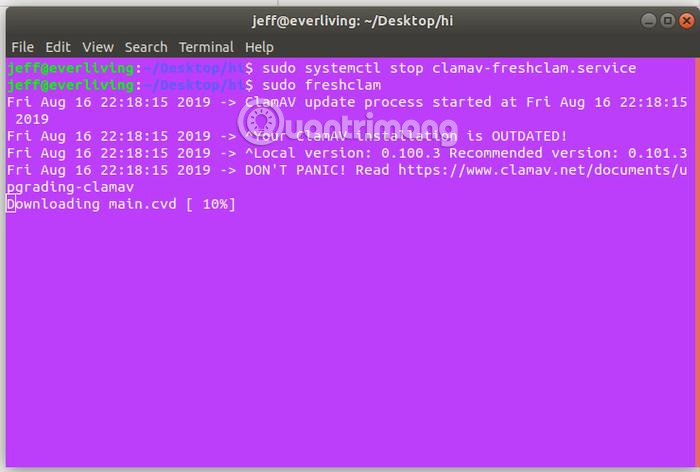

clamscan -r -i

Lệnh trên sẽ yêu cầu Clam AV thực hiện quét đệ quy (kiểm tra file trong file) và in tài liệu bị lây nhiễm lên terminal. Tuy nhiên, trước khi chạy lệnh này, bạn cần cho phép Clam AV đủ thời gian để cài đặt cơ sở dữ liệu chữ ký virus của nó trên máy. Bạn có thể hủy dịch vụ và khởi động lại nó thủ công với lệnh sau:

sudo systemctl stop clamav-freshclam.service

Theo sau là lệnh:

sudo freshclam

Để tự động xóa các file có virus khỏi hệ thống trong quá trình quét, sử dụng lệnh sau:

clamscan -r -i --remove

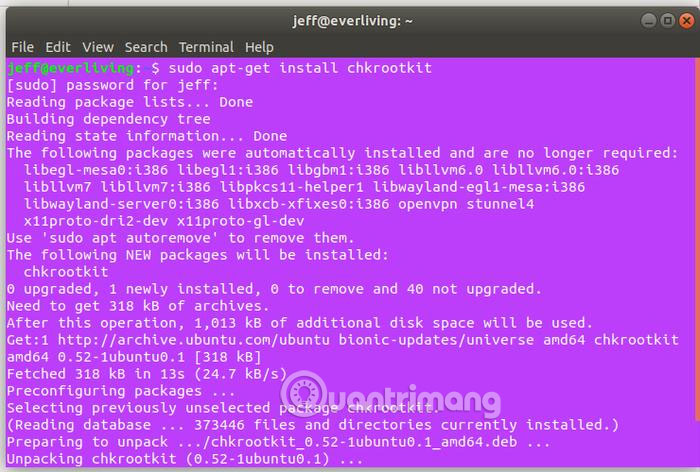

2. Chkrootkit

Công cụ này sẽ chạy một số bài kiểm tra để phát hiện module kernel có thể tải phần mềm độc hại, worm và rootkit.

Đối với Ubuntu, công cụ này có trong kho phần mềm chính thức, sử dụng lệnh sau để cài đặt nó:

sudo apt install chkrootkit

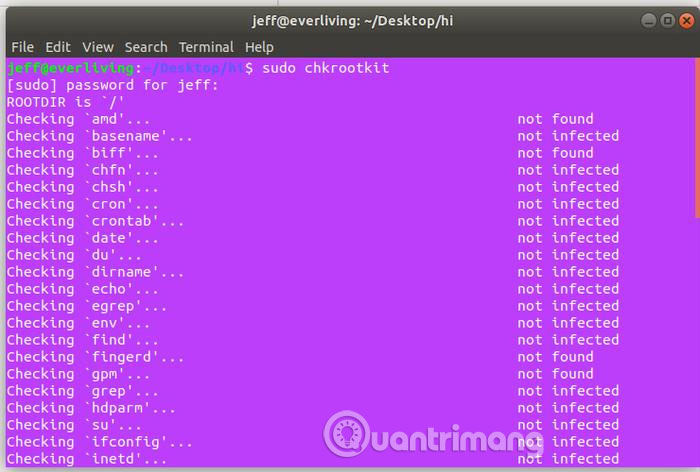

Không giống như Clam AV, chkrootkit là một công cụ thụ động và thiếu chức năng để hành động trên các mối đe dọa được phát hiện. Bạn cần nghiên cứu và xóa thủ công các file nghi ngờ do công cụ này tìm thấy trên hệ thống file của máy chủ. Do đó bạn cần sao chép đầu ra để tham khảo sau.

Để chạy công cụ này, sử dụng lệnh sau:

sudo chkrootkit

3. AIDE

Tên của công cụ này là viết tắt của cụm từ Advanced Intrusion Detection Environment, một sự thay thế hoàn toàn miễn phí cho công cụ tương tự Tripwire.

AIDE cho phép theo dõi chặt chẽ các file hệ thống để giám sát thời gian và cách chúng được sửa đổi hoặc truy cập theo cách khác. Công cụ này rất dễ cài đặt từ kho phần mềm chính thức của Ubunu với lệnh apt.

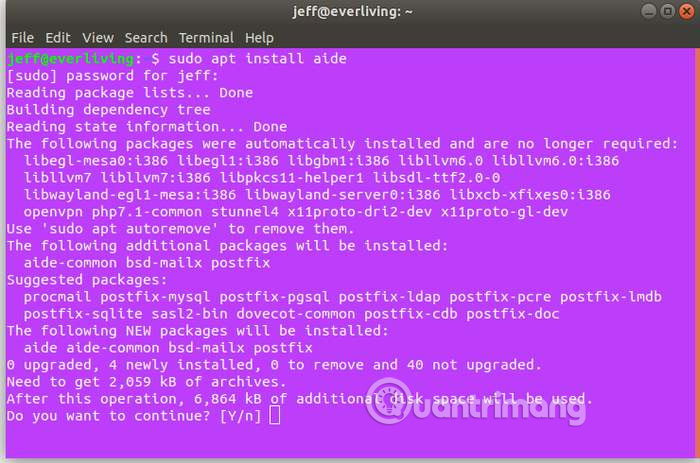

sudo apt install aide

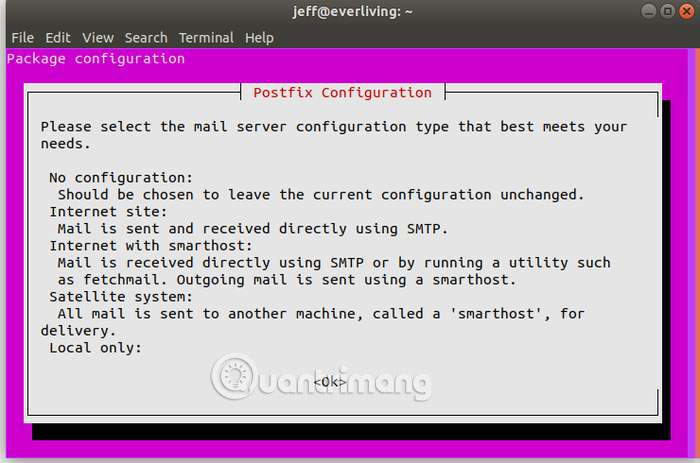

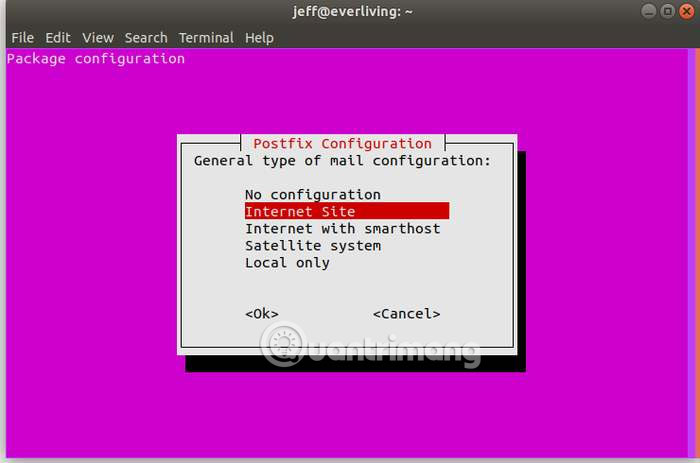

Để hoàn tất quá trình cài đặt, bạn cần cấu hình Postfix thông qua các tùy chọn. Để điều hướng các mục này, bạn có thể sử dụng phím Tab hoặc phím mũi tên, sau đó nhấn Enter để chọn. Postfix được sử dụng để gửi thông tin đến địa chỉ email theo thời gian bạn thiết lập.

Cấu hình AIDE yêu cầu xử lý file trong các địa chỉ sau:

/var/lib/aide /etc/aide

Đầu tiên, tạo cơ sở dữ liệu và file cấu hình bằng cách chạy lệnh sau:

sudo aideinit

Sau khi hoàn thành, quá trình này để cơ sở dữ liệu và file cấu hình tạo ra trong /var/lib/aide/ trong tên aide.db.new và aide.conf.autogenerated. Cả hai cần được sao chép thành aide.db và aide.conf tương ứng để hoạt động đúng.

Tạo bản sao file cơ sở dữ liệu với tên mới dễ dàng với lệnh sau:

sudo cp /var/lib/aide/aide.db.new /var/lib/aide/aide.db

Trước khi đổi tên và sao chép file cấu hình, cập nhật nó với lệnh sau:

sudo update-aide.conf

Khi đã cập nhật file cấu hình, sao chép nó vào đúng thư mục với lệnh sau:

sudo cp /var/lib/aide/aide.conf.autogenerated /etc/aide/aide.conf

Bây giờ, AIDE sẽ hoạt động trên máy chủ và chủ động theo dõi HASHED của hệ thống file mà nó đã tạo.

Bạn có thể cấu hình AIDE để không quét các thư mục cụ thể, chạy định kỳ và nhiều thứ khác bằng cách sửa đổi file cấu hình. Tuy nhiên, với lệnh sau bạn có thể xem đủ thông tin trên đầu ra hệ thống:

aide -c /etc/aide/aide.conf -C

AIDE hiệu quả nhất khi cấu hình của nó được truy cập từ địa chỉ chỉ đọc vì rootkit có thể cho phép những kẻ tấn công chỉnh sửa file.

Các công cụ được đề cập trong bài viết này sẽ giúp bạn quét máy chủ Linux để tìm phần mềm độc hại và rootkit bằng nhiều kỹ thuật khác nhau. Rootkit là mối đe dọa kỹ thuật số khó nhất để giải quyết, nhưng chúng có thể được ngăn chặn với phần mềm thích hợp.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Văn phòng

Văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Video, phim, nhạc

Video, phim, nhạc  Mạng xã hội

Mạng xã hội  Học tập - Giáo dục

Học tập - Giáo dục  Máy ảo

Máy ảo  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Hướng dẫn

Hướng dẫn  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài  Bình luận công nghệ

Bình luận công nghệ