Social engineering là một kiểu tấn công dựa vào sự tương tác của con người và thường liên quan đến việc thao túng mọi việc bằng cách phá vỡ các quy trình bảo mật thông thường, truy cập vào hệ thống, mạng để đạt được lợi ích tài chính.

Tội phạm sử dụng các kỹ thuật Social engineering để che giấu danh tính và động cơ thực sự của chúng bằng vẻ ngoài của một nguồn thông tin hoặc cá nhân đáng tin cậy. Mục tiêu là ảnh hưởng, thao túng hoặc lừa người dùng từ bỏ thông tin đặc quyền hoặc quyền truy cập trong một tổ chức. Ví dụ, kẻ tấn công có thể giả vờ là một đồng nghiệp có vấn đề khẩn cấp nào đó, đòi hỏi phải truy cập vào các tài nguyên mạng bổ sung.

Social engineering là một chiến thuật phổ biến của các tin tặc vì khai thác điểm yếu của người dùng sẽ dễ dàng hơn là tìm ra lỗ hổng của mạng hoặc phần mềm. Tin tặc thường sử dụng các chiến thuật Social engineering như là bước đầu tiên trong một chiến dịch lớn hơn để thâm nhập vào hệ thống hoặc mạng và ăn cắp dữ liệu nhạy cảm hoặc phân tán các malware.

Social engineering là gì?

Social engineering là nghệ thuật điều khiển mọi người để họ tiết lộ những thông tin bí mật. Các loại thông tin mà bọn tội phạm đang tìm kiếm có thể khác nhau, nhưng thường khi một cá nhân bị nhắm làm mục tiêu, bọn tội phạm thường cố lừa người đó cung cấp mật khẩu, thông tin ngân hàng hoặc cách truy cập máy tính để cài đặt phần mềm độc hại.

Như đã nói ở trên, tội phạm sử dụng chiến thuật Social engineering vì tấn công điểm yếu của người dùng sẽ dễ hơn là hack phần mềm. Ví dụ, sẽ dễ dàng hơn nhiều để đánh lừa ai đó cho bạn mật khẩu hơn là thử hack mật khẩu của họ (trừ khi mật khẩu đó thực sự rất yếu).

Điều quan trọng là phải biết khi nào nên và không nên đưa một thông tin quan trọng cho một ai đó. Điều tương tự cũng đúng khi bạn tương tác trực tuyến và sử dụng trang web: Bạn cần phải biết trang web đó có hợp pháp hoặc an toàn để cung cấp những thông tin cá nhân của bạn hay không?

Nếu bạn hỏi bất kỳ chuyên gia bảo mật nào thì họ sẽ cho bạn biết liên kết yếu nhất trong chuỗi bảo mật chính là con người - đối tượng có thể dễ dàng chấp nhận một người hoặc kịch bản quen thuộc nào đó. Giống như khi bạn bảo vệ ngôi nhà của mình vậy. Không quan trọng là bạn có bao nhiêu ổ khóa và bao nhiêu chốt cửa. Không quan trọng là bạn có nuôi chó để trông nhà hay có hệ thống báo động rồi hàng rào dây thép gai thậm chí là cả bảo vệ hay không. Chỉ cần bạn tin tưởng người ở cổng, khi anh ta nói rằng mình là người giao pizza và bạn cho anh ta vào nhà mà không kiểm tra, bạn hoàn toàn trở nên bị động trước bất kỳ rủi ro nào anh ta mang lại.

Bọn tội phạm tận dụng lợi thế của social engineering thông qua hành vi của con người. Ví dụ, nếu một kẻ lạ mặt muốn vào một tòa nhà, hắn chỉ cần bước vào và tự tin nhờ ai đó giúp mình vào trong.

Tin tặc nổi tiếng Kevin Mitnick đã giúp phổ biến thuật ngữ 'Social engineer' trong những năm 90, mặc dù ngày càng có nhiều ý tưởng và kỹ thuật mới tinh vi hơn được đưa ra.

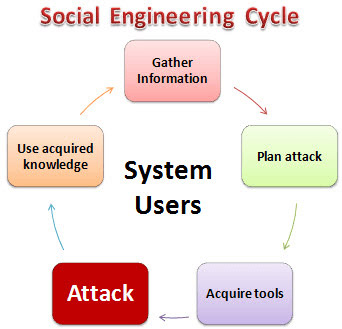

Social engineering hoạt động như thế nào?

Social engineering sử dụng nhiều chiến thuật khác nhau để thực hiện các cuộc tấn công.

Bước đầu tiên trong hầu hết các cuộc tấn công social engineering là kẻ tấn công sẽ thực hiện nghiên cứu và khảo sát về mục tiêu. Ví dụ, nếu mục tiêu là một doanh nghiệp, hacker có thể thu thập thông tin tình báo về cấu trúc nhân viên, hoạt động nội bộ, những thuật ngữ chung được sử dụng trong ngành và các đối tác kinh doanh, v.v... Một chiến thuật phổ biến của các social engineering là tập trung vào các hành vi và mô hình của nhân viên cấp thấp nhưng có khả năng tiếp cận trước tiên, chẳng hạn như nhân viên bảo vệ hoặc nhân viên tiếp tân. Tin tặc có thể quét profile mạng xã hội của người đó để biết thông tin và nghiên cứu hành vi của họ.

Từ đó, hacker có thể thiết kế một cuộc tấn công dựa trên những thông tin thu thập được và khai thác những điểm yếu phát hiện được trong giai đoạn khảo sát.

Nếu cuộc tấn công thành công, tin tặc có quyền truy cập vào các dữ liệu nhạy cảm - chẳng hạn như thẻ tín dụng hoặc thông tin ngân hàng để kiếm tiền từ các mục tiêu hoặc có quyền truy cập vào các hệ thống hay mạng được bảo vệ.

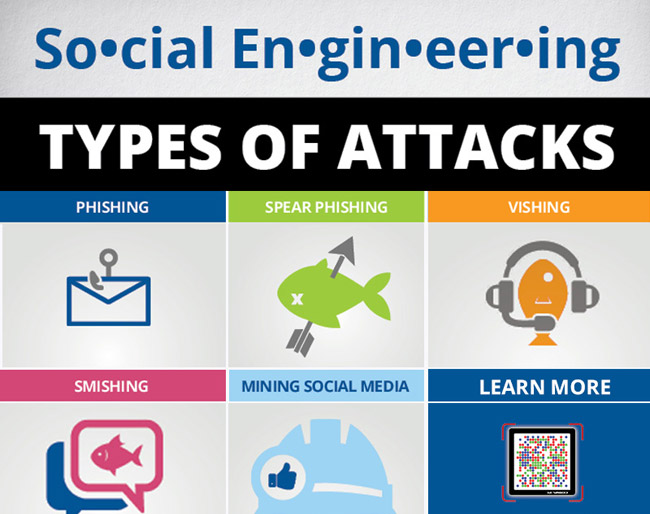

Các loại tấn công social engineering

Các loại tấn công social engineering phổ biến bao gồm:

- Baiting: Baiting là khi kẻ tấn công để lại một thiết bị vật lý bị nhiễm phần mềm độc hại, chẳng hạn như ổ flash USB, ở một nơi chắc chắn sẽ được tìm thấy. Sau đó, người tìm thấy sẽ sử dụng thiết bị đó, rồi cài thiết bị vào máy tính của mình và vô tình cũng làm máy bị nhiễm phần mềm độc hại luôn.

- Phishing: Phishing là khi kẻ tấn công gửi một email lừa đảo được cải trang thành một email hợp pháp (thường giả mạo là từ một nguồn đáng tin cậy). Thông báo này nhằm lừa người nhận chia sẻ thông tin cá nhân hay thông tin tài chính hoặc nhấp vào liên kết cài đặt phần mềm độc hại.

- Spear phishing: Spear phishing giống như Phishing nhưng được thiết kế riêng cho một cá nhân hoặc tổ chức cụ thể.

- Vishing: Vishing còn được gọi là lừa đảo bằng giọng nói và đó là việc sử dụng social engineering qua điện thoại để thu thập thông tin cá nhân và thông tin tài chính từ mục tiêu. (Xem thêm: Những "ngón nghề" lừa đảo qua điện thoại)

- Pretexting: Pretexting là trường hợp kẻ tấn công muốn truy cập vào dữ liệu đặc quyền. Ví dụ, một vụ lừa đảo pretexting có thể liên quan đến việc một kẻ tấn công giả vờ cần dữ liệu cá nhân hoặc thông tin tài chính để xác nhận danh tính của người nhận.

- Scareware: Scareware liên quan đến việc lừa nạn nhân nghĩ rằng máy tính của anh ta bị nhiễm phần mềm độc hại hoặc vô tình tải xuống nội dung bất hợp pháp. Kẻ tấn công sau đó cung cấp cho nạn nhân một giải pháp để khắc phục vấn đề không có thật. Trong thực tế, nạn nhân đơn giản là bị lừa tải xuống và cài đặt phần mềm độc hại của kẻ tấn công.

- Water-holing: Một cuộc tấn công water-holing là khi kẻ tấn công cố gắng để thỏa hiệp với một nhóm người cụ thể bằng cách lây nhiễm phần mềm độc hại vào các trang web mà họ thường truy cập vào hoặc tin tưởng.

- Diversion theft: Trong loại tấn công này, các social engineering sẽ lừa một công ty giao hàng hoặc chuyển phát nhanh nhận hoặc giao sai vị trí, do đó ngăn chặn các giao dịch được thực hiện.

- Quid pro quo: Quid pro quo là một cuộc tấn công trong đó social engineering giả vờ cung cấp một cái gì đó để đổi lấy thông tin hoặc sự hỗ trợ của mục tiêu. Ví dụ, một hacker chọn ngẫu nhiên các số điện thoại trong một tổ chức và giả vờ gọi lại để hỗ trợ kỹ thuật. Cuối cùng, hacker sẽ tìm thấy một người đang có vấn đề liên quan đến công nghệ và giả vờ giúp đỡ. Thông qua điều này, hacker có thể buộc mục tiêu thêm các lệnh để khởi chạy phần mềm độc hại hoặc có thể thu thập thông tin mật khẩu.

- Honey trap: Đây là một cuộc tấn công trong đó các social engineering giả vờ là một người “hấp dẫn” để tương tác với một người trực tuyến hoặc giả mạo một mối quan hệ trực tuyến và thu thập thông tin nhạy cảm thông qua mối quan hệ đó.

- Tailgating: Tailgating, đôi khi được gọi là piggybacking, là khi một hacker xâm nhập vào một tòa nhà được bảo vệ bằng cách theo dõi ai đó có thẻ ra vào tòa nhà đó. Cuộc tấn công này giả định người có quyền bước vào tòa nhà đó sẽ giữ cửa mở cho người đứng sau họ (giả sử họ được phép làm điều này ở đó).

- Rogue: Phần mềm rogue là một loại phần mềm độc hại, lừa các mục tiêu thanh toán để loại bỏ những phần mềm độc hại giả mạo. (Xem thêm: 5 dấu hiệu máy tính nhiễm phần mềm độc hại)

Ví dụ về các cuộc tấn công social engineering

Có lẽ cuộc tấn công social engineering nổi tiếng nhất xuất phát từ cuộc Chiến tranh Trojan huyền thoại, trong đó người Hy Lạp có thể vào thành phố Troy và giành chiến thắng bằng cách trốn trong một con ngựa gỗ khổng lồ được tặng cho quân đội Trojan như một món quà hòa bình.

Frank Abagnale được coi là một trong những chuyên gia hàng đầu trong các kỹ thuật social engineering. Trong những năm 1960, ông đã sử dụng các chiến thuật khác nhau để mạo danh ít nhất tám người, bao gồm một phi công hàng không, một bác sĩ và một luật sư. Sau khi bị giam giữ, ông trở thành một nhà tư vấn bảo mật cho FBI và bắt đầu sự nghiệp tư vấn gian lận tài chính của riêng mình. Những kinh nghiệm của bản thân đã giúp ông nổi tiếng với cuốn sách bán chạy nhất Catch Me If You Can và sau đó cuốn sách này được chuyển thể thành phim bởi một đạo diễn đã từng đoạt giải Oscar, Steven Spielberg.

Một ví dụ gần đây về một cuộc tấn công social engineeringing thành công là vi phạm dữ liệu năm 2011 của công ty bảo mật RSA. Một kẻ tấn công đã gửi hai email lừa đảo khác nhau trong vòng hai ngày cho các nhóm nhỏ nhân viên của RSA. Các email có dòng tiêu đề "Kế hoạch tuyển dụng năm 2011" và chứa file tài liệu Excel đính kèm. Bảng tính chứa mã độc hại đã âm thầm được cài đặt thông qua lỗ hổng Adobe Flash. Dù không làm rõ chính xác thông tin nào đã bị đánh cắp, nhưng hệ thống xác thực hai yếu tố SecurID (2FA) của RSA đã bị xâm phạm và công ty đã phải chi khoảng 66 triệu USD để khắc phục hậu quả sau vụ tấn công.

Vào năm 2013, Syrian Electronic Army đã có thể truy cập tài khoản Twitter của Associated Press bằng cách đưa vào một liên kết độc hại trong một email lừa đảo. Email được gửi đến nhân viên AP dưới vỏ bọc của một đồng nghiệp. Các tin tặc sau đó đã tweet một câu chuyện tin tức giả từ tài khoản của AP cho biết hai vụ nổ đã xảy ra tại Nhà Trắng và sau đó Tổng thống Barack Obama đã bị thương. Điều này đã thu hút được số lượng người quan tâm rất lớn, đến nỗi thị trường chứng khoán đã giảm 150 điểm trong chưa đầy 5 phút.

Cũng trong năm 2013, một vụ lừa đảo phishing dẫn đến việc vi phạm nghiêm trọng dữ liệu của Target. Một email lừa đảo đã được gửi đến một nhà thầu phụ HVAC (liên quan đến hệ thống sưởi, thông gió và điều hòa không khí) - một đối tác kinh doanh của Target's. Email chứa Citadel Trojan, cho phép kẻ tấn công xâm nhập vào hệ thống điểm bán hàng của Target và ăn cắp thông tin của 40 triệu thẻ tín dụng và thẻ ghi nợ của khách hàng. Cùng năm đó, Bộ Lao động Hoa Kỳ trở thành mục tiêu bởi một cuộc tấn công watering hole, và các trang web của bộ này đã bị nhiễm phần mềm độc hại thông qua một lỗ hổng trong Internet Explorer - một Trojan truy cập từ xa được gọi là Poison Ivy.

Trong năm 2015, tin tặc đã có được quyền truy cập vào tài khoản email cá nhân AOL của John Brennan, sau đó là giám đốc của CIA. Một trong những tin tặc đã giải thích trên các phương tiện truyền thông cách hắn sử dụng kỹ thuật social engineering là giả mạo thành một kỹ thuật viên của Verizon và yêu cầu thông tin về tài khoản của Brennan từ ông trùm viễn thông. Một khi các tin tặc thu thập được chi tiết tài khoản Verizon của Brennan, chúng sẽ liên lạc với AOL và sử dụng thông tin để trả lời chính xác các câu hỏi bảo mật cho tài khoản email của Brennan.

Biện pháp ngăn chặn các cuộc tấn công social engineering

Các chuyên gia bảo mật khuyến cáo rằng các bộ phận CNTT phải thường xuyên tiến hành kiểm tra để tránh các cuộc thâm nhập có sử dụng các kỹ thuật social engineering. Điều này sẽ giúp quản trị viên tìm hiểu loại người dùng nào có nguy cơ cao nhất đối với các loại tấn công cụ thể, đồng thời xác định các yêu cầu đào tạo bổ sung cho nhân viên của mình.

Đào tạo nâng cao nhận thức bảo mật cũng có thể hữu ích trong việc ngăn chặn các cuộc tấn công social engineering. Nếu mọi người biết những gì hình thành các cuộc tấn công social engineering và chúng có khả năng thực hiện những điều gì, thì họ sẽ ít có khả năng trở thành nạn nhân hơn.

Trên quy mô nhỏ hơn, các tổ chức phải có các cổng truy cập email và web an toàn để quét email chứa các liên kết độc hại và lọc chúng ra, nhằm làm giảm khả năng các nhân viên sẽ nhấp vào một trong các liên kết không an toàn đó. Luôn cập nhật các bản sửa lỗi phần mềm trên các thiết bị cũng rất quan trọng, cũng như theo dõi các nhân viên chuyên xử lý các thông tin nhạy cảm và kích hoạt các biện pháp xác thực nâng cao cho họ.

Đừng trở thành nạn nhân

Trong bối cảnh các cuộc tấn công lừa đảo diễn ra tràn lan, rất nhanh chóng và chỉ cần một vài người sử dụng làm con mồi là cuộc tấn công đã thành công, bạn cần có những phương pháp để bảo vệ bản thân mình. Đơn giản nhất là hãy chú ý đến mọi thứ. Hãy ghi nhớ những điều sau để tránh bị lừa đảo.

Những mẹo cần nhớ:

- Chậm lại: Người gửi spam muốn bạn hành động trước và suy nghĩ sau. Nếu thông điệp truyền tải tạo một cảm giác cấp bách hoặc sử dụng chiến thuật gây áp lực cao thì hãy cảnh giác. Đừng bao giờ để cho sự khẩn cấp chúng tạo ra ảnh hưởng đến sự đánh giá của bạn.

- Nghiên cứu kỹ càng: Hãy nghi ngờ bất kỳ tin nhắn nào bạn nhận được. Nếu email có vẻ như là từ một công ty bạn đang sử dụng dịch vụ, hãy tìm hiểu theo cách của riêng bạn. Sử dụng công cụ tìm kiếm để truy cập trang web của công ty hoặc thư mục điện thoại để tìm số điện thoại của họ rồi xác thực thông tin.

- Đừng để một liên kết kiểm soát nơi bạn đến: Giữ quyền kiểm soát bằng cách tự tìm kiếm trang web thông qua việc sử dụng công cụ tìm kiếm để đảm bảo bạn đến đúng trang web mình cần. Di chuột qua các liên kết trong email sẽ hiển thị URL thực tế ở phía dưới, nhưng lưu ý là những giả mạo tinh vi vẫn có thể đánh lừa bạn.

- Việc hack email đang diễn ra tràn lan: Tin tặc, kẻ gửi spam và những kẻ sử dụng social engineering chiếm quyền kiểm soát tài khoản email của mọi người (và các tài khoản liên lạc khác) đã trở nên ngày càng nguy hiểm hơn. Khi chúng kiểm soát tài khoản email, chúng sẽ đánh cắp danh bạ của người đó. Ngay cả khi người gửi dường như là người bạn biết, nếu bạn không mong đợi một email có liên kết hoặc file đính kèm, hãy kiểm tra với bạn bè trước khi mở liên kết hoặc tải xuống.

- Cẩn thận với bất kỳ tải xuống nào: Nếu bạn không biết người gửi là ai và vì sao họ lại gửi file đính kèm cho bạn, việc tải xuống bất kỳ điều gì là một sai lầm nghiêm trọng.

- Địa chỉ email nước ngoài là giả mạo: Nếu bạn bỗng dưng nhận được email từ công ty xổ số hoặc rút thăm trúng thưởng ở nước ngoài, tiền từ một người họ hàng không xác định hoặc yêu cầu chuyển tiền từ nước ngoài thì chắc chắn đó là lừa đảo.

Cách bảo vệ bản thân:

- Xóa mọi yêu cầu cung cấp thông tin tài chính hoặc mật khẩu: Nếu bạn được yêu cầu trả lời thư có thông tin cá nhân thì đó là một trò lừa đảo.

- Từ chối yêu cầu trợ giúp hoặc đề nghị trợ giúp: Các công ty và tổ chức hợp pháp không liên lạc với bạn để trợ giúp. Nếu bạn không yêu cầu hỗ trợ cụ thể từ người gửi, hãy xem xét bất kỳ đề nghị nào để 'trợ giúp' khôi phục điểm tín dụng, hỗ trợ mua nhà, trả lời câu hỏi, v.v... Tương tự, nếu bạn nhận được yêu cầu trợ giúp từ tổ chức từ thiện hoặc tổ chức mà bạn không có mối quan hệ nào, hãy xóa bỏ các yêu cầu đó. Thay vào đó, hãy tự mình tìm kiếm các tổ chức từ thiện có uy tín để tránh trở thành nạn nhân của một trò lừa đảo.

- Đặt bộ lọc spam của bạn ở mức cao nhất: Mỗi chương trình email đều có bộ lọc spam. Hãy xem các tùy chọn cài đặt của bạn và đặt các tùy chọn này ở mức cao nhất — chỉ cần nhớ kiểm tra thư mục spam của bạn theo định kỳ để xem liệu có email quan trọng nào bị đưa nhầm vào đây hay không. Bạn cũng có thể tìm kiếm hướng dẫn từng bước để cài đặt bộ lọc spam của mình bằng cách tìm kiếm tên nhà cung cấp email của bạn cộng với cụm từ 'spam filters'. (Xem thêm: Bạn ngăn chặn tin nhắn spam như thế nào?)

- Bảo mật các thiết bị máy tính của bạn: Cài đặt phần mềm diệt virus, tường lửa, bộ lọc email và cập nhật các phần mềm này. Đặt hệ điều hành của bạn tự động cập nhật và nếu điện thoại thông minh của bạn không tự động cập nhật, hãy cập nhật thủ công bất cứ khi nào bạn nhận được thông báo yêu cầu cập nhật. Sử dụng một công cụ chống lừa đảo được cung cấp bởi trình duyệt web của bạn hoặc bên thứ ba để cảnh báo bạn về các rủi ro. (Xem thêm: 7 cách bảo vệ trình duyệt web khỏi các cuộc tấn công mạng)

Xem thêm:

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài