Một ransomware mới có tên GIBON, một lại malspam (malware phát tán qua email) đính kèm tập tin nhiễm độc và có chứa macro tải, cài mã độc tống tiền lên máy nạn nhân.

Tuy chưa có nhiều thông tin về malspam này nhưng ít nhất cũng đã biết được cách vận hành và rất may là nó có thể giải mã được. Nên nếu bạn đã là nạn nhân của ransomware này thì hãy tải công cụ giải mã tập tin bị tống tiền tại đây. https://download.bleepingcomputer.com/demonslay335/GibonDecrypter.zip

Tại sao lại gọi là GIBON ransomware?

Khi xuất hiện một mã độc mới, các nhà nghiên cứu thường đặt tên theo chuỗi tìm thấy trong tập tin thực thi hoặc tự malware sẽ gợi ý ra cách đặt tên.

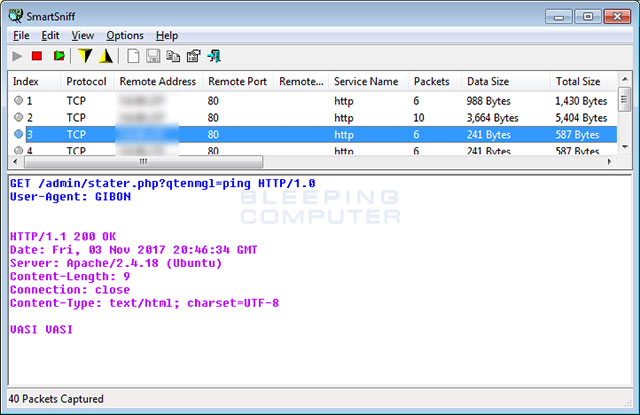

Gibon Ransomware giao tiếp với máy chủ C2

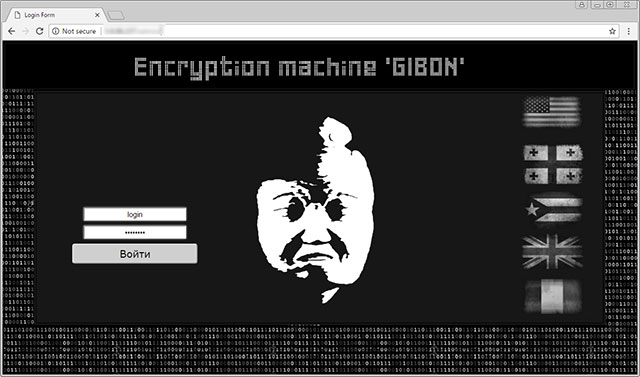

Tên GIBON xuất phát từ 2 địa điểm. Thứ nhất là chuỗi nhận dạng (user agent) của GIBON được dùng khi giao tiếp với máy chủ C&C. Thứ hai là bảng điều khiển Admin. Trong hình ảnh dưới đây, bạn cũng thấy nó tự gọi mình là “Cỗ máy mã hóa GIBON”.

Bảng điều khiển admin của GIBON

Xem thêm: 10 loại malware điển hình

GIBON mã hóa máy tính như thế nào?

Dù thông tin chi tiết về cách GIBON xâm nhập máy vẫn chưa có nhưng đây là cách nó mã hóa dữ liệu máy tính nạn nhân. Khi khởi động, GIBON kết nối tới máy chủ C&C và đăng kí nạn nhân mới bằng cách gửi đi chuỗi mã hóa base64 có chứa timestamp, phiên bản Windows và chuỗi “đăng ký”. Nó sẽ nói cho C2 biết rằng đây là nạn nhân mới.

C2 sau đó gửi phản hồi có chứa chuỗi mã hóa base64 được dùng cho thông báo tống tiền. Dùng máy chủ C2 để tạo thông báo tống tiền thay vì cho sẵn vào tập tin thực thi, kẻ tấn công có thể cập nhật dễ dàng mà không phải làm file chạy mới.

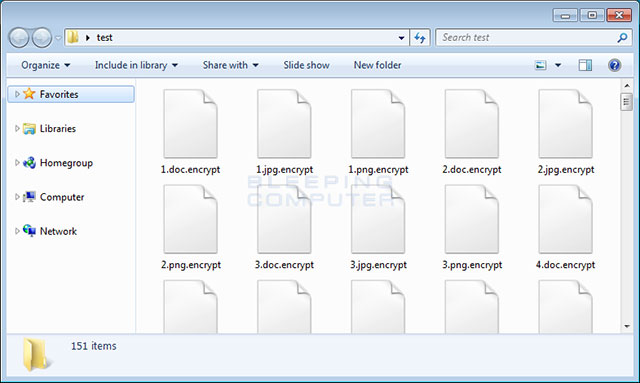

Khi đăng kí với C2 rồi, sẽ có một đoạn key mã hóa XOR gửi tới C2 dựa trên chuỗi base64, được dùng để má hóa tất cả tập tin trên máy tính. Đuôi mở rộng có thêm là .encrypt. Trong quá trình, GIBON định kì gửi ping tới C2 để cho biết nó vẫn đang mã hóa.

Tập tin bị mã hóa có thêm phần mở rộng .encrypt

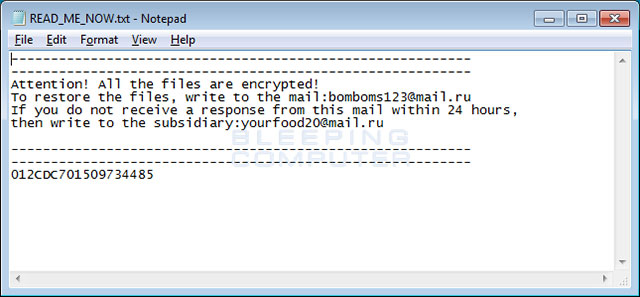

Mỗi thư mục được mã hóa cũng sẽ có một thông báo tống tiền riêng READ_ME_NOW.txt cung cấp thông tin và hướng dẫn trả tiền.

Thông báo tống tiền của GIBON

Khi hoàn thành, ransomware gửi thông báo tới C2 với chuỗi “finish” cùng timestamp, phiên bản Windows và số lượng tập tin đã mã hóa.

Xem thêm: Bật tính năng chống ransomware Controlled Folder Access trên Windows 10

Thông tin IOC về GIBON Ransomware

Hash

SHA256: 30b5c4609eadafc1b4f97b906a4928a47231b525d6d5c9028c873c4421bf6f98

Tập tin liên quan

READ_ME_NOW.txt

Email liên quan

bomboms123@mail.ru

subsidiary:yourfood20@mail.ru

Thông báo tống tiền

Attention! All the files are encrypted!

To restore the files, write to the mail:bomboms123@mail.ru

If you do not receive a response from this mail within 24 hours,

then write to the subsidiary:yourfood20@mail.ru

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài