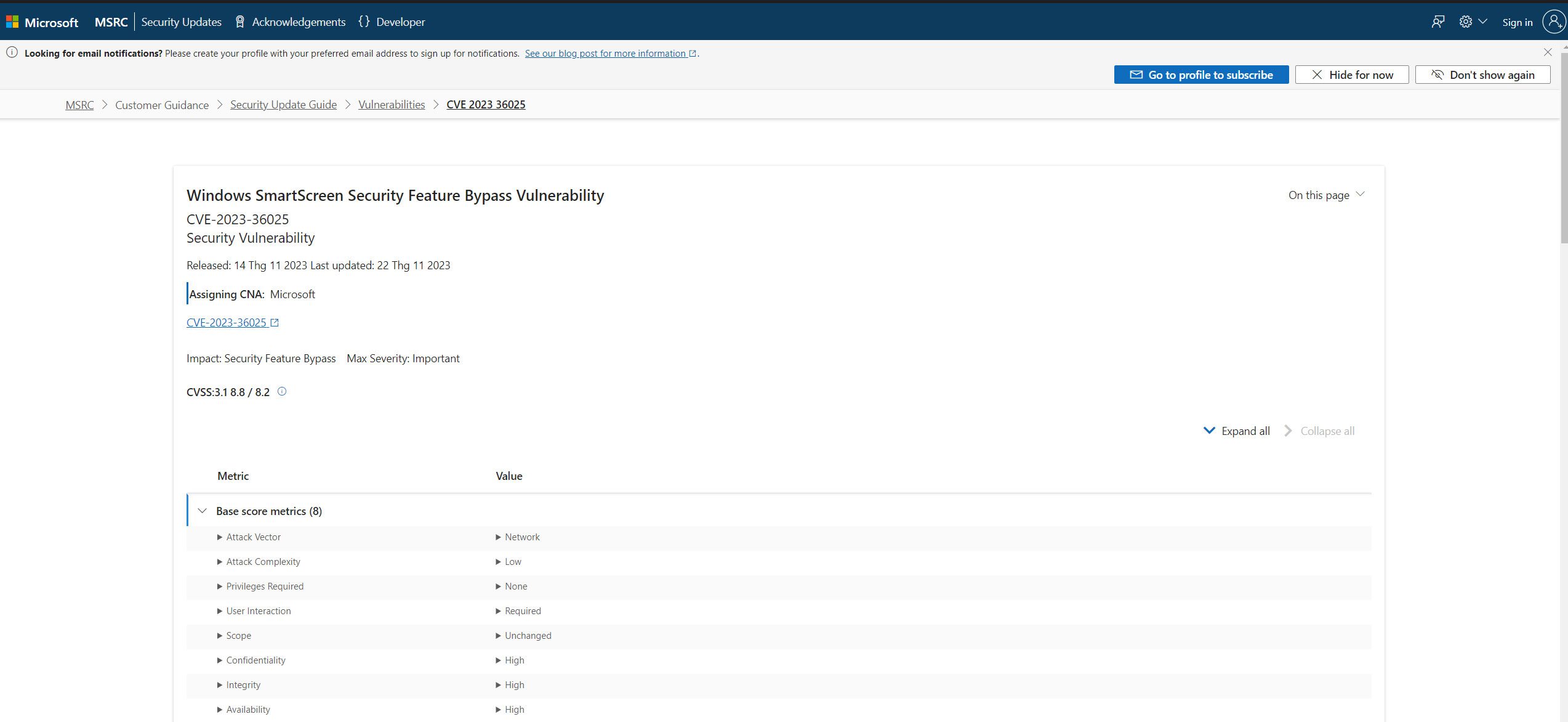

Các nhà nghiên cứu bảo mật quốc tế đến từ đội ngũ Trend Micro vừa phát đi cảnh báo khẩn về một loại phần mềm độc hại chưa từng được biết đến trước đây, đang tích cực khai thác lỗ hổng Windows Defender SmartScreen CVE-2023-36025 và xâm phạm vào máy tính mục tiêu.

Có tên Phemedrone Stealer, đây là một chủng phần mềm độc hại thu thập dữ liệu, tập trung vào nhiều loại tệp và thông tin cụ thể trên các sản phẩm phần mềm phổ biến khác nhau, từ trình duyệt, trình quản lý tệp, nền tảng giao tiếp, cùng nhiều loại phần mềm khác.

Phemedrone Stealer thậm chí còn sở hữu khả năng thu thập các thông tin chi tiết hoạt động của hệ thống mục tiêu theo thời gian thực - bao gồm dữ liệu vị trí địa lý như IP, quốc gia, thành phố và mã bưu chính - trên Windows 10 hoặc 11, đồng thời chụp ảnh màn hình trong quá trình này. Trend Micro liệt kê các mục tiêu cụ thể mà mã độc hướng đến như sau:

- Đối với các trình duyệt dựa trên Chromium, phần mềm độc hại sẽ thu thập dữ liệu mật khẩu, cookie và thông tin tự động điền (autofill) được lưu trữ trong các ứng dụng như LastPass, KeePass, NordPass, Google Authenticator, Duo Mobile và Microsoft Authenticator, cùng nhiều ứng dụng khác.

- Đối với ví tiền điện tử, Phemedrone Stealer trích xuất tệp từ các ứng dụng ví tiền điện tử khác nhau như Armory, Atomic, Bytecoin, Coninomi, Jaxx, Electrum, Exodus và Guarda.

- Đối với Discord, mã độc truy cập trái phép vào tài khoản của người dùng.

- Đối với FileGrabber, phần mềm độc hại sử dụng dịch vụ này để thu thập tệp người dùng từ các thư mục được chỉ định như Documents và Desktop.

- Đối với FileZilla, Phemedrone Stealer có thể nắm bắt thông tin chi tiết và thông tin kết nối FTP từ ứng dụng.

- Đối với Gecko, mã độc nhắm mục tiêu vào các trình duyệt dựa trên Gecko để trích xuất dữ liệu người dùng (Firefox là ứng dụng phổ biến nhất.)

- System Information: Phemedrone Stealer thu thập thông tin chi tiết về hệ thống, bao gồm thông số phần cứng, vị trí địa lý và thông tin hệ điều hành cũng như chụp ảnh màn hình.

- Steam: Phemedrone truy cập các tập tin liên quan đến nền tảng chơi game Steam.

- Telegram: Phần mềm độc hại trích xuất dữ liệu người dùng từ thư mục cài đặt, đặc biệt nhắm mục tiêu các tệp liên quan đến xác thực trong thư mục “tdata”. Điều này bao gồm việc tìm kiếm các tập tin dựa trên kích thước và kiểu đặt tên.

Một vectơ tấn công trong trường hợp này được thể hiện bằng các tệp .url được tạo thủ công để tải xuống và thực thi các tập lệnh độc hại, bỏ qua Windows Defender SmartScreen trong quá trình này. Do đó, người dùng bị lừa mở một tệp nguy hiểm sẽ không thấy cảnh báo SmartScreen rằng loại tệp này có khả năng gây hại cho máy tính. Sau khi phần mềm độc hại né được việc bị phát hiện, nó sẽ tải payload và thiết lập sự hiện diện vĩnh viễn trong hệ thống.

Việc tìm kiếm các tập tin và dữ liệu cụ thể sẽ diễn ra ngay sau đó. Dữ liệu thu thập thành công sẽ được mã độc gửi đến tin tặc thông qua API của Telegram, một nền tảng liên lạc IM phổ biến ở một số quốc gia trên toàn cầu. Thông tin hệ thống được gửi trước tiên, sau đó là tệp ZIP nén chứa tất cả dữ liệu được thu thập.

Tin vui là Microsoft đã xử lý lỗ hổng CVE-2023-36025 vào ngày 14 tháng 11. Do đó, việc duy trì sự lành mạnh của hệ thống CNTT cần thiết, và thường xuyên áp dụng các bản vá bảo mật mới nhất sẽ bảo vệ bạn trước những trường hợp lỗ hổng zero-day tồn tại mà chưa được khắc phục.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài