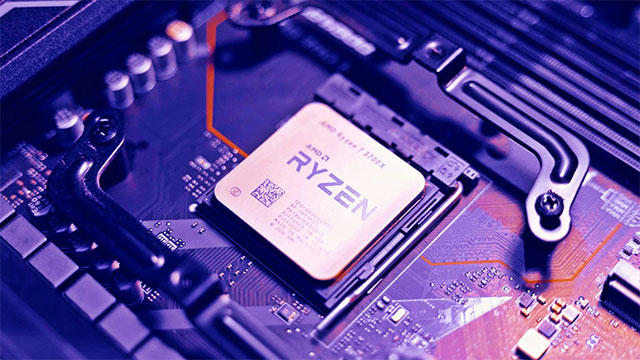

Các nhà nghiên cứu bảo mật tại IOActive đã phát hiện ra một lỗ hổng nghiêm trọng tồn tại trong gần hai chục mẫu CPU mang thương hiệu AMD. Kẻ tấn công có thể khai thác lỗ hổng này để lây nhiễm phần mềm độc hại vào CPU và xâm nhập sâu trong hệ điều hành. Tuy nhiên, tin tốt là lỗ hổng này không hề dễ khai thác, và chủ sở hữu bộ xử lý AMD cũng không cần quá lo lắng ở thời điểm hiện tại.

Các chuyên gia bảo mật IOActive gọi lỗ hổng này là “Sinkclose”. Nó đã tồn tại trong PC, trung tâm dữ liệu và bộ xử lý AMD nhúng (chip được sử dụng trong ô tô hoặc thiết bị công nghiệp) từ rất lâu… tận năm 2006. Để giữ cho chip AMD tương thích ngược, nhà sản xuất chip đã thêm một tính năng có thể sửa đổi cấu hình CPU đặc quyền. Đó là lỗ hổng mà các nhà nghiên cứu bảo mật đã tìm thấy và khai thác được.

Bằng cách lạm dụng Sinkclose, các tác nhân độc hại có thể sửa đổi cấu hình bộ xử lý vốn được bảo vệ rất cao và chỉ có thể truy cập được thông qua Chế độ quản lý hệ thống (System Management Mode - SMM). Chế độ quản lý hệ thống hoạt động ở cấp độ đặc quyền cao hơn hệ điều hành. Và vì thế, bất kỳ thay đổi nào được thực hiện ở chế độ này đều “vô hình” và không thể truy cập được đối với hệ điều hành.

Về mặt lý thuyết, các tác nhân đe dọa có thể sử dụng quyền truy cập nâng cao này để cài đặt phần mềm độc hại chạy khi khởi động, gọi là trước hệ điều hành. Do đó, những quy trình xử lý thường thấy như cài đặt lại hệ điều hành, xóa bộ nhớ hoặc sử dụng phần mềm diệt virus hoàn toàn không có tác dụng trong việc loại bỏ lỗ hổng này. Thay vào đó, bạn sẽ phải liên kết vật lý với bộ xử lý bằng thiết bị lập trình đặc biệt để phát hiện và xóa phần mềm độc hại.

May mắn thay, rất khó để thực hiện được cuộc tấn công nhắm vào lỗ hổng này. Để bắt đầu, kẻ tấn công sẽ cần quyền truy cập cấp độ hạt nhân - kernel - là phần lõi có quyền kiểm soát hoàn toàn toàn bộ hệ điều hành. Các hệ điều hành hiện đại có biện pháp bảo vệ chống lại quyền truy cập hạt nhân trái phép, vì vậy kẻ tấn công sẽ phải vượt qua nhiều lớp bảo mật vòng ngoài để thực hiện được. Do đó, mặc dù quy trình khai thác trên thực tế là có, nhưng mối đe dọa mà Sinkclose gây ra là rất nhỏ đối với người dùng thông thường.

Đáp lại IOActive, AMD đã công bố danh sách các bộ xử lý dễ bị tấn công cùng với một số mẹo giảm thiểu. Công ty cũng đang thực hiện các bản vá bảo mật cho các bộ xử lý bị ảnh hưởng.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài