Các nhà nghiên cứu đến từ công ty an ninh mạng Eclypsium mới đây đã công bố một tiết lộ gây sốc, rằng có đến hơn 40 trình điều khiển (driver) khác nhau, xuất phát từ 20 nhà cung cấp thiết bị phần cứng được Microsoft chứng nhận, ẩn chứa lỗ hổng hay code kém có thể bị tin tặc exploit để tiến hành các cuộc tấn công leo thang đặc quyền, từ đó chiếm quyền điều khiển hệ thống từ xa.

Cụ thể tại DEF CON 2019, một trong những hội nghị bảo mật - an ninh mạng lớn nhất trong năm vừa mới diễn ra ở Las Vegas, nhóm các nhà nghiên cứu đến từ Eclypsium đã công bố một danh sách “dài dằng dặc” các nhà cung cấp BIOS cũng như đơn vị sản xuất phần cứng sở hữu driver chứa lỗ hổng, trong đó phải kể tới những tên tuổi đang chiếm thị phần lớn trên thị trường như ASUS, Huawei, Intel, NVIDIA và Toshiba.

Các driver này có nguồn gốc từ 20 nhà cung cấp thiết bị phần cứng đã được Microsoft chứng nhận

Các driver này có nguồn gốc từ 20 nhà cung cấp thiết bị phần cứng đã được Microsoft chứng nhận

Đáng chú ý, những driver này có liên quan và được sử dụng trên gần như tất cả các phiên bản Windows hiện hành, điều này có nghĩa là hàng triệu người trên thế giới đang có nguy cơ trở thành nạn nhân của các cuộc tấn công leo thang đặc quyền nguy hiểm.

Những driver này có khả năng tạo điều kiện cho ứng dụng độc hại đạt được các đặc quyền kernel ở cấp độ người dùng, từ đó dần chiếm quyền truy cập trực tiếp vào firmware và cuối cùng là phần cứng mục tiêu.

Cũng bởi phần mềm độc hại có thể được cài đặt trực tiếp vào firmware, do đó, việc cài đặt lại hệ điều hành không phải là một giải pháp mang lại hiệu quả trong trường hợp này.

Tất cả các lỗ hổng được tìm thấy đều cho phép driver hoạt động như một proxy để thực thi quyền truy cập với đặc quyền cao vào tài nguyên phần cứng, chẳng hạn như có thể đọc và ghi dữ liệu vào không gian I/O của bộ xử lý và chipset (MSR), Model Specific Registers (MSR), Control Registers (CR), Debug Registers (DR), bên cạnh đó là cả bộ nhớ vật lý và bộ nhớ ảo kernel.

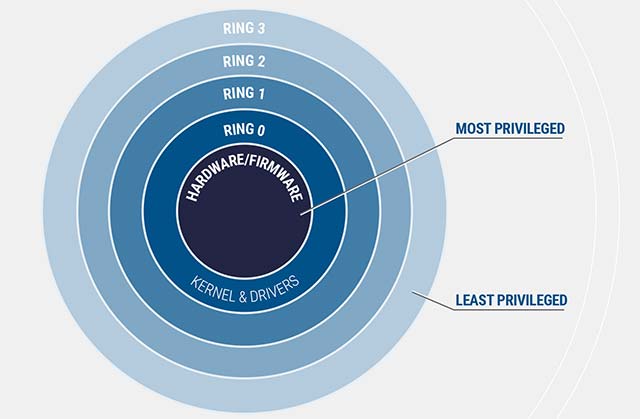

Đây là một sự leo thang đặc quyền vì nó có thể giúp kẻ tấn công chuyển từ chế độ người dùng (Ring 3) sang chế độ kernel OS (Ring 0). Khái niệm về các vòng bảo vệ (protection rings) được mô tả vắn tắt trong hình ảnh minh họa dưới đây, càng vào sâu bên trong sẽ càng cần đến nhiều đặc quyền hệ thống hơn.

Các protection rings trong Windows, càng vào sâu bên trong sẽ càng cần đến nhiều đặc quyền hệ thống hơn

Các protection rings trong Windows, càng vào sâu bên trong sẽ càng cần đến nhiều đặc quyền hệ thống hơn

Một điều quan trọng cần lưu ý đó là ngay cả quản trị viên hệ thống thông thường cũng chỉ sở hữu các đặc quyền đủ để hoạt động tại Ring 3 (hiếm khi vào sâu hơn). Khả năng truy cập vào kernel (Ring cuối cùng) không chỉ có thể mang đến cho kẻ tấn công quyền đặc quyền truy cập cấp cao nhất có sẵn vào hệ điều hành, mà còn có thể giúp chúng sở hữu thêm quyền truy cập vào các giao diện phần cứng và firmware với những đặc quyền thậm chí còn cao hơn như firmware BIOS của hệ thống.

Nếu một driver chứa lỗ hổng dễ bị tấn công có mặt trên hệ thống của bạn, ứng dụng độc hại sẽ chỉ cần tìm kiếm đích danh driver đó và exploit để nâng cao đặc quyền. Trong trường hợp ngược lại, driver chứa lỗ hổng không tồn tại trong hệ thống, ứng dụng độc hại vẫn hoàn toàn có thể tự mình mang những driver chứa lỗi, nhưng lúc này nó cần có sự phê duyệt của quản trị viên để cài đặt các driver này.

“Driver không chỉ cung cấp các đặc quyền cần thiết mà, còn sở hữu cả các cơ chế để thực hiện những thay đổi”.

Trong một tuyên bố với ZDNet, Mickey Shkatov, chuyên gia an ninh mạng đứng đầu nhóm nghiên cứu Eclypsium đã cho biết:

"Microsoft sẽ sử dụng tính năng HVCI (Tính toàn vẹn mã (Code Integrity) được thực thi bởi Hypervisor) cho các driver trong danh sách đen đã được chúng tôi báo cáo”.

Tuy nhiên tính năng này sẽ chỉ khả dụng trên các bộ xử lý Intel thế hệ thứ 7 và mới hơn. HCVI sẽ bị vô hiệu hóa trên những model CPU phiên bản cũ, do vậy nếu muốn gỡ cài đặt các driver chứa lỗi, bạn sẽ phải thực hiện theo cách thủ công.

Bên cạnh đó, phía Microsoft cũng cho biết:

"Để exploit được các driver có chứa lỗ hổng dễ bị tấn công, trước tiên tin tặc sẽ buộc phải xâm nhập được vào máy tính của nạn nhân”.

Thông thường, những kẻ tấn công sẽ xâm phạm hệ thống ở cấp đặc quyền Ring 3, sau đó chúng sẽ cố gắng có được quyền truy cập kernel.

Khuyến nghị bảo mật được Microsoft đưa ra như sau:

- Kiểm soát ứng dụng Windows Defender để chặn driver và phần mềm dễ bị tổn thương.

- Người dùng có thể tự bảo vệ mình hơn nữa bằng cách kích hoạt tính toàn vẹn bộ nhớ (memory integrity) cho các thiết bị có khả năng bị tấn công trong trong mục Windows Security.

Dưới đây là sách đầy đủ của tất cả các nhà cung cấp đã hoàn tất quá trình cập nhật driver:

- ASRock

- ASUSTeK Computer

- ATI Technologies (AMD)

- Biostar

- EVGA

- Getac

- GIGABYTE

- Huawei

- Insyde

- Intel

- Micro-Star International (MSI)

- NVIDIA

- Phoenix Technologies

- Realtek Semiconductor

- SuperMicro

- Toshiba

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài