Các công cụ, phần mềm được sử dụng phổ biến của Microsoft đã không ít lần trở thành đối tượng bị hacker lợi dụng để triển khai các vụ tấn công trực tuyến. Đội ngũ bảo mật Microsoft Security Intelligence mới đây đã tiếp tục khám phá ra một phương thức lừa đảo mới sử dụng tài liệu Microsoft Excel để đánh lừa nạn nhân.

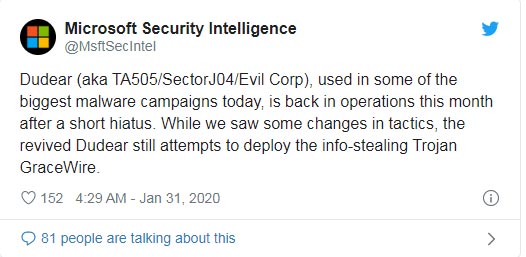

Phương thức tấn công này được triển khai bởi nhóm hacker TA505 (còn được biết tới với tên gọi Evil Corp hay SectorJo4) chuyên triển khai các chiến dịch tấn công độc hại với động cơ tài chính. Đây là nhóm hacker không còn xa lạ với các tổ chức an minh mạng toàn cầu sau những chiến dịch nhắm mục tiêu thành công vào các công ty bán lẻ và tổ chức tài chính lớn, sử dụng botnet Necurs, gây thiệt hại hàng triệu USD. Hiện tại nhóm này đang triển khai một chiến dịch khác sử dụng công cụ Excel làm mồi nhử những người “nhẹ dạ cả tin”.

Theo phát hiện từ Microsoft Security Intelligence, chiến dịch tấn công mới của TA505 sẽ gửi đến nạn nhân các tệp đính kèm có tính năng chuyển hướng HTML bằng tài liệu Excel độc hại. Thông qua các tài liệu độc hại này, hacker đã đính kèm trojan truy cập từ xa (RAT), cũng như trình download phần mềm độc hại phân phối mã độc Dridex và Trick vào hệ thống của nạn nhân, nhắm mục tiêu đến các dữ liệu, tài khoản tài chính trên hệ thống.

Nguy hiểm hơn, tài liệu Excel độc hại được TA505 phân phối không chỉ chứa Trojan, mà còn đính kèm cả mã độc tống tiền (ransomware) nguy hiểm như Locky, BitPaymer, Philadelphia, GlobeImposter, Jaff.

“Chiến dịch tấn công mới của TA505 sử dụng các chuyển hướng HTML được đính kèm trong email. Khi được mở, HTML dẫn đến download Dudear, một tệp Excel chứa macro độc hại vào hệ thống của nạn nhân”.

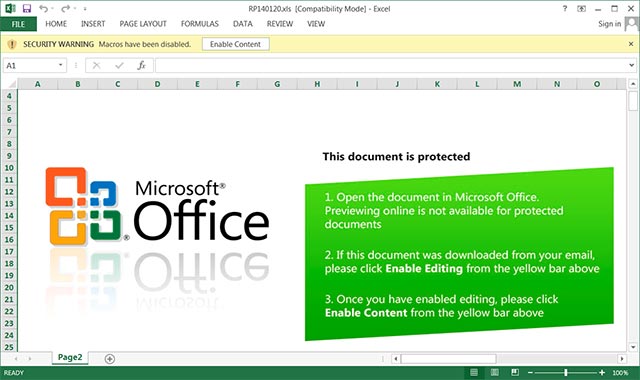

Như vậy khi mở tệp đính kèm HTML, nạn nhân sẽ tự động download tệp Excel độc hại, và đây là những gì họ đã gặp phải:

Sau khi nạn nhân nhấp vào Enable Editing và Enable Content như được chỉ dẫn trong tài liệu, họ đã vô tình giải phóng phần mềm độc hại vào hệ thống của mình.

Phần mềm độc hại này bao gồm GraceWire - một Trojan được thiết kế để đánh cắp thông tin, thu thập thông tin nhạy cảm và chuyển tiếp dữ liệu thu được thông qua một máy chủ chỉ huy và kiểm soát (C2 Server).

Cho đến khi chiến dịch tấn công độc hại này bị chặn đứng, biện pháp phòng chống hiệu quả nhất vẫn sẽ là từ chối mở email lạ, download tệp đính kèm cũng như truy cập vào các liên kết không xác thực.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài