Trong khi tiết lộ chi tiết về cuộc tấn công mạng trên diện rộng nhắm tới chuỗi cung ứng lớn đối với khách hàng của ASUS (ASUS Supply Chain Attack), công ty bảo mật Nga Kaspersky tuần trước đã không công bố danh sách đầy đủ của tất cả các địa chỉ MAC mà tin tặc đã mã hóa vào phần mềm độc hại của mình để nhắm mục tiêu vào những nhóm người dùng cụ thể.

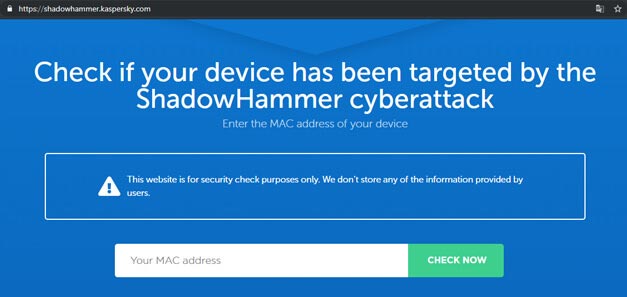

Thay vào đó, Kaspersky đã phát hành một công cụ ngoại tuyến chuyên dụng, và đồng thời cho ra mắt một trang web trực tuyến mà ở đó người dùng các máy tính ASUS có thể tiến hành tìm kiếm địa chỉ MAC của thiết bị để kiểm tra xem mình có nằm trong danh sách bị ảnh hưởng hay không tại địa chỉ:

https://shadowhammer.kaspersky.com/

Tuy nhiên, nhiều người cho rằng đây thực sự không phải là một phương án thuận tiện đối với các doanh nghiệp lớn với hàng trăm ngàn thiết bị trong hệ thống, nếu tiến hành tìm kiếm thủ công như với người dùng cá nhân thì quá mất thời gian. Hy vọng Kaspersky sẽ đưa ra phương pháp tìm kiếm địa chỉ MAC hữu hiệu hơn cho các doanh nghiệp trong thời gian tới.

Danh sách các địa chỉ MAC bị nhắm mục tiêu trong ASUS Supply Chain Attack

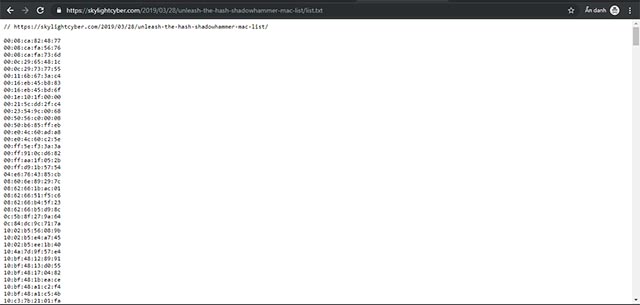

Để góp phần giải quyết các vấn đề về cuộc tấn công, và đồng thời giúp các chuyên gia an ninh mạng khác tiếp tục săn lùng những chiến dịch hack có liên quan, công ty bảo mật Úc Skylight đã quyết định cung cấp danh sách đầy đủ của gần 583 địa chỉ MAC bị nhắm mục tiêu trong vụ tấn công máy chủ ASUS để gửi mã độc, theo các thống kê đã thực hiện.

“Tôi nghĩ rằng nếu thông tin liên quan đến các mục tiêu bị tấn công đã được tổng hợp, nó nên được cung cấp công khai cho cộng đồng bảo mật để giúp chúng ta có thể bảo vệ bản thân một cách tốt hơn. Vì vậy, Skylight nghĩ rằng việc trích xuất danh sách các địa chỉ MAC bị nhắm mục tiêu trong ASUS Supply Chain Attack, và công khai nó để tất cả mọi người có thể tự mình tiến hành những so sánh cần thiết với thiết bị ASUS đã biết trong miền của mình sẽ là một ý tưởng tuyệt vời vào thời điểm này”, Shahar Zini, CTO của công ty bảo mật Skylight chia sẻ.

Theo đó, các nhà nghiên cứu bảo mật của Skylight đã trích xuất thành công danh sách các địa chỉ MAC được nhắm mục tiêu với sự trợ giúp từ chính công cụ tra cứu ngoại tuyến do Kaspersky phát hành, chứa danh sách đầy đủ của 619 địa chỉ MAC trong tệp thực thi, nhưng được bảo vệ bằng thuật toán salted hash.

Cụ thể, các chuyên gia Skylight đã sử dụng kết hợp một máy chủ Amazon mạnh mẽ và một phiên bản sửa đổi của công cụ bẻ khóa mật khẩu HashCat để trích xuất thành công 583 địa chỉ MAC trong vòng chưa đầy một giờ.

“Chúng tôi đã tận dụng sức mạnh từ máy chủ AWS p3.16xlarge của Amazon. Con “quái vật” này mang trong mình 8 GPU V100 Tesla 16GB của NVIDIA. Toàn bộ 1300 tiền tố đã bị brute force trong vòng chưa đầy một giờ", đội ngũ Skylight cho biết.

Bạn có thể truy cập vào danh sách địa chỉ MAC mục tiêu được Skylight trích xuất ở địa chỉ sau:

https://skylightcyber.com/2019/03/28/unleash-the-hash-shadowhammer-mac-list/list.txt

Vụ hack nhắm vào ASUS: Chiến dịch Shadow Hammer

Tuần trước, một nhóm tin tặc được tài trợ đã tìm cách chiếm quyền điều khiển máy chủ cập nhật phần mềm tự động ASUS Live (được ra mắt vào năm ngoái) và đẩy các bản cập nhật độc hại lên hơn một triệu máy tính Windows trên toàn thế giới nhằm lây nhiễm chúng vào các hệ thống backdoor. Kaspersky Lab gọi vụ tấn công này là "Operation ShadowHammer" và nó diễn ra từ giữa tháng 6 đến tháng 11 năm 2018, có thể đã ảnh hưởng đến hơn 1 triệu người dùng máy tính ASUS trên toàn cầu trong đó có hơn 57.000 người dùng cài đặt trình bảo vệ máy tính của Kaspersky.

Công ty bảo mật Nga sau đó đã thông báo cho ASUS về chiến dịch tấn công chuỗi cung ứng đang diễn ra này vào ngày 31 tháng 1 năm 2019.

Sau khi phân tích hơn 200 mẫu cập nhật độc hại, các nhà nghiên cứu Kaspersky đã nhận ra những kẻ tấn công (chưa được quy cho bất kỳ nhóm APT nào) thực chất chỉ muốn nhắm mục tiêu đến một danh sách người dùng cụ thể được xác định bởi các địa chỉ MAC duy nhất của họ, và các địa chỉ này được mã hóa cứng vào phần mềm độc hại.

Mặc dù ở giai đoạn 2, phần mềm độc hại chỉ được đẩy tới gần 600 người dùng nhắm mục tiêu, nhưng điều đó không có nghĩa là hàng triệu máy tính ASUS đã nhận được bản cập nhật để có thể “miễn dịch” trước loại mã độc sử dụng trong chiến dịch tấn công này.

Làm thế nào để kiểm tra xem máy tính xách tay ASUS của bạn đã bị hack chưa?

Sau khi thừa nhận rằng máy chủ của mình đã bị một nhóm tin tặc không xác định hack thành công trong khoảng thời gian từ tháng 6 đến tháng 11 năm 2018, đầu tuần trước ASUS đã phát hành phiên bản mới hoàn toàn “sạch sẽ” của ứng dụng LIVE Update (phiên bản 3.6.8) và đồng thời hứa hẹn sẽ bổ sung thêm "nhiều cơ chế xác minh bảo mật" để hạn chế khả năng tấn công của tin tặc.

Tuy nhiên, bạn cũng nên biết rằng chỉ cài đặt phiên bản cập nhật mới sẽ không thể giúp xóa bỏ mã độc hại khỏi các hệ thống bị nhiễm một cách triệt để. Do đó, để giúp khách hàng của mình xác định được xem họ có phải là nạn nhân của cuộc tấn công này hay không, ASUS cũng đã phát hành một công cụ chẩn đoán mà bạn có thể sử dụng để kiểm tra xem liệu hệ thống ASUS của mình có bị ảnh hưởng bởi bản cập nhật độc hại mà tin tặc đã phát tán trước đó hay không. Bạn có thể tải công cụ này tại địa chỉ sau:

https://dlcdnets.asus.com/pub/ASUS/nb/Apps_for_Win10/ASUSDiagnosticTool/ASDT_v1.0.1.0.zip

Nếu bạn tìm thấy địa chỉ MAC máy tính của mình trong danh sách, điều đó có nghĩa là thiết bị đã bị sao lưu bởi bản cập nhật độc hại và ASUS khuyên bạn nên thực hiện khôi phục cài đặt gốc để xóa sạch toàn bộ mã độc trên hệ thống.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài