GitHub đang phát ra cảnh báo về một chiến dịch lừa đảo bắt đầu vào ngày 16/9 và đang tiếp tục diễn ra. Trong đó, hacker nhắm vào người dùng GitHub bằng các email giả mạo nền tảng phân phối và tích hợp liên tục CircleCI.

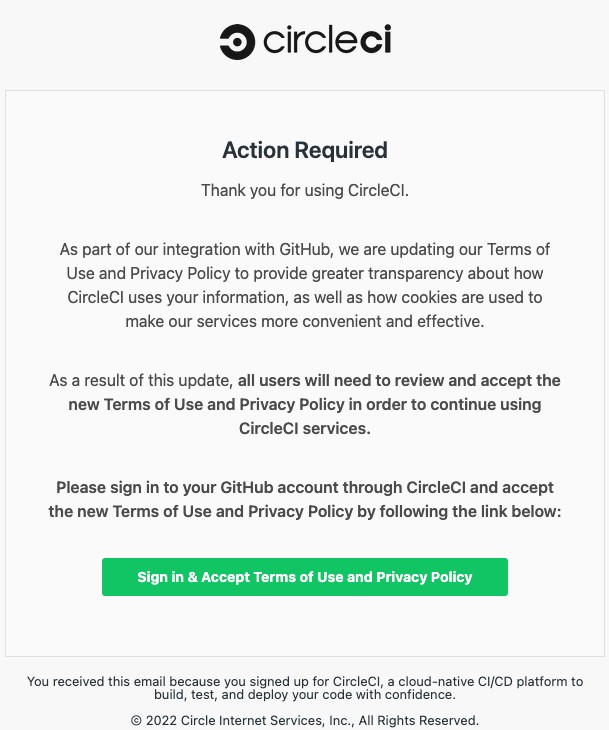

Trong email giả mạo, hacker thông báo với người dùng rằng các điều khoản người dùng và chính sách quyền riêng tư đã được thay đổi. Vì thế, để tiếp tục sử dụng dịch vụ chúng yêu cầu người dùng cần phải đăng nhập vào tài khoản GitHub để chấp nhận các sửa đổi.

Mục tiêu của hacker là đánh cắp thông tin đăng nhập tài khoản GitHub và mã xác thực 2 yếu tố (2FA) bằng cách chuyển tiếp chúng qua proxy đảo ngược.

Các tài khoản được bảo vệ bằng khóa mã khóa cứng cho xác thực đa yếu tối (MFA) không bị ảnh hưởng bởi kiểu tấn công này.

"Chiến dịch này ảnh hưởng đến nhiều tổ chức và cá nhân nhưng không ảnh hưởng gì tới bản thân GitHub", văn bản khuyến nghị bảo mật của GitHub cho biết.

CircleCI cũng đã phải đăng một thông báo trên các diễn đàn của công ty để nâng cao nhận thức về chiến dịch lừa đảo. Hãng này cũng cam kết rằng họ không bao giờ yêu cầu người dùng nhập thông tin đăng nhập để xem các thay đổi trong điều khoản dịch vụ của mình.

"Mọi email từ CircleCI sẽ chỉ bao gồm các liên kết đến từ CircleCI.com hoặc các tên miền phụ của nó", CircleCI nhấn mạnh.

Nếu bạn nghĩ rằng bạn hoặc ai đó trong team đã nhấp và link giả mạo trong email, hãy ngay lập tức đổi tất cả thông tin đăng nhập của bạn trên cả GitHub và CircleCI. Đồng thời, bạn cần phải kiểm tra xem hệ thống của mình có bất kỳ hoạt động nào bất thường hay không.

Các tên miền lừa đảo trong email cũng cố gắng bắt chước tên miền chính thức của CircleCI. Cho tới nay, các chuyên gia đã xác nhận được những tên miền sau là lừa đảo:

- circle-ci[.]com

- emails-circleci[.]com

- circle-cl[.]com

- email-circleci[.]com

Sau khi lấy được thông tin đăng nhập hợp lệ, hacker tạo token truy cập cá nhân (PAT), ủy quyền cho ứng dụng OAuth và đôi khi thêm khóa SSH để tài khoản vẫn duy trì đăng nhập ngay cả khi đặt lại mật khẩu.

GitHub báo cáo rằng nội dung trong các repo riêng tư bị trích xuất gần như ngay lập tức sau khi tài khoản bị lộ. Hacker sử dụng VPN hoặc proxy nên việc truy vết chúng sẽ trở nên khó khăn hơn.

Nếu tài khoản bị xâm nhập có quyền quản lý tổ chức thì hacker còn tạo thêm tài khoản người dùng và thêm chúng vào tổ chức để duy trì sự hiện diện.

GitHub đã tạm dừng các tài khoản có dấu hiệu bị xâm nhập. Nền tảng này cũng đã reset lại mật khẩu cho những người bị ảnh hưởng, những người này sẽ nhận được thông báo cá nhân hóa về sự cố.

Nếu bạn chưa nhận được thông báo của GitHub nhưng có đủ cơ sở để tin rằng mình là nạn nhân của chiến dịch lừa đảo, bạn cần đặt lại mật khẩu tài khoản và mã khôi phục 2FA, xem lại PAT của mình và nếu có thể hãy sử dụng khóa cứng MFA.

Ngoài ra, GitHub còn liệt kê ra những kiểm tra bảo mật mà bạn nên đánh giá thường xuyên để đảm bảo rằng hacker không lén lút xâm nhập tài khoản của bạn.

Chúc các bạn luôn đảm bảo được sự an toàn cho bản thân.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài