Một lỗ hổng mới của Windows Search có thể bị lợi dụng để tự động mở cửa sổ tìm kiếm chứa các tệp thực thi mã độc lưu trữ từ xa chỉ bằng cách khởi chạy một tài liệu Word.

Vấn đề bảo mật này có thể bị hacker lạm dụng vì Windows hỗ trợ trình xử lý giao thức URI có tên là "search-ms" cho phép các ứng dụng và liên kết HTML khởi chạy các tìm kiếm tùy chỉnh trên thiết bị.

Chúng ta có thể buộc Windows Search truy vấn chia sẻ tệp trên các máy chủ từ xa và sử dụng tiêu đề tùy chỉnh cho cửa sổ tìm kiếm mặc dù hầu hết các tìm kiếm trên Windows sẽ dựa trên chỉ mục cục bộ của thiết bị.

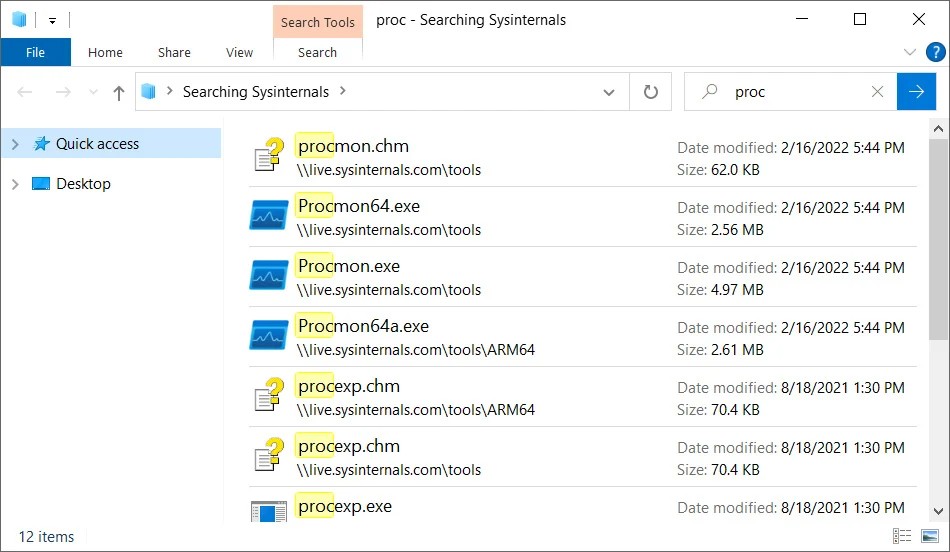

Ví dụ: Bộ công cụ Sysinternals cho phép bạn mount từ xa live.sysinternals.com làm mạng chia sẻ để khởi chạy các tiện ích của chúng. Để tìm kiếm chia sẻ từ xa này và chỉ liệt kê các tệp phù hợp với một tên cụ thể, bạn có thể sử dụng URI "search-ms" sau:

search-ms:query=proc&crumb=location:%5C%5Clive.sysinternals.com&displayname=Searching%20SysinternalsNhư bạn có thể thấy trong lệnh trên, biến search-ms "crumb" chỉ định vị trí cần tìm kiếm và biến "displayname" chỉ định tiêu đề tìm kiếm.

Cửa sổ tìm kiếm tùy chỉnh sẽ xuất hiện khi lệnh này được thực thi từ Run hoặc thanh địa chỉ trình duyệt web trên Windows 7, Windows 10 và Windows 11 giống như hình bên dưới đây:

Lưu ý cách tiêu đề cửa sổ được đặt thành tên hiển thị "Searching Sysinternals" mà chúng tôi đã chỉ định trong URI search-ms.

Hacker có thể sử dụng phương pháp tương tự này cho các cuộc tấn công mạng. Trong đó, chúng có thể gắn các tài liệu độc hại giả mạo các bản cập nhật hoặc bản vá bảo mật cần được cài đặt vào email rồi gửi đi.

Ngoài ra, chúng có thể thiết lập chia sẻ Windows từ xa để lưu mã độc ngụy trang dưới dạng các bản cập nhật sau đó đưa URI search-ms vào các email lừa đảo của chúng.

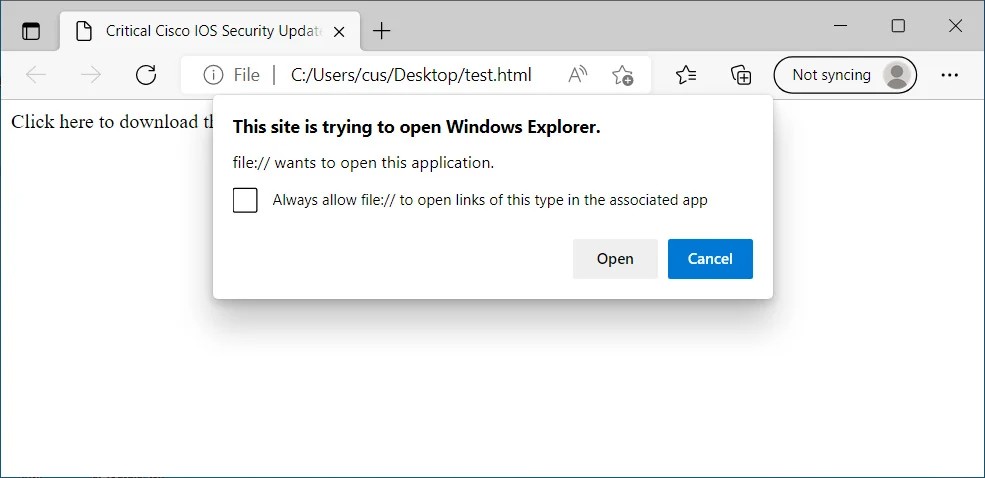

Tuy nhiên, sẽ không dễ để lừa người dùng nhấp vào một URL như vậy, đặc biệt là khi có xuất hiện cảnh báo mỗi khi nhấp như thế này:

Nhưng đồng sáng lập kiêm nhà nghiên cứu bảo mật của hãng Hacker House, Matthew Hickey, đã tìm ra cách tấn công hiệu quả hơn. Khi kết hợp lỗ hổng Microsoft Office OLEObject mới được phát hiện với trình xử lý giao thức search-ms, hacker có thể mở cửa sổ tìm kiếm từ xa chỉ bằng cách khởi chạy một tài liệu Word.

Microsoft Office đưa lỗ hổng search-ms lên tầm cao mới

Trong tuần này, các nhà nghiên cứu đã phát hiện ra rằng hacker đang lợi dụng lỗ hổng zero-day mới của Windows trong công cụ chẩn đoán hỗ trợ của Microsoft Windows (MSDT). Để khai thác nó, hacker đã tạo các tài liệu Word độc hại khởi chạy trình xử lý giao thức URI "ms-msdt" để thực thi các lệnh PowerShell chỉ bằng cách mở tài liệu.

Được gán mã số CVE-2022-30190, lỗ hổng này cho phép hacker có thể sửa đổi tài liệu Microsoft Office để bỏ qua Protected View và khởi chạy trình xử lý giao thức URI mà không cần sự tương tác của người dùng. Điều này dẫn tới việc lạm dụng trình xử lý giao thức ở mức độ cao hơn.

Hickey đã thành công trong việc chuyển đổi các khai thác Microsoft Word MSDT hiện có để sử dụng trình xử lý giao thức search-ms đã dược đề cập ở phía trên.

Với các khai thác mới này, khi người dùng mở tài liệu Word, nó sẽ tự động khởi chạy lệnh "search-ms" để mở cửa sổ Windows Search liệt kê các tệp thực thi SMB chia sẻ từ xa. Chia sẻ này có thể được đặt tên thành bất cứ thứ gì mà hacker muốn, chẳng hạn như "Cập nhật quan trọng" để lừa người dùng cài đặt các phần mềm độc hại.

Giống như việc khai thác MSDT, Hickey cũng cho thấy rằng bạn có thể tạo các phiên bản RTF tự động mở cửa sổ Windows Search khi tài liệu được hiển thị trong ngăn xem trước của Explorer.

Qua phương thức sử dụng tài liệu Word độc hại này, hacker có thể tạo ra các chiến dịch lừa đảo phức tạp, tự khởi chạy cửa sổ Windows Search trên máy của nạn nhân đề lừa họ chạy phần mềm độc hại.

Mặc dù cách khai thác này không nghiêm trọng như lỗ hổng thực thi code từ xa MS-MSDT nhưng nó có thể dẫn tới việc bị lạm dụng bởi những hacker không chuyên, những kẻ muốn tạo ra các chiến dịch lừa đảo tinh vi.

Mặc dù đã tìm ra cách mà hacker có thể khai thác lỗ hổng mới nhưng vì lý do an toàn các chuyên gia sẽ không chia sẻ chi tiết.

Để giảm thiểu lỗ hổng này, Hickey cho biết bạn có thể sử dụng các biện pháp giảm thiểu tương tự cho lỗ hổng ms-msdt. Tức là bạn cần xóa trình xử lý giao thức search-ms khỏi Windows Registry. Cách làm như sau:

- Mở Command Promt với quyền admin.

- Sao lưu Registry bằng lệnh sau: "reg export HKEY_CLASSES_ROOT\search-ms search-ms.reg".

- Chạy lệnh này để xóa search-ms: "reg delete HKEY_CLASSES_ROOT\search-ms /f".

- Nếu cần khôi phục search-ms bạn nhập lệnh sau: "reg import search-ms.reg".

Cơn ác mộng giao thức Windows

Cả hai ví dụ về việc lạm dụng MSDT và search-ms đều không phải là điều gì mới mẻ. Năm 2020, trong luận án về bảo mật ứng dụng Electron, Benjamin Altpeter đã tiết lộ về các vấn đề này.

Tuy nhiên, phải tới gần đây chúng mới được vũ khí hóa trong các tài liệu Word độc hại cho các cuộc tấn công lừa đảo mà không cần sự tương tác của người dùng. Điều này đã biến chúng thành các lỗ hổng zero-day.

Dựa trên hướng dẫn bảo mật của Microsoft cho CVE-2022-30190, dường như công ty này chỉ đang giải quyết các lỗi trong trình xử lý giao thức và các tính năng Windows cơ bản của họ, chứ không tập trung vào các tác nhân đe dọa có thể lạm dụng Microsoft Office để khởi chạy các URI này mà không cần có sự tương tác của người dùng.

Giống như Will Dormann, nhà phân tích lỗ hổng của CERT/CC cho biết, những cách khai thác này sử dụng hai lỗ hổng khác nhau. Nếu không khắc phục sự cố Microsoft Office URI, các trình xử lý giao thức khác sẽ bị lạm dụng.

Hickey cũn chia sẻ rằng đây không hẳn là lỗ hổng trong trình xử lý giao thức mà là sự kết hợp dẫn tới một Lỗ hổng giả mạo đường dẫn Microsoft Office OLEObject search-ms.

Chỉ khi nào Microsoft thiết lập để không thể chạy trình xử lý URI trong Microsoft Office mà không có sự tương tác của người dùng thì vấn đề mới được giải quyết.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài