Cloudfare mới đây đã chính thức phát hành 2 công cụ mới được thiết kế nhằm đơn giản hóa quá trình kiểm tra xem các kết nối TLS đến trang web có bị chặn hay không, đồng thời phát hiện các máy khách dễ bị tổn thương và có khả năng gửi thông báo cho máy khách khi hệ thống bảo mật của họ bị xâm phạm, hoặc đã quá lỗi thời, xuống cấp.

Ly do đằng sau việc chặn HTTPS cũng có thể là vô hại hoặc nhằm mục đích xấu, và nó thường xảy ra khi các kết nối Internet đi qua proxy hoặc middlebox thay vì kết nối máy khách trực tiếp với máy chủ, dẫn đến tình huống được Cloudfare gọi là "monster-in-the-middle".

Một bài viết nghiên cứu tác động về mặt bảo mật của việc chặn HTTPS từ năm 2017 cho thấy hành vi chặn kết nối HTTPS đang lan rộng một cách đáng kinh ngạc, với "62% lưu lượng truy cập qua middlebox đã bị mất đi khả năng bảo mật và 58% kết nối middlebox có chứa lỗ hổng nghiêm trọng".

Các công cụ mới giúp phát hiện và phân tích kết nối TLS bị chặn

Ngoài ra, sau khi xem xét hành vi cũng như cách thức vận hành của các chương trình diệt virus và nhiều công ty hoạt động trong lĩnh vực này, các nhà nghiên cứu nhận thấy rằng "gần như tất cả đều có tự suy giảm bảo trong mật kết nối và chứa khá nhiều lỗ hổng (ví dụ: Xác thực chứng chỉ thất bại)".

Cloudfare đã công bố 2 công cụ mới. Một thư viện mã nguồn mở để phát hiện những hành vi chặn HTTPS có tên MITMEngine và một bảng giao diện số hiển thị số liệu thống kê về các kết nối TLS bị chặn theo quan sát của Cloudflare trên hệ thống mạng của nhà cung cấp dịch vụ này, được gọi là MALCOLM.

Theo các chuyên gia của Cloudflare, việc chặn HTTPS có thể xảy ra khi các thiết bị đi kèm với chứng chỉ gốc được cài đặt để có thể cho phép bên thứ ba giải mã và kiểm tra lưu lượng truy cập Internet, hoặc khi "máy chủ gốc cung cấp mã khóa TLS riêng (TLS private key) của mình cho bên thứ ba (như proxy ngược) có nhiệm vụ chặn kết nối TLS.

Nhìn chung, việc chặn HTTPS có thể xảy ra do:

- Các công cụ antivirus và proxy được thiết kế để phát hiện nội dung không phù hợp, phần mềm độc hại và vi phạm dữ liệu.

- Proxy phần mềm độc hại có thể cùng lúc đánh cắp thông tin nhạy cảm đồng thời tiêm nội dung vào lưu lượng truy cập web.

- Proxy ngược được sử dụng bởi máy chủ gốc để cải thiện tính bảo mật của các kết nối HTTPS trên máy khách.

Golang - thư viện phát hiện hành vi chặn HTTPS MITMEngine của Cloudfare - được thiết kế đặc biệt để giúp xác định nguyên nhân cũng như khả năng kết nối HTTPS bị chặn trên cơ sở kết nối Internet bằng cách sử dụng User Agent và xác thực fingerprints TLS Client Hello.

Bằng cách tìm kiếm sự khác biệt trên tất cả các thông tin đã thu thập được, MITMEngine có thể cung cấp "những phát hiện chính xác nhất việc chặn HTTPS và lấy fingerprints TLS", biết rõ thời điểm các kết nối HTTPS bị chặn, cũng như việc những kẻ tấn công có thể đã sử dụng phần mềm nào.

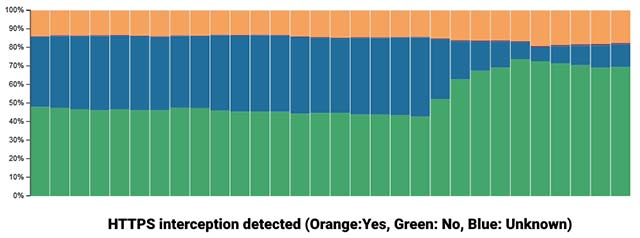

Bên cạnh đó, Cloudfare cũng giới thiệu bảng giao diện MALCOLM, một công cụ có thể truy cập công khai được thiết kế để hiển thị "số liệu thống kê chặn HTTPS thu thập bởi MITMengine (công cụ Monster-In-The-Middle) - “máy dò” các hành vi chặn HTTPS của Cloudflare."

Trong biểu đồ trên, có thể thấy rằng Cloudfare đã theo dõi tỷ lệ phần trăm kết nối HTTPS bị chặn trên hệ thống mạng của mình trong 30 ngày gần nhất. Trong đó, màu cam là bị chặn, màu xanh lam là không bị chặn và màu xanh lục là không xác định. Như chi tiết trong bài đăng trên blog của mình, Cloudfare giải thích rằng trạng thái không xác định được tạo khi không có "fingerprint tham chiếu đến một trình duyệt hoặc bot cụ thể; do đó, chúng tôi không thể đánh giá rằng liệu có xảy ra hành vi chặn HTTPS hay không".

Bạn có thể tham khảo chi tiết về 2 công cụ này tại địa chỉ: blog.cloudflare.com/monsters-in-the-middleboxes

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài