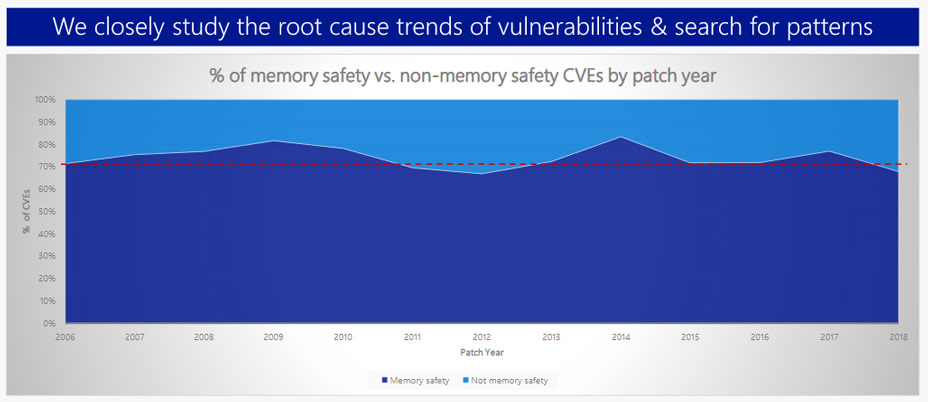

Tại Hội nghị Bảo mật BlueHat tại Israel bàn về bảo mật diễn ra vào cuối tuần qua, một kỹ sư của Microsoft đã tiết lộ rằng, trong hơn 12 năm qua số bản vá được Microsoft tung ra nhằm sửa các lỗi liên quan đến an toàn bộ nhớ chiếm khoảng 70%.

An toàn bộ nhớ là thuật ngữ được sử dụng để mô tả khi các ứng dụng truy cập vào bộ nhớ của hệ điều hành đúng với hướng dẫn của hệ thống và không gây ra lỗi. Khi các phần mềm (một cách vô tình hay cố ý) truy cập bộ nhớ hệ thống vượt ra khỏi các địa chỉ ô nhớ được cấp hoặc vượt ngoài giới hạn cho phép sẽ gây ra các lỗ hổng bảo mật liên quan đến an toàn bộ nhớ.

Nguyên nhân là do đa số mã nguồn của Windows được viết bằng ngôn ngữ C và C++. Cả hai ngôn ngữ lập trình này đều cho phép các lập trình viên giành quyền kiểm soát các địa chỉ ô nhớ để thực thi các đoạn mã của mình, chính vì vậy chúng được coi là "không an toàn đối với bộ nhớ". Hàng loạt các lỗi liên quan tới an toàn bộ nhớ có thể xảy ra nếu trong những đoạn mã quản lý bộ nhớ của các lập trình viên xuất hiện một lỗi nhỏ. Các kẻ tấn công có thể lợi dụng các lỗi này để thực thi mã từ xa hoặc kích hoạt các đặc quyền cấp cao… gây ra hậu quả nguy hiểm.

Ở thời điểm hiện tại, các lỗi bộ nhớ là một trong những kẽ hở được tin tặc tận dụng nhiều nhất. Các lỗi được những kẻ tấn công ưa chuộng nhất gồm các lỗ hổng dạng heap corruption (gây lỗi bộ nhớ heap) và use-after-free (cho phép kẻ xấu tấn công sau khi người dùng tương tác với phần mềm độc hại).

Biểu đồ tỉ lệ số lỗ hổng không liên quan đến an toàn bộ nhớ (màu xanh nhạt) so với số lỗ hổng liên quan đến an toàn bộ nhớ (màu xanh đậm) theo năm được vá (trục ngang).

Các lỗ hổng liên quan tới an toàn bộ nhớ gồm:

- Buffer overflow - Tràn bộ đệm.

- Race condition - Quá nhiều luồng truy cập vào dữ liệu/tài nguyên.

- Page fault - Lỗi trang nhớ.

- Null pointer - Chỉ báo rỗng.

- Stack exhaustion - Cạn kiệt vùng nhớ xếp tầng.

- Heap exhaustion/corruption - Cạn kiệt/lỗi vùng nhớ heap.

- Use after free hoặc double free - Cho phép thực thi mã từ xa nếu người dùng tương tác với nội dung độc hại.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài