Thiết bị khai thác một kiểu tấn công kênh bên (side-channel) nổi tiếng với tên gọi Van Eck Phreaking và được xây dựng riêng để khôi phục đoạn key mã hóa từ thuật toán AES256.

Vụ tấn công thực hiện với giá thử nghiệm €200/$230

Những vụ tấn công như vậy thường sử dụng thiết bị đắt tiền nhưng các nhà nghiên cứu nói rằng họ có thể thực hiện với mức phí chỉ khoảng €200, tương đương $230.

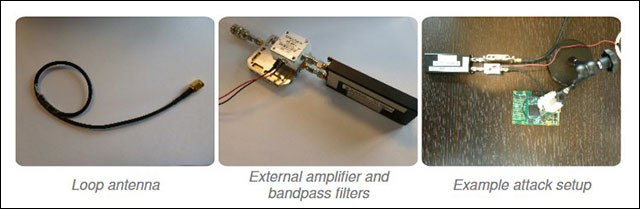

Các dụng cụ cần để lấy key mã hóa gồm ăng-ten nam châm, âm li ngoài, bộ lọc thông dải và SDR có cổng cắm USB. Nhóm nghiên cứu nói rằng đồ dùng nhỏ gọn có thể cho vừa trong túi áo khác, túi đựng laptop hoặc bất kì chiếc túi nhỏ gọn nào. Họ cho rằng kẻ tấn công có thể mang những món đồ này tới gần máy tính hoặc thiết bị xử lý vận hành mã hóa, từ đó trộm nhờ sóng điện từ.

Các công cụ cần thiết để tiến hành tấn công lấy key mã hóa

Nếu thiết bị đặt khoảng 1 mét xung quanh máy bị tấn công, nó sẽ mất tối đa 5 phút để lấy đoạn key mã hóa. Nếu khoảng cách ngắn hơn 30 cm thì thiết bị chỉ cần 50 giây. Về mặt lý thuyết, kẻ tấn công ở càng gần mục tiêu thì sóng điện từ càng mạnh, thời gian cần để đánh cắp key mã hóa càng ngắn.

Thiết bị dự đoán key mã hóa

Ở bên trong, thiết bị hoạt động bằng cách ghi lại sóng điện từ thoát ra từ máy tính bên cạnh, tính toán mức tiêu thụ điện tăng vọt.

“Điều này rất hữu ích vì một phần mức tiêu thụ điện là phụ thuộc vào lượng dữ liệu mà thiết bị phải xử lý”, các nhà nghiên cứu nói, “đây chính là dữ liệu mà chúng tôi khai thác để lấy đoạn key”.

Các chuyên gia nói rằng họ có thể xác định cascblock nơi áp dụng key mã hóa thông qua sự tăng vọt trong mức tiêu thụ điện cần thiết để tính toán, sử dụng thuật toán AES256. Một khi đã phát hiện được, họ sẽ chuyển qua bước tiếp theo”.

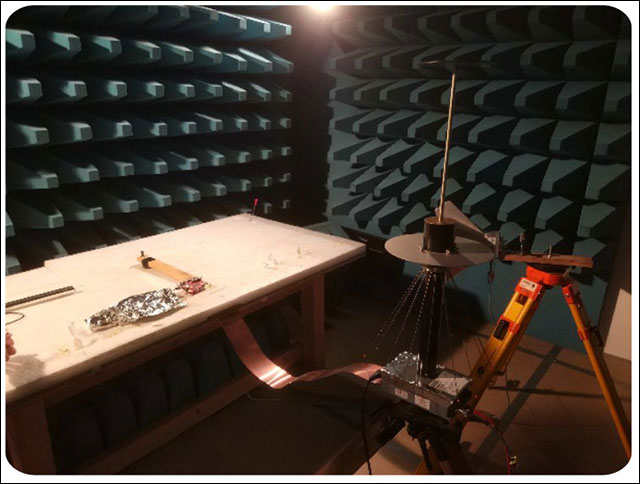

Đồ nghề được setup bên trong hộp phong kín

Giờ chúng tôi sẽ lấy đoạn key bằng cách tương quan và dự đoán [...] giống như những kẻ tấn công, chúng tôi không biết key [mã hóa]... nhưng chúng tôi có thể thực hiện dự đoán và tương quan với tất cả 256 giá trị khả dụng từ đoạn key. Giá trị có mức tương quan cao nhất sẽ là giá trị đúng. Bằng cách này, chúng tôi chỉ cần vài giây để đoán được giá trị đúng cho mỗi byte (256 lựa chọn mỗi byte, với 32 byte thì tổng cộng là 8192 lần đoán). Ngược lại, tấn công sử dụng thử đúng sai liên tục trực tiếp với AES256 sẽ cần 2256 lần đoán và không bao giờ xong được.

Chỉ thử nghiệm tấn công trong phòng thí nghiệm

Về mặt lý thuyết, thiết bị được trang bị sẵn sàng để tấn công các thiết bị mã hóa mạng ở trung tâm dữ liệu hoặc mạng lưới air-gap, và cả các máy tính thường.

Tuy vậy, thử nghiệm của nhóm chỉ thực hiện trong môi trường biệt lập, nơi cả mục tiêu và công cụ tấn công đều tách biệt khỏi sóng điện từ bên ngoài. Chưa rõ liệu tấn công trong môi trường thực có cho kết quả đúng hay không, bởi nó sẽ bị ảnh hưởng bởi sóng điện từ của các thiết bị khác xung quanh.

Môi trường tấn công trong phòng thí nghiệm

Nghiên cứu này được ghi thành văn bản mang tên Cuộc tấn công TEMPEST lấy AES. Các vụ tấn công Van Eck Phreaking cũng đã được thực hiện trước đó trong các báo cáo tương tự. Một nhóm nhà khoa học từ đại học Israel cũng sử dụng kiểu tấn công tương tự để lấy key mã hóa từ một máy tính ở phòng bên, qua một bức tường mỏng. Một dự án khác do các nhà nghiên cứu Úc và Israel đã lấy key mã hóa từ sóng điện từ của thiết bị Android và iOS.

Công nghệ

Công nghệ  Windows

Windows  iPhone

iPhone  Android

Android  Học CNTT

Học CNTT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  macOS

macOS  Phần cứng

Phần cứng  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Nhà thông minh

Nhà thông minh  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets - Trang tính

Google Sheets - Trang tính  Code mẫu

Code mẫu  Photoshop CS6

Photoshop CS6  Photoshop CS5

Photoshop CS5  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Ứng dụng văn phòng

Ứng dụng văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Họp, học trực tuyến

Họp, học trực tuyến  Video, phim, nhạc

Video, phim, nhạc  Giao tiếp, liên lạc, hẹn hò

Giao tiếp, liên lạc, hẹn hò  Hỗ trợ học tập

Hỗ trợ học tập  Máy ảo

Máy ảo  Điện máy

Điện máy  Tủ lạnh

Tủ lạnh  Tivi

Tivi  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Làm đẹp

Làm đẹp  Nuôi dạy con

Nuôi dạy con  Chăm sóc Nhà cửa

Chăm sóc Nhà cửa  Du lịch

Du lịch  Halloween

Halloween  Mẹo vặt

Mẹo vặt  Giáng sinh - Noel

Giáng sinh - Noel  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  TOP

TOP  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ nhân tạo (AI)

Trí tuệ nhân tạo (AI)  Anh tài công nghệ

Anh tài công nghệ  Bình luận công nghệ

Bình luận công nghệ