14/03

Bóc trần thủ đoạn của spammer, những kẻ dưới đáy xã hội internet cùng một số kẻ khác với các nội dung che đậy, ẩn giấu malware thực bên trong.

13/03

Đang giữa lúc thuyết trình, bỗng nhiên bạn cần mở một slide khác để minh họa hoặc trả lời câu hỏi của người nghe. Tất nhiên, bạn có thể dùng phím mũi tên, nhấp chuột để từng chút một di chuyển tới lui giữa các file như thường lệ.

13/03

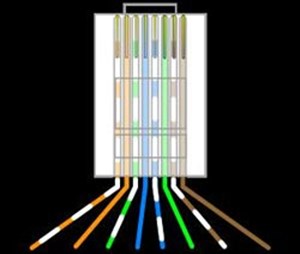

Trong bài này, chúng ta sẽ đi vào chi tiết quá trình hình thành, lắp đặt và bảo mật một mạng đi dây và Wi-Fi cục bộ. Chúng ta sẽ thử nghiệm trong không gian khoảng 56m2 với lượng người sử dụng từ 4 đến 8, hai dãy bàn ở phía trướ

13/03

Việc sử dụng laptop ở trong các giảng đường hiện nay không còn phải là hiếm. Nhiều sinh viên có điều kiện đã sắm cho mình những chiếc máy tính xách tay để phục vụ công việc, học tập, giải trí… Xu hướng số hoá đang đi dần vào đời sống sinh vi&ec

13/03

Mặc dù cũng như các loại bút nhớ USB 2.0 thông dụng khác, nhưng Kingston DataTraveler Reader không chỉ đơn giản như vậy, nó còn là một đầu đọc thẻ nhớ tiện lợi.

12/03

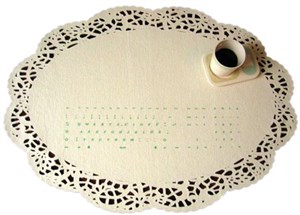

Những chiếc keyboard hình chữ nhật tiêu chuẩn quá quen thuộc lại khơi nguồn sáng tạo mới cho các nhà sản xuất. Họ đưa bàn phím vào trong tấm khăn trải bàn kiểu cách, cuộn tròn để nhét vào túi hoặc để nó lên bất kì đâu bằng c

12/03

Mối đe doạ lớn nhất cho sự riêng tư của bạn không phải đến từ các cookie, spyware hay website theo dõi, phân tích thói quen lướt web của người dùng... Thay vào đó chính là các công cụ tìm kiếm, với khả năng thu thập, lưu trữ kết quả d

12/03

Với các sản phẩm laptop là hàng xách tay, hư hỏng xảy ra thường là do vận chuyển không bảo đảm đúng yêu cầu. Bộ phận "nhạy cảm" dễ bị ảnh hưởng bởi vận chuyển là màn hình LCD của máy.

10/03

Nếu muốn tạo một kết nối VPN, bạn sẽ phải sử dụng mã hóa để đảm bảo rằng không ai có thể truy cập và ngăn chặn dữ liệu bị mất trong khi đang vận chuyển qua Internet. Windows XP cung cấp một mức độ bảo mật chắc chắn bằng cách sử dụng giao thức Point-to-Point Tunneling (PPTP) hay giao thức Layer Two Tunneling (L2TP).

10/03

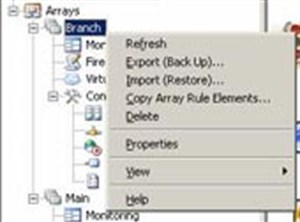

Trong năm phần đầu của loạt bài cách tạo VPN Site-to-Site giữa các ISA Firewall main office và branch office, chúng ta đã tập trung vào các vấn đề liên quan đến tạo, quản lý bản thân kết nối VPN Site-to-Site. Bây giờ, khi đã có chi tiết về kết nối VPN Site-to-Site được

09/03

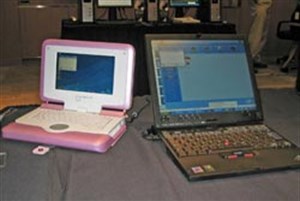

Đó là những chiếc máy tính mang tên ’Classmate’ nhỏ gọn, để các em nhỏ Việt Nam dễ dàng làm quen với máy tính, công nghệ và phương pháp học tập hiện đại. Đây là 1 chương trình hỗ trợ xã hội của Intel sẽ thực hiện v&ag

09/03

Chúng ta đã được xem phần một về quản lý mailbox trong Exchange Server 2007, trong phần hai chúng ta có thể phân tích vấn đề này một cách sâu hơn. Trong bài viết này, chúng tôi sẽ xem xét đến thông tin trong mailbox, quá trình ngăn chặn, kết nối lại và cả các tính năng nâng cao của mailbox.

09/03

Giờ đây, Windows Vista đã được hoàn thiện và phát hành trên thị trường, bạn có thể có cơ hội để cảm nhận một số tính năng mới được cải thiện hơn so với Windows XP. Những thứ mà bạn có thể không nhận ra đó là tính năng mới của Vista th

09/03

Chia sẻ thông tin và ý tưởng có một ý nghĩa rất quan trọng đối với quá trình học tập. Hãy thử tưởng tượng, nếu như tất cả sinh viên trường bạn đều dùng chung một gói dịch vụ, cho phép trao đổi, giao tiếp và hợp tác với nhau - vừa đơn giản, dễ sử dụng lại vừa mạnh mẽ

08/03

Mạng của chúng ta thường được bảo vệ bởi một phần mềm tường lửa. Nhưng người tiền nhiệm của tôi đã đặt cả máy chủ quản lý hệ thống tên miền chính/phụ (DNS server primary/secondary), chịu trách nhiệm xử lý các miền ra ngoài thế giới mạng được bảo vệ bởi tường lửa. C&oacut

08/03

Trong phần 5 này chúng ta sẽ kết thúc cấu hình cơ bản của mạng riêng ảo VPN Site-to-Site bằng việc tạo file trả lời tại văn phòng chính sẽ được Branch Office Connectivity Wizard sử dụng trên ISA Firewall nhánh. Bài này đánh dấu kết thúc việc chạy Branch Office Connectivity Wizard trên ISA Firewall branch office để tạo VPN Site-to-Site và kết nối ISA Firewall branch office với

08/03

Trong bài này, chúng ta sẽ tiếp cận đến vấn đề quản lý mailbox trong Exchange Server 2007. Đây có vẻ là một vấn đề thảo luận đơn giản nhưng chúng ta sẽ xem xét một số điểm nâng cao liên quan đến các nhiệm vụ quản lý người dùng để hỗ trợ những

07/03

Qua phần một của loạt bài này, chúng ta đã chuẩn bị một số kiến thức và công cụ nền tảng cho hoạt động phân tích về sau. Trong phần 2 này, chúng ta sẽ được tiếp xúc với một chất liệu mới rất thú vị: phân tích malware thực.

Mua máy in không đắt, nhưng dùng nó thì không rẻ! Các hãng sản xuất có thể nghĩ rằng mực in cùng một số loại giấy đặc biệt của họ xứng đáng được đo bằng vàng, nhưng như thế không có nghĩa là chúng ta không thể sử dụng m

Mua máy in không đắt, nhưng dùng nó thì không rẻ! Các hãng sản xuất có thể nghĩ rằng mực in cùng một số loại giấy đặc biệt của họ xứng đáng được đo bằng vàng, nhưng như thế không có nghĩa là chúng ta không thể sử dụng m Skype là một ứng dụng ngang hàng (P2P), tức là người dùng có thể kết nối trực tiếp với nhau mà không phải thông qua một máy chủ trung tâm. Có rất nhiều thông tin (trong đó có không ít thông tin thiếu chính xác) về mức độ nguy

Skype là một ứng dụng ngang hàng (P2P), tức là người dùng có thể kết nối trực tiếp với nhau mà không phải thông qua một máy chủ trung tâm. Có rất nhiều thông tin (trong đó có không ít thông tin thiếu chính xác) về mức độ nguy Bóc trần thủ đoạn của spammer, những kẻ dưới đáy xã hội internet cùng một số kẻ khác với các nội dung che đậy, ẩn giấu malware thực bên trong.

Bóc trần thủ đoạn của spammer, những kẻ dưới đáy xã hội internet cùng một số kẻ khác với các nội dung che đậy, ẩn giấu malware thực bên trong. Đang giữa lúc thuyết trình, bỗng nhiên bạn cần mở một slide khác để minh họa hoặc trả lời câu hỏi của người nghe. Tất nhiên, bạn có thể dùng phím mũi tên, nhấp chuột để từng chút một di chuyển tới lui giữa các file như thường lệ.

Đang giữa lúc thuyết trình, bỗng nhiên bạn cần mở một slide khác để minh họa hoặc trả lời câu hỏi của người nghe. Tất nhiên, bạn có thể dùng phím mũi tên, nhấp chuột để từng chút một di chuyển tới lui giữa các file như thường lệ. Trong bài này, chúng ta sẽ đi vào chi tiết quá trình hình thành, lắp đặt và bảo mật một mạng đi dây và Wi-Fi cục bộ. Chúng ta sẽ thử nghiệm trong không gian khoảng 56m2 với lượng người sử dụng từ 4 đến 8, hai dãy bàn ở phía trướ

Trong bài này, chúng ta sẽ đi vào chi tiết quá trình hình thành, lắp đặt và bảo mật một mạng đi dây và Wi-Fi cục bộ. Chúng ta sẽ thử nghiệm trong không gian khoảng 56m2 với lượng người sử dụng từ 4 đến 8, hai dãy bàn ở phía trướ Việc sử dụng laptop ở trong các giảng đường hiện nay không còn phải là hiếm. Nhiều sinh viên có điều kiện đã sắm cho mình những chiếc máy tính xách tay để phục vụ công việc, học tập, giải trí… Xu hướng số hoá đang đi dần vào đời sống sinh vi&ec

Việc sử dụng laptop ở trong các giảng đường hiện nay không còn phải là hiếm. Nhiều sinh viên có điều kiện đã sắm cho mình những chiếc máy tính xách tay để phục vụ công việc, học tập, giải trí… Xu hướng số hoá đang đi dần vào đời sống sinh vi&ec Mặc dù cũng như các loại bút nhớ USB 2.0 thông dụng khác, nhưng Kingston DataTraveler Reader không chỉ đơn giản như vậy, nó còn là một đầu đọc thẻ nhớ tiện lợi.

Mặc dù cũng như các loại bút nhớ USB 2.0 thông dụng khác, nhưng Kingston DataTraveler Reader không chỉ đơn giản như vậy, nó còn là một đầu đọc thẻ nhớ tiện lợi. Những chiếc keyboard hình chữ nhật tiêu chuẩn quá quen thuộc lại khơi nguồn sáng tạo mới cho các nhà sản xuất. Họ đưa bàn phím vào trong tấm khăn trải bàn kiểu cách, cuộn tròn để nhét vào túi hoặc để nó lên bất kì đâu bằng c

Những chiếc keyboard hình chữ nhật tiêu chuẩn quá quen thuộc lại khơi nguồn sáng tạo mới cho các nhà sản xuất. Họ đưa bàn phím vào trong tấm khăn trải bàn kiểu cách, cuộn tròn để nhét vào túi hoặc để nó lên bất kì đâu bằng c Mối đe doạ lớn nhất cho sự riêng tư của bạn không phải đến từ các cookie, spyware hay website theo dõi, phân tích thói quen lướt web của người dùng... Thay vào đó chính là các công cụ tìm kiếm, với khả năng thu thập, lưu trữ kết quả d

Mối đe doạ lớn nhất cho sự riêng tư của bạn không phải đến từ các cookie, spyware hay website theo dõi, phân tích thói quen lướt web của người dùng... Thay vào đó chính là các công cụ tìm kiếm, với khả năng thu thập, lưu trữ kết quả d Với các sản phẩm laptop là hàng xách tay, hư hỏng xảy ra thường là do vận chuyển không bảo đảm đúng yêu cầu. Bộ phận "nhạy cảm" dễ bị ảnh hưởng bởi vận chuyển là màn hình LCD của máy.

Với các sản phẩm laptop là hàng xách tay, hư hỏng xảy ra thường là do vận chuyển không bảo đảm đúng yêu cầu. Bộ phận "nhạy cảm" dễ bị ảnh hưởng bởi vận chuyển là màn hình LCD của máy. Nếu muốn tạo một kết nối VPN, bạn sẽ phải sử dụng mã hóa để đảm bảo rằng không ai có thể truy cập và ngăn chặn dữ liệu bị mất trong khi đang vận chuyển qua Internet. Windows XP cung cấp một mức độ bảo mật chắc chắn bằng cách sử dụng giao thức Point-to-Point Tunneling (PPTP) hay giao thức Layer Two Tunneling (L2TP).

Nếu muốn tạo một kết nối VPN, bạn sẽ phải sử dụng mã hóa để đảm bảo rằng không ai có thể truy cập và ngăn chặn dữ liệu bị mất trong khi đang vận chuyển qua Internet. Windows XP cung cấp một mức độ bảo mật chắc chắn bằng cách sử dụng giao thức Point-to-Point Tunneling (PPTP) hay giao thức Layer Two Tunneling (L2TP). Trong năm phần đầu của loạt bài cách tạo VPN Site-to-Site giữa các ISA Firewall main office và branch office, chúng ta đã tập trung vào các vấn đề liên quan đến tạo, quản lý bản thân kết nối VPN Site-to-Site. Bây giờ, khi đã có chi tiết về kết nối VPN Site-to-Site được

Trong năm phần đầu của loạt bài cách tạo VPN Site-to-Site giữa các ISA Firewall main office và branch office, chúng ta đã tập trung vào các vấn đề liên quan đến tạo, quản lý bản thân kết nối VPN Site-to-Site. Bây giờ, khi đã có chi tiết về kết nối VPN Site-to-Site được Đó là những chiếc máy tính mang tên ’Classmate’ nhỏ gọn, để các em nhỏ Việt Nam dễ dàng làm quen với máy tính, công nghệ và phương pháp học tập hiện đại. Đây là 1 chương trình hỗ trợ xã hội của Intel sẽ thực hiện v&ag

Đó là những chiếc máy tính mang tên ’Classmate’ nhỏ gọn, để các em nhỏ Việt Nam dễ dàng làm quen với máy tính, công nghệ và phương pháp học tập hiện đại. Đây là 1 chương trình hỗ trợ xã hội của Intel sẽ thực hiện v&ag Chúng ta đã được xem phần một về quản lý mailbox trong Exchange Server 2007, trong phần hai chúng ta có thể phân tích vấn đề này một cách sâu hơn. Trong bài viết này, chúng tôi sẽ xem xét đến thông tin trong mailbox, quá trình ngăn chặn, kết nối lại và cả các tính năng nâng cao của mailbox.

Chúng ta đã được xem phần một về quản lý mailbox trong Exchange Server 2007, trong phần hai chúng ta có thể phân tích vấn đề này một cách sâu hơn. Trong bài viết này, chúng tôi sẽ xem xét đến thông tin trong mailbox, quá trình ngăn chặn, kết nối lại và cả các tính năng nâng cao của mailbox. Giờ đây, Windows Vista đã được hoàn thiện và phát hành trên thị trường, bạn có thể có cơ hội để cảm nhận một số tính năng mới được cải thiện hơn so với Windows XP. Những thứ mà bạn có thể không nhận ra đó là tính năng mới của Vista th

Giờ đây, Windows Vista đã được hoàn thiện và phát hành trên thị trường, bạn có thể có cơ hội để cảm nhận một số tính năng mới được cải thiện hơn so với Windows XP. Những thứ mà bạn có thể không nhận ra đó là tính năng mới của Vista th Chia sẻ thông tin và ý tưởng có một ý nghĩa rất quan trọng đối với quá trình học tập. Hãy thử tưởng tượng, nếu như tất cả sinh viên trường bạn đều dùng chung một gói dịch vụ, cho phép trao đổi, giao tiếp và hợp tác với nhau - vừa đơn giản, dễ sử dụng lại vừa mạnh mẽ

Chia sẻ thông tin và ý tưởng có một ý nghĩa rất quan trọng đối với quá trình học tập. Hãy thử tưởng tượng, nếu như tất cả sinh viên trường bạn đều dùng chung một gói dịch vụ, cho phép trao đổi, giao tiếp và hợp tác với nhau - vừa đơn giản, dễ sử dụng lại vừa mạnh mẽ Mạng của chúng ta thường được bảo vệ bởi một phần mềm tường lửa. Nhưng người tiền nhiệm của tôi đã đặt cả máy chủ quản lý hệ thống tên miền chính/phụ (DNS server primary/secondary), chịu trách nhiệm xử lý các miền ra ngoài thế giới mạng được bảo vệ bởi tường lửa. C&oacut

Mạng của chúng ta thường được bảo vệ bởi một phần mềm tường lửa. Nhưng người tiền nhiệm của tôi đã đặt cả máy chủ quản lý hệ thống tên miền chính/phụ (DNS server primary/secondary), chịu trách nhiệm xử lý các miền ra ngoài thế giới mạng được bảo vệ bởi tường lửa. C&oacut Trong phần 5 này chúng ta sẽ kết thúc cấu hình cơ bản của mạng riêng ảo VPN Site-to-Site bằng việc tạo file trả lời tại văn phòng chính sẽ được Branch Office Connectivity Wizard sử dụng trên ISA Firewall nhánh. Bài này đánh dấu kết thúc việc chạy Branch Office Connectivity Wizard trên ISA Firewall branch office để tạo VPN Site-to-Site và kết nối ISA Firewall branch office với

Trong phần 5 này chúng ta sẽ kết thúc cấu hình cơ bản của mạng riêng ảo VPN Site-to-Site bằng việc tạo file trả lời tại văn phòng chính sẽ được Branch Office Connectivity Wizard sử dụng trên ISA Firewall nhánh. Bài này đánh dấu kết thúc việc chạy Branch Office Connectivity Wizard trên ISA Firewall branch office để tạo VPN Site-to-Site và kết nối ISA Firewall branch office với Trong bài này, chúng ta sẽ tiếp cận đến vấn đề quản lý mailbox trong Exchange Server 2007. Đây có vẻ là một vấn đề thảo luận đơn giản nhưng chúng ta sẽ xem xét một số điểm nâng cao liên quan đến các nhiệm vụ quản lý người dùng để hỗ trợ những

Trong bài này, chúng ta sẽ tiếp cận đến vấn đề quản lý mailbox trong Exchange Server 2007. Đây có vẻ là một vấn đề thảo luận đơn giản nhưng chúng ta sẽ xem xét một số điểm nâng cao liên quan đến các nhiệm vụ quản lý người dùng để hỗ trợ những Qua phần một của loạt bài này, chúng ta đã chuẩn bị một số kiến thức và công cụ nền tảng cho hoạt động phân tích về sau. Trong phần 2 này, chúng ta sẽ được tiếp xúc với một chất liệu mới rất thú vị: phân tích malware thực.

Qua phần một của loạt bài này, chúng ta đã chuẩn bị một số kiến thức và công cụ nền tảng cho hoạt động phân tích về sau. Trong phần 2 này, chúng ta sẽ được tiếp xúc với một chất liệu mới rất thú vị: phân tích malware thực. Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài