07/08

Tor và VPN là những công cụ bảo mật trực tuyến mạnh mẽ nhất mà bạn có thể sử dụng hiện nay. Nếu bạn đang muốn chọn công cụ bảo mật mới cho mình, thì bạn cần hiểu sự khác biệt giữa Tor và VPN để đưa ra quyết định chính xác.

03/08

Khi lưu lượng truy cập Internet truyền bên trong VPN tunnel, nó cung cấp kết nối riêng tư, bảo mật giữa máy tính của bạn và một máy tính hoặc máy chủ khác tại một trang web khác.

01/08

Point-to-Point Tunneling Protocol là giao thức mạng được sử dụng chủ yếu với các máy tính Windows. Ngày nay, nó bị coi là lỗi thời khi sử dụng trong các mạng riêng ảo, vì có nhiều thiếu sót về bảo mật. Tuy nhiên, PPTP vẫn được sử dụng trong một số mạng.

31/07

Mạng riêng ảo hay gọi ngắn gọn là VPN, cho phép người dùng kết nối máy chủ qua Internet một cách bảo mật và cung cấp khả năng ẩn danh hoàn toàn để lướt web. Bài viết hôm nay sẽ thảo luận về sự khác biệt giữa VPN miễn phí và VPN trả phí để bạn có thể đưa ra quyết định đúng đắn.

29/07

REMnux đã ra mắt được 10 năm và đây là bản cập nhật lớn thứ bảy của bộ công cụ phân tích mã độc này.

28/07

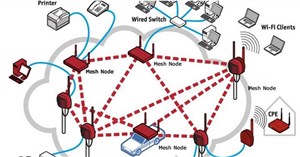

Mạng mesh không dây hoạt động như mạng WiFi thông thường, nhưng có sự khác biệt đáng kể. Mạng mesh phân cấp cơ sở hạ tầng cần thiết để duy trì mạng bằng cách tạo từng node hoặc máy tính, thực hiện nhiệm vụ kép với tư cách là user và router đối với lưu lượng truy cập Internet.

19/07

Tường lửa, cả phần cứng và phần mềm, đều giúp bảo vệ máy tính khỏi tin tặc và các mối đe dọa trực tuyến khác, bằng cách chặn những phần dữ liệu nguy hiểm tiếp cận hệ thống.

17/07

Có rất nhiều tiện ích thú vị và hấp dẫn trong Internet of Things (IoT), nhưng nhiều tùy chọn trong số đó không có cài đặt bảo mật thích hợp. Điều này tạo ra một vấn đề gọi là shadow IoT, trong đó người dùng có thể vô tình cho phép tin tặc xâm nhập vào mạng công ty.

11/07

Có một câu hỏi bảo mật trực tuyến thường xuyên xuất hiện liên quan đến việc sử dụng Tor Browser và Tor Network với VPN (mạng riêng ảo): Bạn có thể sử dụng Tor và VPN cùng một lúc không?

10/07

Như chúng ta đều biết, Windows 10 đã được tích hợp sẵn chương trình chống vi rút thời gian thực có tên Windows Defender và thực tế thử nghiệm cho thấy công cụ này hoạt động tương đối hiệu quả.

07/07

Giờ đây, VoIP đang được chấp nhận rộng rãi và trở thành một trong những công nghệ liên lạc chính thống, chính vì vậy, bảo mật đã trở thành một vấn đề lớn cần quan tâm. Hãy cùng xem xét các mối đe dọa mà người dùng VoIP phải đối mặt hiện nay.

06/07

Nếu trên màn hình máy tính Windows 10 của bạn xuất hiện các cửa sổ pop up quảng cáo hoặc chuyển hướng máy tính của bạn đến các cửa sổ quảng cáo, rất có thể máy tính của bạn đã bị các phần mềm quảng cáo hoặc các chương trình không mong muốn tấn công.

27/06

Windows có tường lửa tích hợp tuyệt vời, nhưng bạn có biết còn có các phần mềm tường lửa thay thế và hoàn toàn miễn phí không? Có nhiều phần mềm tường lửa dễ sử dụng hơn và có nhiều tính năng, tùy chọn dễ hiểu hơn tường lửa của Microsoft tích hợp trong hệ điều hành của họ.

23/06

Scareware là một chương trình máy tính độc hại được thiết kế để đánh lừa người dùng rằng nó là một ứng dụng hợp pháp và yêu cầu bạn bỏ tiền mua một cái gì đó chẳng có tác dụng gì cả.

23/06

Bài này sẽ giới thiệu cho các bạn về tiện ích Diskpart. Bạn có thể sử dụng tiện ích này để thiết lập cấu hình lưu trữ bằng một kịch bản, một phiên điều khiển xa hoặc thông qua một cửa sổ lệnh khác. Diskpart giúp nâng cao giao diện đồ họa người dùng Disk Administrator.

10/06

Ngày nay, chip RFID có mặt trong rất nhiều thứ: Thẻ tín dụng, sách trong thư viện, hàng tạp hóa, tag bảo mật, hồ sơ y tế, hộ chiếu, v.v... Mặc dù điều này rất thuận tiện, nhưng một hacker có thể tìm hiểu rất nhiều thứ về bạn qua các tag RFID.

05/06

An ninh mạng (Cyber Security) là gì? Tại sao an ninh mạng hiện tại là lĩnh vực được quan tâm hàng đầu thế giới? Hãy cùng Quantrimang tìm hiểu về cụm từ này nhé.

02/06

Mật mã đường cong Elip là gì? Tại sao hiện nay lĩnh vực công nghệ lại xuất hiện những thông tin về loại mật mã này nhiều như vậy?

SSL là giao thức bảo mật gốc để đảm bảo rằng những trang web và dữ liệu được truyền giữa các trang là bảo mật. Năm 1999, một phiên bản SSL khác, được gọi là Transport Layer Security (TLS), đã được giới thiệu.

SSL là giao thức bảo mật gốc để đảm bảo rằng những trang web và dữ liệu được truyền giữa các trang là bảo mật. Năm 1999, một phiên bản SSL khác, được gọi là Transport Layer Security (TLS), đã được giới thiệu. IPSec, viết tắt của Internet Protocol Security, là một bộ giao thức mật mã bảo vệ lưu lượng dữ liệu qua mạng Internet Protocol (IP).

IPSec, viết tắt của Internet Protocol Security, là một bộ giao thức mật mã bảo vệ lưu lượng dữ liệu qua mạng Internet Protocol (IP). Tor và VPN là những công cụ bảo mật trực tuyến mạnh mẽ nhất mà bạn có thể sử dụng hiện nay. Nếu bạn đang muốn chọn công cụ bảo mật mới cho mình, thì bạn cần hiểu sự khác biệt giữa Tor và VPN để đưa ra quyết định chính xác.

Tor và VPN là những công cụ bảo mật trực tuyến mạnh mẽ nhất mà bạn có thể sử dụng hiện nay. Nếu bạn đang muốn chọn công cụ bảo mật mới cho mình, thì bạn cần hiểu sự khác biệt giữa Tor và VPN để đưa ra quyết định chính xác. Khi lưu lượng truy cập Internet truyền bên trong VPN tunnel, nó cung cấp kết nối riêng tư, bảo mật giữa máy tính của bạn và một máy tính hoặc máy chủ khác tại một trang web khác.

Khi lưu lượng truy cập Internet truyền bên trong VPN tunnel, nó cung cấp kết nối riêng tư, bảo mật giữa máy tính của bạn và một máy tính hoặc máy chủ khác tại một trang web khác. Point-to-Point Tunneling Protocol là giao thức mạng được sử dụng chủ yếu với các máy tính Windows. Ngày nay, nó bị coi là lỗi thời khi sử dụng trong các mạng riêng ảo, vì có nhiều thiếu sót về bảo mật. Tuy nhiên, PPTP vẫn được sử dụng trong một số mạng.

Point-to-Point Tunneling Protocol là giao thức mạng được sử dụng chủ yếu với các máy tính Windows. Ngày nay, nó bị coi là lỗi thời khi sử dụng trong các mạng riêng ảo, vì có nhiều thiếu sót về bảo mật. Tuy nhiên, PPTP vẫn được sử dụng trong một số mạng. Mạng riêng ảo hay gọi ngắn gọn là VPN, cho phép người dùng kết nối máy chủ qua Internet một cách bảo mật và cung cấp khả năng ẩn danh hoàn toàn để lướt web. Bài viết hôm nay sẽ thảo luận về sự khác biệt giữa VPN miễn phí và VPN trả phí để bạn có thể đưa ra quyết định đúng đắn.

Mạng riêng ảo hay gọi ngắn gọn là VPN, cho phép người dùng kết nối máy chủ qua Internet một cách bảo mật và cung cấp khả năng ẩn danh hoàn toàn để lướt web. Bài viết hôm nay sẽ thảo luận về sự khác biệt giữa VPN miễn phí và VPN trả phí để bạn có thể đưa ra quyết định đúng đắn. REMnux đã ra mắt được 10 năm và đây là bản cập nhật lớn thứ bảy của bộ công cụ phân tích mã độc này.

REMnux đã ra mắt được 10 năm và đây là bản cập nhật lớn thứ bảy của bộ công cụ phân tích mã độc này. Mạng mesh không dây hoạt động như mạng WiFi thông thường, nhưng có sự khác biệt đáng kể. Mạng mesh phân cấp cơ sở hạ tầng cần thiết để duy trì mạng bằng cách tạo từng node hoặc máy tính, thực hiện nhiệm vụ kép với tư cách là user và router đối với lưu lượng truy cập Internet.

Mạng mesh không dây hoạt động như mạng WiFi thông thường, nhưng có sự khác biệt đáng kể. Mạng mesh phân cấp cơ sở hạ tầng cần thiết để duy trì mạng bằng cách tạo từng node hoặc máy tính, thực hiện nhiệm vụ kép với tư cách là user và router đối với lưu lượng truy cập Internet. Tường lửa, cả phần cứng và phần mềm, đều giúp bảo vệ máy tính khỏi tin tặc và các mối đe dọa trực tuyến khác, bằng cách chặn những phần dữ liệu nguy hiểm tiếp cận hệ thống.

Tường lửa, cả phần cứng và phần mềm, đều giúp bảo vệ máy tính khỏi tin tặc và các mối đe dọa trực tuyến khác, bằng cách chặn những phần dữ liệu nguy hiểm tiếp cận hệ thống. Có rất nhiều tiện ích thú vị và hấp dẫn trong Internet of Things (IoT), nhưng nhiều tùy chọn trong số đó không có cài đặt bảo mật thích hợp. Điều này tạo ra một vấn đề gọi là shadow IoT, trong đó người dùng có thể vô tình cho phép tin tặc xâm nhập vào mạng công ty.

Có rất nhiều tiện ích thú vị và hấp dẫn trong Internet of Things (IoT), nhưng nhiều tùy chọn trong số đó không có cài đặt bảo mật thích hợp. Điều này tạo ra một vấn đề gọi là shadow IoT, trong đó người dùng có thể vô tình cho phép tin tặc xâm nhập vào mạng công ty. Có một câu hỏi bảo mật trực tuyến thường xuyên xuất hiện liên quan đến việc sử dụng Tor Browser và Tor Network với VPN (mạng riêng ảo): Bạn có thể sử dụng Tor và VPN cùng một lúc không?

Có một câu hỏi bảo mật trực tuyến thường xuyên xuất hiện liên quan đến việc sử dụng Tor Browser và Tor Network với VPN (mạng riêng ảo): Bạn có thể sử dụng Tor và VPN cùng một lúc không? Như chúng ta đều biết, Windows 10 đã được tích hợp sẵn chương trình chống vi rút thời gian thực có tên Windows Defender và thực tế thử nghiệm cho thấy công cụ này hoạt động tương đối hiệu quả.

Như chúng ta đều biết, Windows 10 đã được tích hợp sẵn chương trình chống vi rút thời gian thực có tên Windows Defender và thực tế thử nghiệm cho thấy công cụ này hoạt động tương đối hiệu quả. Giờ đây, VoIP đang được chấp nhận rộng rãi và trở thành một trong những công nghệ liên lạc chính thống, chính vì vậy, bảo mật đã trở thành một vấn đề lớn cần quan tâm. Hãy cùng xem xét các mối đe dọa mà người dùng VoIP phải đối mặt hiện nay.

Giờ đây, VoIP đang được chấp nhận rộng rãi và trở thành một trong những công nghệ liên lạc chính thống, chính vì vậy, bảo mật đã trở thành một vấn đề lớn cần quan tâm. Hãy cùng xem xét các mối đe dọa mà người dùng VoIP phải đối mặt hiện nay. Nếu trên màn hình máy tính Windows 10 của bạn xuất hiện các cửa sổ pop up quảng cáo hoặc chuyển hướng máy tính của bạn đến các cửa sổ quảng cáo, rất có thể máy tính của bạn đã bị các phần mềm quảng cáo hoặc các chương trình không mong muốn tấn công.

Nếu trên màn hình máy tính Windows 10 của bạn xuất hiện các cửa sổ pop up quảng cáo hoặc chuyển hướng máy tính của bạn đến các cửa sổ quảng cáo, rất có thể máy tính của bạn đã bị các phần mềm quảng cáo hoặc các chương trình không mong muốn tấn công. Windows có tường lửa tích hợp tuyệt vời, nhưng bạn có biết còn có các phần mềm tường lửa thay thế và hoàn toàn miễn phí không? Có nhiều phần mềm tường lửa dễ sử dụng hơn và có nhiều tính năng, tùy chọn dễ hiểu hơn tường lửa của Microsoft tích hợp trong hệ điều hành của họ.

Windows có tường lửa tích hợp tuyệt vời, nhưng bạn có biết còn có các phần mềm tường lửa thay thế và hoàn toàn miễn phí không? Có nhiều phần mềm tường lửa dễ sử dụng hơn và có nhiều tính năng, tùy chọn dễ hiểu hơn tường lửa của Microsoft tích hợp trong hệ điều hành của họ. Scareware là một chương trình máy tính độc hại được thiết kế để đánh lừa người dùng rằng nó là một ứng dụng hợp pháp và yêu cầu bạn bỏ tiền mua một cái gì đó chẳng có tác dụng gì cả.

Scareware là một chương trình máy tính độc hại được thiết kế để đánh lừa người dùng rằng nó là một ứng dụng hợp pháp và yêu cầu bạn bỏ tiền mua một cái gì đó chẳng có tác dụng gì cả. Bài này sẽ giới thiệu cho các bạn về tiện ích Diskpart. Bạn có thể sử dụng tiện ích này để thiết lập cấu hình lưu trữ bằng một kịch bản, một phiên điều khiển xa hoặc thông qua một cửa sổ lệnh khác. Diskpart giúp nâng cao giao diện đồ họa người dùng Disk Administrator.

Bài này sẽ giới thiệu cho các bạn về tiện ích Diskpart. Bạn có thể sử dụng tiện ích này để thiết lập cấu hình lưu trữ bằng một kịch bản, một phiên điều khiển xa hoặc thông qua một cửa sổ lệnh khác. Diskpart giúp nâng cao giao diện đồ họa người dùng Disk Administrator. Ngày nay, chip RFID có mặt trong rất nhiều thứ: Thẻ tín dụng, sách trong thư viện, hàng tạp hóa, tag bảo mật, hồ sơ y tế, hộ chiếu, v.v... Mặc dù điều này rất thuận tiện, nhưng một hacker có thể tìm hiểu rất nhiều thứ về bạn qua các tag RFID.

Ngày nay, chip RFID có mặt trong rất nhiều thứ: Thẻ tín dụng, sách trong thư viện, hàng tạp hóa, tag bảo mật, hồ sơ y tế, hộ chiếu, v.v... Mặc dù điều này rất thuận tiện, nhưng một hacker có thể tìm hiểu rất nhiều thứ về bạn qua các tag RFID. An ninh mạng (Cyber Security) là gì? Tại sao an ninh mạng hiện tại là lĩnh vực được quan tâm hàng đầu thế giới? Hãy cùng Quantrimang tìm hiểu về cụm từ này nhé.

An ninh mạng (Cyber Security) là gì? Tại sao an ninh mạng hiện tại là lĩnh vực được quan tâm hàng đầu thế giới? Hãy cùng Quantrimang tìm hiểu về cụm từ này nhé. Mật mã đường cong Elip là gì? Tại sao hiện nay lĩnh vực công nghệ lại xuất hiện những thông tin về loại mật mã này nhiều như vậy?

Mật mã đường cong Elip là gì? Tại sao hiện nay lĩnh vực công nghệ lại xuất hiện những thông tin về loại mật mã này nhiều như vậy? Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài