David Davis

Kể từ khi ra đời, tường lửa cho Windows Server 2003 SP1 đã trở thành lựa chọn cơ bản và cần thiết cho các máy chủ mặc dù nó mới chỉ chặn được các tấn công vào. Trong Windows Server 2008 thì việc cài đặt sẵn tường lửa đã được nâng cấp lên rất nhiều. Hãy cùng tìm hiểu những chức năng mới và cách cấu hình tường lửa mới bằng snap-in MMC.

Lý do nên sử dụng tường lửa cho máy chủ cơ sở Windows

Ngày nay, rất nhiều công ty bảo mật mạng sử dụng phương pháp "đề phòng từ ngoài/chủ quan ở bên trong". Họ thiết lập một hàng rào bao bọc mạng bằng tường lửa và các hệ thống IPS nhằm tránh mọi sự tấn công nguy hiểm trên Internet. Tuy nhiên, nếu một kẻ tấn công có khả năng xâm nhập hàng rào bên ngoài và tiếp tục tấn công vào mạng nội bộ thì chỉ có bảo mật xác nhận quyền của Windows mới có thể dừng việc tiếp tục xâm nhập vào các dữ liệu quan trọng.

Điều này là do hầu hết các tập đoàn công nghệ thông tin đều không bảo mật mạng của họ bằng các tường lửa máy chủ. Tại sao lại như vậy? Chúng ta thấy rằng các tường lửa máy chủ đang ngày càng “nhiều sự cố hơn thực tế”

Sau khi đọc bài này, tôi hi vọng rằng nhiều người trong các bạn sẽ quan tâm hơn tới tường lửa máy chủ Windows. Với Windows Server 2008 thì tường lửa được tích hợp và cài đặt sẵn trong Windows với nhiều chức năng và dễ cấu hình hơn rất nhiều. Tường lửa thực sự là là phương pháp tốt nhất để bảo mật máy chủ cơ sở quan trọng. Vậy tường lửa cho Windows Server Advanced có thể đem lại cho bạn lợi ích gì? Hãy cùng tôi tìm hiểu.

Những trợ giúp từ tường lửa nâng cao mới

Tường lửa mới được tích hợp sẵn vào Windows Server 2008 hiện này là tường lửa “nâng cao”. Bản “nâng cao” này được Microsoft gọi là “Windows Firewall with Advanced Security” (viết tắt là WFAS ).

Chức năng mới:

- New GUI interface – Snap-in MMC sẵn có để cấu hình tường lửa.

- Bi-directional – Các bộ lọc lưu lượng ra vào.

- Works better with IPSEC – Các quy luật của tường lửa và các cấu hình mã hóa IPSec đã được tích hợp với nhau.

- Advanced Rules configuration – Bạn có thể thiết lập các quy luật cho tài khoản và nhóm Windows Active Directory (AD), nguồn và đích đến cho các địa chỉ IP động, các số giao thức, nguồn và đích đến cho các cổng TCP/UDP , ICMP, IPv6, và giao diện của Windows Server.

Với việc được trang bị thêm các bộ lọc tường lửa, một giao diện đẹp và cấu hình cao cấp thì Windows Advanced firewall đang dần trở thành tường lửa cho các máy chủ cơ sở truyền thống (ví dụ như ZoneAlarm Pro)

Thường thì điểm quan tâm đầu tiên của bất kì nhà quản trị mạng khi sử dụng tường lửa máy chủ cơ sở là: Điều gì sẽ xảy ra nếu nó ảnh hưởng tới hoạt động của các ứng dụng cơ sở hạ tầng máy chủ? Điều này luôn là một khả năng có thể đối với mọi phương pháp bảo mật, WFAS sẽ tự động cấu hình thêm các quy tắc mới cho mỗi một tính năng mới được thêm trên máy chủ. Tuy nhiên nếu như bạn khởi động bất kì một ứng dụng kết nối mạng nào không thuộc Microsoft trên máy chủ thì sẽ phải tự tạo một quy tắc mới.

Khi sử dụng tường lửa cho cho các hệ điều hành cấu hình cao bạn có thể bảo vệ tốt hơn máy chủ khỏi sự tấn công và hoàn toàn nắm bắt được lưu lượng ra/vào trên máy chủ.

Các tùy chọn cấu hình cho Windows Firewall with Advanced Security?

Trước đây, trên hệ điều hành máy chủ bạn có thể thiết lập tường lửa khi cấu hình adaptor mạng hoặc từ control panel. Công việc cấu hình rất đơn giản.

Với Windows Firewall with Advanced Security (WFAS), hầu hết các nhà quản trị sẽ cấu hình tường lửa từ Windows Server Manager hay từ MMC với chỉ một snap-in WFAS. Cả hai cách đều cùng đi đến kết quả sau:

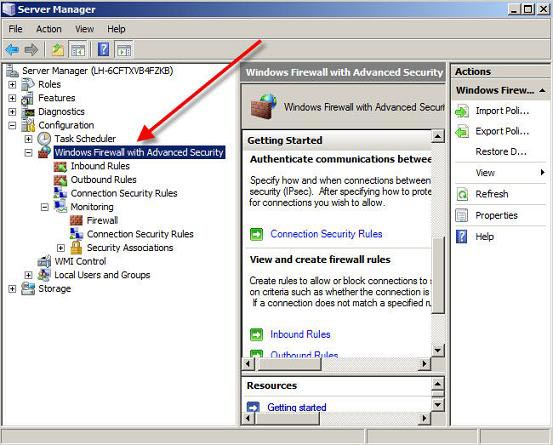

Hình 1: Quản lý Windows 2008 Server

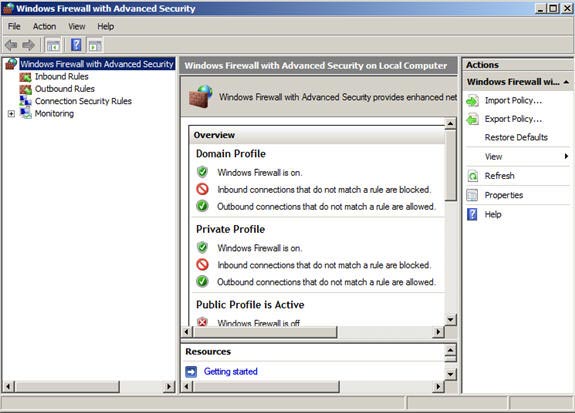

Hình 2: Windows 2008 Firewall with Advanced Security

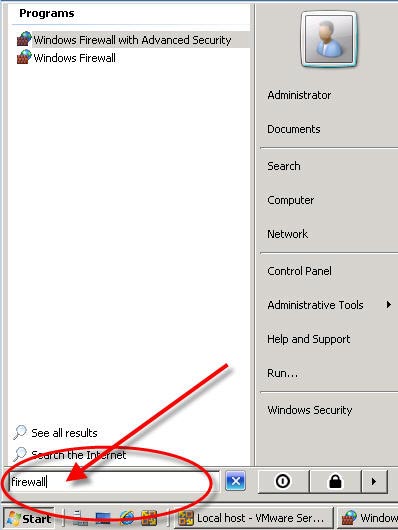

Cách dễ nhất và nhanh nhất để khởi động WFAS MMC đó là gõ từ firewall trên thanh Start tại menu Search, như sau:

Hình 3: Windows 2008 Firewall with Advanced Security

Cấu hình snap-in WFAS MMC như thế nào?

Có rất nhiều đặc tính để có thể cấu hình snap-in WFAS MMC mà tôi không thể liệt kê hết ra đây. Nếu bạn đã từng thấy cấu hình của giao diện người dùng (GUI) của tường lửa tích hợp trên Windows 2003, bạn sẽ nhận thấy ngay có bao nhiêu tùy chọn sẽ hiển thị cùng với WFAS. Tuy nhiên tôi sẽ liệt kê một số tùy chọn tiêu biểu nhất.

Mặc định đầu tiên khi mở snap-in WFAS MMC, bạn thấy rằng WFAS được bật lên và các kết nối khối bên trong không tương ứng với bên ngoài. Hơn nữa tường lửa bao bên ngoài đang không được kích hoạt.

Bạn cũng chú ý rằng WFAS còn có các thông tin khác (xem hình 4)

Hình 4: Các thông tin hiển thị của Windows 2008 Firewall with Advanced Security.

WFAS bao gồm các thông tin về miền, thông tin cá nhân và thông tin chung. Các thông tin khác nhau này cho phép thiết lập được rất nhiều quy luật bao bên trong và bên ngoài do đó có thể áp dụng các quy tắc tường lửa đó cho máy tính khi nối mạng.

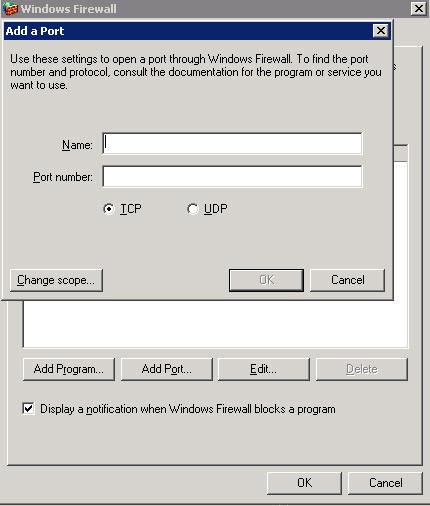

Không kể đến những đặc tính nổi bật của WFAS mà chúng ta được biết ở trên, thì theo cá nhân tôi sự khác biệt nhất là các quy tắc bảo mật phức tạp. Hãy xem tùy chọn thêm các quy tắc của tường lửa Windows 2003 Server ở hình 5.

Hình 5: Cửa sổ Windows 2003 Server Firewall Exception

Hãy so sánh với Windows 2008 Server:

Hình 6: Cửa sổ Windows 2008 Server Advanced Firewall Exception

Chú ý tab Protocols and Ports chiếm một phần nhỏ trên cửa sổ có rất nhiều tab khác nhau. Bạn cũng có thể cấu hình các tùy chọn cho Users & Computers, Programs and Services, và IP address Scopes. Với cấu hình này, Microsoft đã phát triển WFAS hơn hẳn so với máy chủ Microsoft’s IAS.

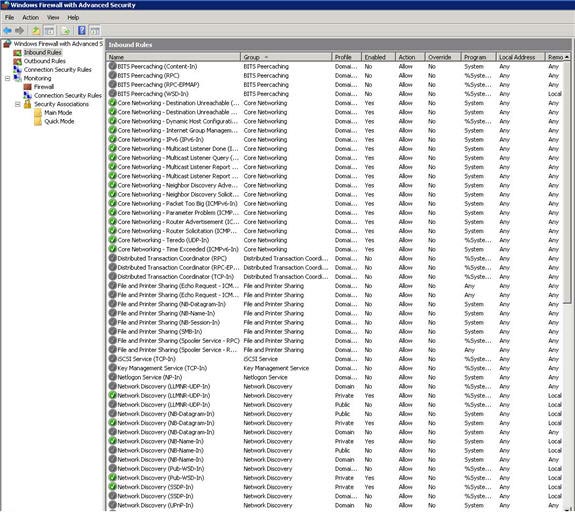

Số lượng các tùy chọn mặc định của WFAS thật đáng ngạc nhiên. Trong Windows 2003 Server có 3 quy tắc mặc định . Không giống như trong Windows Server. WFAS cung cấp khoảng 900 mặc định cho tường lửa bên trong và ít nhất 40 mặc định cho tường lửa bên ngoài.

Hình 7: Các quy tắc mặc định cho tường lửa bên trong của Windows 2008 Server Advanced Firewall

Tạo một quy tắc tường lửa tùy chỉnh bảo vệ trong

Hãy thực hiện theo các bước sau để tạo một quy tắc trong Windows Advanced Firewall.

Bạn đã cài đặt máy chủ web Apache cho Windows trên Windows 2008 Server. Nếu bạn đã dùng IIS được cài đặt sẵn trên Window thì cổng này sẽ tự động mở. Nhưng nếu đang sử dụng một máy chủ web thứ 3 và đã kích hoạt tường lửa bảo vệ bên trong thì bạn phải tự mở cổng trên.

Sau đây là các bước cần tiến hành:

- Nhận biết giao thức muốn lọc – có thể là giao thức TCP/IP (trái với giao thức UDP/IP hay ICMP)

- Nhận biết nguồn địa chỉ IP, cổng nguồn, đích đến của địa chỉ IP và cổng đến – Các xâm nhập có khả năng đến từ bất kì địa chỉ IP nào và tại bất kì cổng nào, đi vào máy chủ qua cổng 80. (chú ý rằng bạn cũng có thể tạo quy tắc cho một chương trình nào đó như apache HTTP Server).

- Mở Windows Firewall with Advanced Security MMC

- Thêm các quy tắc – Nhấn nút New Rule tại Windows Firewall with Advanced Security MMC để mở bảng New Inbound Rule Wizard

Hình 8: Nút tạo quy tắc mới của Windows 2008 Server Advanced Firewall MMC

- Chọn loại quy tắc muốn tạo cho một cổng.

- Cấu hình giao thức và số cổng – để mặc định TCP rồi điền số cổng ví dụ:80 sau đó nhấn nút Next.

- Để mặc định “allow this connection” rồi nhấn Next.

- Để mặc định applying this rule to all profiles rồi nhấn Next.

- Đặt tên rồi nhấn nút Finish.

Bạn được kết quả như sau:

Hình 9: Windows 2008 Server Advanced Firewall MMC sau khi đã được thiết lập

Tôi rút ra rằng việc cài đặt mới máy chủ web Apache sẽ không làm việc khi chỉ được cài đặt với tường lửa đang hoạt động. Nhưng sau quy tắc này thì nó sẽ hoạt động bình thường.

Kết luận

Trong quá trình phát triển, cùng với các quy tắc cấu hình phức tạp và gấp 30 lần quy tắc mặc định so với các phiên bản trước, thì tường lửa cho Windows 2008 Server thực sự đúng với cái tên tường lửa “nâng cao” như Microsoft khẳng định. Tôi tin rằng với tường lửa được cài đặt sẵn, miễn phí này trên các máy chủ cơ sở thì chắc chắn trong tương lai các máy chủ Windows cũng sẽ được bảo mật hơn. Sẽ không an toàn trừ phi máy chủ của bạn sử dụng tường lửa. Do vậy, tôi hy vọng rằng bạn sẽ thử sử dụng đặc tính mới Windows Advanced Firewall này.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài