Lỗi thường gặp "Access denied" khiến Admin không thể quản tri các Windows XP Sp2 từ xa

Bạn sẽ nhận được các thông báo lỗi cụ thể như: "Access denied" hay "The network path was not found" khi quản lý từ xa (ví dụ như Remote Desktop..) tới một computer đang chạy Windows XP có cài Service Pack 2

Cách 1: Dùng lệnh Netsh

Cách 2: Dùng giao diện hướng dẫn

Cách 3: Dùng chính sách quản lý nhóm GPO xác lập chính sách 'Allow Remote Administration Exception'

Dưới đây là một ví dụ cụ thể về lỗi trên, khi chúng ta kết nối từ xa để quản lý một computer đang chạy Microsoft Windows XP Service Pack 2 (SP2), có thể bạn sẽ nhận được một lỗi tương tự như sau:

Computer \COMPUTERNAME.EXAMPLE.COM cannot be managed. The network path was not found.

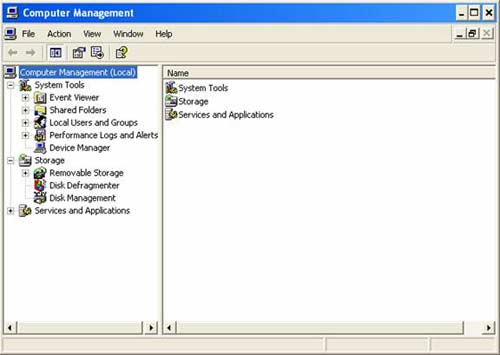

Nếu chúng ta dùng chương trình để quản lý từ xa các Computer là Computer Management (tại Run, đánh lệnh Compmgmt.msc)

Tại Action, chọn Connect to another computer, điền Computer name của máy tính cần quản lý từ xa, thì thông báo vẫn là “không thể nào truy cập đến Computer có tên như vậy”, mặc dù chúng ta đã điền đúng tên máy tính ấy.

Chúng ta sẽ thấy xuất hiện dòng thông báo mô tả lỗi như sau:

Computer \\COMPUTERNAME.EXAMPLE.COM cannot be managed. The network path was not found.

Choose 'Connect to another computer' from the Action menu to manage a different computer.

The error was: Access is denied.

Unable to access the computer ComputerName.

The error was: The network path was not found.

Failed to open Group Policy object on ComputerName. You might not have appropriate rights.

Details: The network path was not found.

An object (Computer) with the following name cannot be found: "ComputerName". Check the selected object types and location for accuracy and ensure that you have typed the object name correctly, or remove this object from the selection.

System error 53 has occurred. The network path was not found.

Nguyên nhân chính của những lỗi này là gì

Điều này có thể xảy ra khi chúng ta dùng các công cụ trong bộ công cụ quản lý từ xa Microsoft Management Console (MMC) , chẳng hạn như:

• Certificates (Quản lý chứng thư số của máy ở xa)

• Computer Management (Quản trị Computer ở xa)

• Device Manager (Quản lý các thiết bị của máy ở xa)

• Disk Management (Quản lý đĩa và các phân vùng Logic trên đĩa cứng của máy ở xa)

• Event Viewer (Xem các nhật ký ghi lại sự kiện về hệ thống, ứng dụng, bảo mật..)

• Group Policy (Quản lý các chính sách áp đặt kên hệ thống các máy ở xa)

• Indexing Service (Quản lý dịch vụ lưu giữ thuộc tính file, phục vụ tìm file nhanh)

• Internet Protocol Security (Ipsec) Monitor (Quan sát từ xa hoạt động của IPSEC)

• IP Security Policy (Quản lý tính năng bảo mật đường truyền dùng IPSEC)

• Local Users and Groups (Quản lý từ xa các User và Group)

• Removable Storage Management (Quản lý các thiết bị lưu trữ gắn rời như USB..)

• Resultant Set of Policy (Tính năng này giúp Admin kiểm tra nhanh tác động của Policy lên một User cụ thể)

• Services (Quản lý các Dịch vụ của máy ở xa)

• Shared Folders (Quản lý các Folders được chia sẽ của máy ở xa)

• WMI Control (WMI- Windows Management Instrumentation, đây là công cụ giúp quan sát và điều khiển các thành phần của hệ thống hiệu quả hơn)

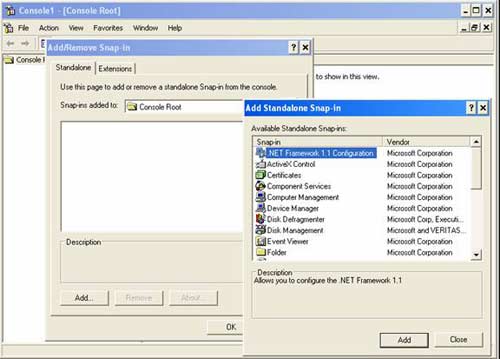

Để mở MMC và đưa toàn bộ công cụ (snap-in) chứa trong nó, tại Run các bạn đánh lệnh mmc, chọn File, chọn Add/Remove Snap-in.., chọn Add… và chọn một trong số các snap-in mà bạn muốn dùng để quản trị Computer của mình hay Computer ở xa.

Ngoài ra, lỗi này cũng thường xảy ra khi chúng ta quản lý máy tính ở xa dùng công cụ Net.exe hay truy cập đến máy tính ở xa dùng các hộp thoại (dialog boxes) như:

• Select Users, Computers, or Groups

• Find Users, Contacts, and Groups

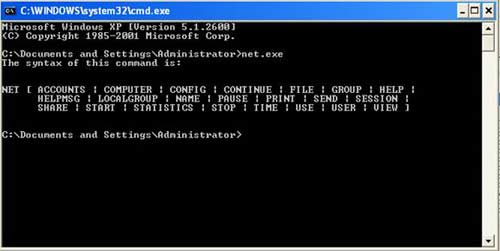

• Net.exe

Ví dụ về dùng Net.exe

Các bạn có thể tham khảo thêm về các lệnh Net thường đươc sử dụng tại đây.

Sở dĩ có các thông báo lỗi trên là do cấu hình mặc định của chương trình tường lửa (Windows Personal Firewall) trên Windows XP SP2 đã ngăn chặn (block) các lưu thông đi vào (incoming network traffic) khi chúng kết nối đến cổng 445 TCP (Transmission Control Protocol – TCP, port 445) của Computer mà chúng ta muốn quản trị từ xa. Các công cụ quản trị thường truy cập vào cổng này để quản lý máy ở xa và máy ở xa phải cho phép các lưu thông đầu vào (incoming network traffic) tại các cổng 445 giao thức TCP.

Cách giải quyết

Để giải quyết vấn đề này, có thể dùng một trong các cách thức sau.

Cách thức 1 và 2 sẽ mô tả “Làm thế nào để giải quyết vấn đề này trên mỗi Computer”, tức là giải quyết thủ công từng máy ở xa mà chúng ta muốn quản trị.

Còn cách thức 3 sẽ “Làm thế nào để dùng chính sách của Active Directory Domain đó là Group Policy để có thể giải quyết cho hàng loạt Computer hoạt động trong Domain của chúng ta”

Cách 1: Dùng lệnh Netsh

Tại máy ở xa (đang chạyWindows XP SP2), thực hiện lệnh netsh để cho phép lưu thông qua Windows Firewall trên TCP port 445.

Tại Run, điền cmd và sau đó click OK. Đánh lệnh sau và ENTER:

netsh firewall set portopening tcp 445 smb enable

Bạn sẽ nhận được thông báo sau: Ok.

Sau đó dùng lệnh Exit để thoát khỏi command prompt.

Và nếu phải thực hiện việc chạy lệnh này trên từng máy một trên toàn mạng có thể bạn sẽ mất thời gian. Có thể chạy lệnh netsh này từ một batch file hoặc từ một script để cải tiến tốc độ.

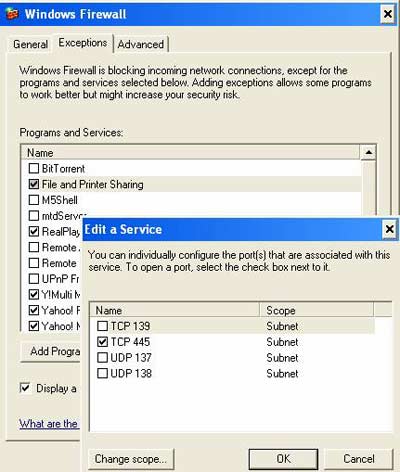

Cách 2: Dùng giao diện hướng dẫn người dùng (Graphical User Interface)

Tại máy ở xa Windows XP SP2 chỉnh sửa Windows Firewall để cho phép lưu thng6 đầu vào qua TCP port 445

1. Click Start, sau đó click Control Panel.

2. Click Security Center, click Windows Firewall.

3. Click vào Exceptions tab, click chọn vào hộp File and Printer Sharing (check box), sau đó click Edit.

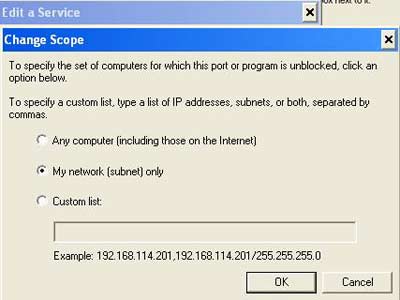

4. Click chọn TCP 445 trong hộp check box, click Change scope, và sau đó thực hiện một trong số các hành động sau:

• Click My network (subnet) only. Tức chỉ chấp nhận kết nối đầu vào từ các máy trong Mạng nội bộ

Hoặc

• Click Custom list, điền vào cụ thể địa chỉ IP cũa những máy được phép quản lý máy tính này từ xa.

Trong ví dụ này chúng ta chọn My network (subnet) only

Chú ý: Có lẽ chúng ta không nên chọn

• Any Computer (Including those on the Internet), vì lựa chọn này nguy hiểm khi Internet User có thể quản lý máy bạn từ xa.

5. Click OK 4 lần.

Cách 3: Dùng chính nhóm (Group Policy) để xác lập chính sách có tên là 'Allow Remote Administration Exception'

Chú ý các bước hướng dẫn sau, cho rằng tất cả các Computers mà chúng ta muốn quản lý thông qua chính sách này đều thuộc cùng OU (Organization Unit, đơn vị quản lý tập trung các Users, Groups, Computers, ví dụ như các đối tượng này nằm trong cùng một phòng ban nào đó trong tổ chức của chúng ta, chẳng hạn: “Tất cả các Computers của phòng Nhân sự")

Để hiểu thêm về Group Policy, có thể tham khảo tại Web site của Microsoft:

http://www.microsoft.com/windowsserver2003/technologies/management/grouppolicy/default.mspx

Những bước tiến hành cũng cho rằng Windows Firewall được cấu hình để dùng domain profile (Khi Domain User đăng nhập vào một Computer thuộc Domain, thì Domain sẽ tạo cho User này một môi trường làm việc tương ứng trong Domain này. Thông thường Firewall Profile trong Domain sẽ thông thoáng hơn so với quy định kiểm soát chặt chẽ của Firewall Profile trên Computer độc lập, vì trong môi trường Domain thì Domain Users thường dùng nhiều ứng dụng giao tiếp Mạng, và để có thể sử dụng chúng, Domain Profile áp đặt cho Firewall phải “cởi mở” hơn..)

Và trong tình huống này của chúng ta việc dùng domain profile là sự lựa chọn tiêu biểu. Vì chúng ta đang ở trong một môi trường chuẩn của một tổ chức, và các máy Clients, Servers đã được gia nhập vào Domain và chịu sự kiểm soát của Domain..

Để tìm hiểu thêm về Windows Firewall profiles và cách thức Windows làm thế nào chọn profile để tải, các bạn có thể tham khảo “Hướng dẫn triển khai các xác lập của Windows Firewall trên Microsoft Windows XP - Service Pack 2“ truy cập Web site của Microsoft.

Để cấu hình Group Policy cho phép quản trị từ xa (remote administration) các computers trong Mạng, tiến hành các bước sau. Tất cả các bước này đều được tiến hành trên máy chủ Domain Controller (máy chủ điều khiển hoạt động của Active Directory Domain)

1. Tạo một Group Policy Object (GPO) cho OU (organizational unit) nào hiện đang chứa các computers Windows XP SP2 mà chúng ta muốn áp đặt chính sách:

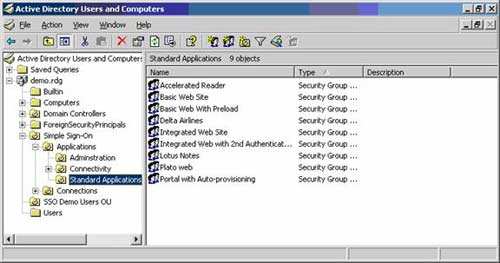

Minh họa sơ đồ tổ chức các OU trong một Domain

a. Log on vào domain controller. Dĩ nhiên là với đặc quyền Administrator của Domain hoặc Admin của OU này

b. Click Start, click Run, điền vào dsa.msc, sau đó click OK.

Giao diện quản trị Active Directory Domain, thông qua đây để tạo các GPO

c. Mở rộng Domain và, click phải vào OU đang cần tạo Group Policy, sau đó click Properties.

d. Click tab Group Policy và click New.

e. Điền vào tên của Group Policy object (ví dụ như: Allow Remote Management), sau đó ENTER.

f. Click Close.

2. Log on vào bất kỳ computer nào đang chạy Windows XP SP2 (hiện đang là thành viên của domain) với một tài khoản User thuộc một trong số các nhóm security groups sau:

• Domain Admins (Nhóm các Administrator của Domain hiện tại)

• Enterprise Admins (Nhóm các Administrator cấp cao nhất, toàn quyền kể cả Domain cha, domain con trong hệ thống cây Domain hay rừng Domain –Domain Tree/ Forest)

• Group Policy Creator Owners (Nhóm có đặc quyền được tạo ra các Group Policy Object –GPO)

3. Click Start, click Run, điền vào mmc, sau đó click OK.

4. Tại menu File, click Add/Remove Snap-in.

5. Trên tab Standalone, click Add.

6. Trong hộp thoại Add Standalone Snap-in, click Group Policy, sau đó click Add.

7. Trong hộp Select Group Policy Object, click Browse.

8. Click GPO mà chúng ta muốn cập nhật với xác lập mới cho Windows Firewall. Trong ví dụ này chúng ta chọn GPO có tên Allow Remote Management đã tạo ở bước 1. click OK, và sau đó click GPO trên.

9. Click OK, click tiếp Finish.

10. Click Close, và click OK.

11. Bên dưới Console Root, mở rộng GPO có tên Allow Remote Management đã chọn ở bước 8, mở rộng Computer Configuration, mở rộng Administrative Templates, mở rộng Network, mở rộng Network Connections, mở Windows Firewall, và click Domain Profile.

12. Ở bên khung phải, double-click Windows Firewall: Allow remote administration exception.

13. Click Enabled, và sau đó xác định phạm vi được phép quản trị trong hộp Allow unsolicited incoming messages from.

Ví dụ, để cho phép quản trị từ xa từ một địa chỉ IP xác định cụ thể nào đó, chúng ta sẽ điền IP address này vào hộp Allow unsolicited incoming messages from.

Để có thể cho phép không chỉ một địa chỉ IP, mà cả một Subnet quản trị từ xa Computer này, có thể điền địa chỉ của subnet theo định dạng CIDR (Classless Internet Domain Routing) . Ví dụ, chúng ta sẽ điền địa chỉ cho cả một subnet là 192.168.1.0/24, vùng địa chỉ này dùng Subnet mask 24 bit hay còn được viết đầy đủ 255.255.255.0, sẽ xác định tất cả các Computer có IP từ 192.168.1.1 đến 192.168.1.254 (tức chúng thuộc Mạng 192.168.1.0) được quản trị từ xa Computer này.

14. Click OK, và sau đó click Exit trên menu File.

Ho Viet Ha

Network Information Security Vietnam.

Email: Technicalsupport@Nis.com.vn

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài