Laptop càng nhỏ, nguy cơ cháy nổ càng cao

Việc tăng cường nhiều tính năng mới đồng thời thu nhỏ tối đa kích cỡ các loại sản phẩm công nghệ cao như điện thoại di động, máy nghe nhạc, máy ảnh... sẽ khiến nguy cơ cháy nổ của các sản phẩm này cũng cao hơn.

Việc tăng cường nhiều tính năng mới đồng thời thu nhỏ tối đa kích cỡ các loại sản phẩm công nghệ cao như điện thoại di động, máy nghe nhạc, máy ảnh... sẽ khiến nguy cơ cháy nổ của các sản phẩm này cũng cao hơn.Thêm chân cho Ipod

Từ nay, bạn có thể ung dung đi lang thang khắp nơi cùng những bản nhạc yêu thích phát ra từ loa Kenwood với chất lượng tuyệt vời và quên đi sợi tai nghe vướng víu mà lại không "đã".

Từ nay, bạn có thể ung dung đi lang thang khắp nơi cùng những bản nhạc yêu thích phát ra từ loa Kenwood với chất lượng tuyệt vời và quên đi sợi tai nghe vướng víu mà lại không "đã".Máy nghe nhạc màn hình rộng đầu tiên của Creative

Creative vừa đưa thêm một mẫu ZEN với màn hình rộng (16:9) vào danh sách sản phẩm của mình. Sau màn hình LCD, xu hướng màn hình rộng cũng xuất hiện trên máy nghe nhạc số với sản phẩm đầu tiên ZEN Vision W của Creative.

Creative vừa đưa thêm một mẫu ZEN với màn hình rộng (16:9) vào danh sách sản phẩm của mình. Sau màn hình LCD, xu hướng màn hình rộng cũng xuất hiện trên máy nghe nhạc số với sản phẩm đầu tiên ZEN Vision W của Creative.Một thành phần của Windows là virus?

eTrust Antivirus đã nhận diện chương trình Lsass.exe, một trong những thành phần không thể thiếu trong Windows như một chương trình ác ý. Công ty CA Inc. đã gặp phải một chuyện đau đầu khi vào tuần trước, chương trình chống virus eTrust Antivirus của họ vô tình đánh dấu một bộ phận của hệ điều hành Windows như một malware (phần mềm ác ý).

eTrust Antivirus đã nhận diện chương trình Lsass.exe, một trong những thành phần không thể thiếu trong Windows như một chương trình ác ý. Công ty CA Inc. đã gặp phải một chuyện đau đầu khi vào tuần trước, chương trình chống virus eTrust Antivirus của họ vô tình đánh dấu một bộ phận của hệ điều hành Windows như một malware (phần mềm ác ý).Tấn công phishing tăng mạnh

MessageLabs (www.messagelabs.com) vừa công bố báo cáo về các phần mềm nguy hiểm tháng 8-2006, theo đó, phishing sẽ tiếp tục tăng với mánh khóe tinh vi hơn, chủ yếu nhằm mục đích đánh cắp tài khoản, thông tin cá nhân và cả các sản phẩm trí tuệ.

MessageLabs (www.messagelabs.com) vừa công bố báo cáo về các phần mềm nguy hiểm tháng 8-2006, theo đó, phishing sẽ tiếp tục tăng với mánh khóe tinh vi hơn, chủ yếu nhằm mục đích đánh cắp tài khoản, thông tin cá nhân và cả các sản phẩm trí tuệ.

Khám phá Firefox

Nếu bạn đang dùng IE và đang nản lòng với tốc độ chậm chạp của nó, cùng việc không thể chặn những pop-up dễ ghét như WhenU cứ bật lên mỗi khi bạn lướt web... vậy, hãy nghĩ đến FF như một trình duyệt miễn phí thay thế tốt nhất của IE.

Nếu bạn đang dùng IE và đang nản lòng với tốc độ chậm chạp của nó, cùng việc không thể chặn những pop-up dễ ghét như WhenU cứ bật lên mỗi khi bạn lướt web... vậy, hãy nghĩ đến FF như một trình duyệt miễn phí thay thế tốt nhất của IE.Những keylogger... "tà đạo"

Trong kỳ cuối cùng của chủ đề keylogger này, chúng tôi xin trình bày điểm đặc trưng của một số chương trình keylogger thuộc dạng "tà đạo" tức các keylogger thuộc dạng nguy hiểm nhất hiện nay. Keylogger "tà đạo" được xem là bước phát triển tối cao của

Trong kỳ cuối cùng của chủ đề keylogger này, chúng tôi xin trình bày điểm đặc trưng của một số chương trình keylogger thuộc dạng "tà đạo" tức các keylogger thuộc dạng nguy hiểm nhất hiện nay. Keylogger "tà đạo" được xem là bước phát triển tối cao củaXuất hiện trojan giải mạo bản vá Windows

Websense vừa phát hành một bản tin cảnh báo người dùng về một chiến dịch lừa đảo giả mạo cung cấp bản vá lỗi cho Windows qua email mới được phát động trong tuần qua.

Websense vừa phát hành một bản tin cảnh báo người dùng về một chiến dịch lừa đảo giả mạo cung cấp bản vá lỗi cho Windows qua email mới được phát động trong tuần qua.Cảnh báo về sự gia tăng các vụ tấn công Windows

Các chuyên gia bảo mật vừa cảnh báo về sự gia tăng mạnh mẽ của các vụ tấn công nhằm vào các hệ thống PC chạy hệ điều hành Windows. Trong khi đó, Microsoft vẫn tỏ ra bình chân như vại.

Các chuyên gia bảo mật vừa cảnh báo về sự gia tăng mạnh mẽ của các vụ tấn công nhằm vào các hệ thống PC chạy hệ điều hành Windows. Trong khi đó, Microsoft vẫn tỏ ra bình chân như vại.Mỹ: 15 năm tù vì phát tán ảnh khiêu dâm trẻ em trên mạng

Toà án quận Maryland, Mỹ, vừa tuyên phạt Robert M.Carey, 52 tuổi, bản án 15 năm tù vì hành vi phát tán ảnh khiêu dâm trẻ em trong suốt 10 năm qua. Không chỉ phát tán ảnh khiêu dâm, Robert M.Carey còn thực hiện hành vi lạm dụng t

Toà án quận Maryland, Mỹ, vừa tuyên phạt Robert M.Carey, 52 tuổi, bản án 15 năm tù vì hành vi phát tán ảnh khiêu dâm trẻ em trong suốt 10 năm qua. Không chỉ phát tán ảnh khiêu dâm, Robert M.Carey còn thực hiện hành vi lạm dụng t

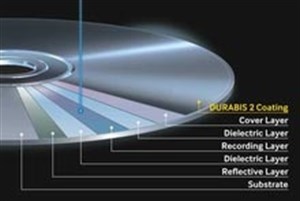

Ra mắt đĩa DVD Blu-ray dung lượng 200GB

Nhà sản xuất thiết bị lưu trữ số TDK tuyên bố đã sản xuất thành công loại đĩa DVD Blu-ray có dung lượng lưu trữ lên tới 200GB. Chiếc đĩa DVD Blu-ray 200GB mới có dung lượng gấp đôi chiếc đĩa DVD cùng loại hiện có của TDK - sản phẩm hiện tại có dung lượng 100GB – hay t

Nhà sản xuất thiết bị lưu trữ số TDK tuyên bố đã sản xuất thành công loại đĩa DVD Blu-ray có dung lượng lưu trữ lên tới 200GB. Chiếc đĩa DVD Blu-ray 200GB mới có dung lượng gấp đôi chiếc đĩa DVD cùng loại hiện có của TDK - sản phẩm hiện tại có dung lượng 100GB – hay tĐiện thoại VoIP mới: không cần PC lẫn Wi-Fi

Hôm qua, hãng điện tử Philips vừa công bố mẫu điện thoại không dây mới, cho phép người dùng tiến hành cuộc gọi VoIP của Skype mà không cần tới máy tính hay kết nối Wi-Fi. Là sản phẩm do Philips và Netgear hợp tác phát triển, VoIP841 được tải sẵn

Hôm qua, hãng điện tử Philips vừa công bố mẫu điện thoại không dây mới, cho phép người dùng tiến hành cuộc gọi VoIP của Skype mà không cần tới máy tính hay kết nối Wi-Fi. Là sản phẩm do Philips và Netgear hợp tác phát triển, VoIP841 được tải sẵnDRAM với khả năng lưu trữ gấp đôi

Micron cho biết module nhớ mới của họ được trang bị 72 đĩa DDR2 2 Gb nhưng được sắp xếp thành 36 đĩa đôi TwinDie 4 Gb. Công nghệ TwinDie sẽ giúp hạn chế và rút ngắn các tuyến truy cập tới chip, nhờ đó cho phép nhập/xuất dữ liệu trong bộ nhớ nhanh hơn.

Micron cho biết module nhớ mới của họ được trang bị 72 đĩa DDR2 2 Gb nhưng được sắp xếp thành 36 đĩa đôi TwinDie 4 Gb. Công nghệ TwinDie sẽ giúp hạn chế và rút ngắn các tuyến truy cập tới chip, nhờ đó cho phép nhập/xuất dữ liệu trong bộ nhớ nhanh hơn.Tiết kiệm điện cho máy tính

Máy tính và các thiết bị ngoại vi đi kèm cũng góp phần đáng kể trong hóa đơn tiền điện cao ngất hàng tháng. Trên thực tế, một máy tính (và màn hình) có thể tiêu tốn lượng điện năng xấp xỉ một chiếc tủ lạnh và đây có

Máy tính và các thiết bị ngoại vi đi kèm cũng góp phần đáng kể trong hóa đơn tiền điện cao ngất hàng tháng. Trên thực tế, một máy tính (và màn hình) có thể tiêu tốn lượng điện năng xấp xỉ một chiếc tủ lạnh và đây cóDùng VBA trong Excel để tạo và sửa chữa PivotTable

Chức năng PivotTable là chức năng mạnh của Excel, nó giúp bạn tổng kết số liệu nhanh một cách kinh ngạc. Chức năng này đầu tiên xuất hiện trong Excel 5. Tôi cho rằng các bạn đã làm quen với việc tạo và sửa chữa PivotTable bằng cách thủ công và bài viết này sẽ hướng dẫn dùng VBA để tạo và sửa chữa PivotTable một cách linh động.

Chức năng PivotTable là chức năng mạnh của Excel, nó giúp bạn tổng kết số liệu nhanh một cách kinh ngạc. Chức năng này đầu tiên xuất hiện trong Excel 5. Tôi cho rằng các bạn đã làm quen với việc tạo và sửa chữa PivotTable bằng cách thủ công và bài viết này sẽ hướng dẫn dùng VBA để tạo và sửa chữa PivotTable một cách linh động.

Trojan giả mạo thông báo bán hàng của Apple

Hãng bảo mật SophosLabs vừa cảnh báo về sự lây lan của một loại Trojan cổng sau có tên là Troj/Downdec-A. Trojan này lợi dụng một thông báo bán hàng của Apple (về iPod) để tấn công vào máy tính người dùng.

Hãng bảo mật SophosLabs vừa cảnh báo về sự lây lan của một loại Trojan cổng sau có tên là Troj/Downdec-A. Trojan này lợi dụng một thông báo bán hàng của Apple (về iPod) để tấn công vào máy tính người dùng.Microsoft ra mắt gói phần mềm bảo mật dành cho gia đình

Ngày 30/8, Microsoft đã cho công bố bản thử nghiệm (beta) của gói phần mềm bảo mật Windows Live oneCare Family Safety (WLOFS) nhằm bảo vệ cả gia đình khách hàng trước những hiểm hoạ Internet.

Ngày 30/8, Microsoft đã cho công bố bản thử nghiệm (beta) của gói phần mềm bảo mật Windows Live oneCare Family Safety (WLOFS) nhằm bảo vệ cả gia đình khách hàng trước những hiểm hoạ Internet.Công nghệ quản trị nhân lực giúp tăng doanh số tới 66%

Khảo sát gần đây của CedarCrestone (Mỹ) cho thấy những doanh nghiệp không ứng dụng các giải pháp về nhân lực chỉ đạt mức tăng doanh số 2%. Giới phân tích cũng khẳng định rằng các công nghệ quản trị con người mang lại kết quả rõ ràng từ hạ tầng cho đến thượng tầng.

Khảo sát gần đây của CedarCrestone (Mỹ) cho thấy những doanh nghiệp không ứng dụng các giải pháp về nhân lực chỉ đạt mức tăng doanh số 2%. Giới phân tích cũng khẳng định rằng các công nghệ quản trị con người mang lại kết quả rõ ràng từ hạ tầng cho đến thượng tầng.Dân chat lại lao đao vì virus 'nội' FunniYM

Chiều 31/8/2006, lại xuất hiện một virus "made in Việt Nam" mới phát tán qua YahooMessenger với tốc độ chóng mặt. Cho thấy công cụ chat trực tuyến phổ biến nhất thế giới này đã trở thành công cụ đắc lực cho kẻ xấu phát tán virus "nội" trong cộng đồng người dùng Việt N

Chiều 31/8/2006, lại xuất hiện một virus "made in Việt Nam" mới phát tán qua YahooMessenger với tốc độ chóng mặt. Cho thấy công cụ chat trực tuyến phổ biến nhất thế giới này đã trở thành công cụ đắc lực cho kẻ xấu phát tán virus "nội" trong cộng đồng người dùng Việt NNhìn lại vấn đề: Google vẫn là ông vua Ajax?

Google vốn giữ vị trí hàng đầu trong các ứng dụng sáng tạo trên nền Ajax nhưng những kẻ thách thức rất nhiều. Chúng tôi đã nghiên cứu 20 ứng dụng trực tuyến khác để so sánh với các sản phẩm của Google và tìm ra câu trả lời xác đáng nhất trong tình hình hiện nay.

Google vốn giữ vị trí hàng đầu trong các ứng dụng sáng tạo trên nền Ajax nhưng những kẻ thách thức rất nhiều. Chúng tôi đã nghiên cứu 20 ứng dụng trực tuyến khác để so sánh với các sản phẩm của Google và tìm ra câu trả lời xác đáng nhất trong tình hình hiện nay.

Dịch vụ âm nhạc của Microsoft bị hack

Microsoft thừa nhận hiện có một phần mềm có khả năng phá vỡ hàng rào bảo vệ bản quyền các tệp tin âm nhạc tải về từ dịch vụ âm nhạc trực tuyến của hãng tồn tại trên Internet.

Microsoft thừa nhận hiện có một phần mềm có khả năng phá vỡ hàng rào bảo vệ bản quyền các tệp tin âm nhạc tải về từ dịch vụ âm nhạc trực tuyến của hãng tồn tại trên Internet.Máy tính xách tay giá rẻ - Hy vọng cho trẻ nghèo

Chiếc máy tính xách tay màu sắc tươi tắn 2B1 The Children's Machine có thể sẽ được ghi nhận là một trong những phát minh đáng kể của thế kỷ 21. Sản phẩm của Hãng Đài Loan Quanta vừa được giới thiệu cho thấy nó ưu việt hơn cả những yêu cầu ban đầu.

Chiếc máy tính xách tay màu sắc tươi tắn 2B1 The Children's Machine có thể sẽ được ghi nhận là một trong những phát minh đáng kể của thế kỷ 21. Sản phẩm của Hãng Đài Loan Quanta vừa được giới thiệu cho thấy nó ưu việt hơn cả những yêu cầu ban đầu.Trung Quốc ráo riết đầu tư sản xuất màn hình LCD

Theo báo cáo của Hiệp hội ngành chế tạo bán dẫn toàn cầu SEMI, sản lượng các loại màn hình tinh thể lỏng của Trung Quốc sẽ tăng đột biến trong vài ba năm tới nhờ làn sóng xây dựng thêm nhà máy của các công ty trong nước và cá

Theo báo cáo của Hiệp hội ngành chế tạo bán dẫn toàn cầu SEMI, sản lượng các loại màn hình tinh thể lỏng của Trung Quốc sẽ tăng đột biến trong vài ba năm tới nhờ làn sóng xây dựng thêm nhà máy của các công ty trong nước và cáZcodec - Hiểm họa mới cho người dùng Net

Panda Software vừa thông báo nhận diện được một phần nguy hại mới của phần mềm mang tên Zcodec, “cải trang” như là một ứng dụng có thể cài đặt mã chuẩn video với nhiều loại định dạng multimedia khác nhau.

Panda Software vừa thông báo nhận diện được một phần nguy hại mới của phần mềm mang tên Zcodec, “cải trang” như là một ứng dụng có thể cài đặt mã chuẩn video với nhiều loại định dạng multimedia khác nhau.AOL 9.0 là "phần mềm xấu"!?

Hôm 28-8, Stopbadware.org, tổ chức bảo mật phi lợi nhuận do đại học Havard và Oxford đứng đầu được Google, Sun và Lenovo hỗ trợ, công bố AOL client là một phần mềm xấu (badware). Tổ chức này khuyến cáo người sử dụng không nên cà

Hôm 28-8, Stopbadware.org, tổ chức bảo mật phi lợi nhuận do đại học Havard và Oxford đứng đầu được Google, Sun và Lenovo hỗ trợ, công bố AOL client là một phần mềm xấu (badware). Tổ chức này khuyến cáo người sử dụng không nên cà

AT&T bị "đột nhập"

Hôm 29/8, tổ hợp truyền thông AT&T cho biết, các hacker đã đột nhập vào một trong những hệ thống máy tính của hãng và truy cập vào dữ liệu cá nhân của hàng ngàn khách hàng - những người sử dụng cửa hàng trực tuyến của AT&T.

Hôm 29/8, tổ hợp truyền thông AT&T cho biết, các hacker đã đột nhập vào một trong những hệ thống máy tính của hãng và truy cập vào dữ liệu cá nhân của hàng ngàn khách hàng - những người sử dụng cửa hàng trực tuyến của AT&T.Bom thư rác: Hiểm hoạ của doanh nghiệp nhỏ

Mới đây, các chuyên gia bảo mật đã cảnh báo người dùng và các doanh nghiệp nhỏ cần thận trọng và chuẩn bị sẵn sàng để đối mặt với những chiến dịch tấn công bom thư phức tạp và nguy hiểm hơn. Một minh chứng rõ ràng nhất trong thời gian vừa qua là trường hợp &

Mới đây, các chuyên gia bảo mật đã cảnh báo người dùng và các doanh nghiệp nhỏ cần thận trọng và chuẩn bị sẵn sàng để đối mặt với những chiến dịch tấn công bom thư phức tạp và nguy hiểm hơn. Một minh chứng rõ ràng nhất trong thời gian vừa qua là trường hợp &Pin bằng bạc giảm thiểu nguy cơ cháy nổ

Với việc hết Dell đến Apple thu hồi pin laptop mới đây vì nguy cơ cháy nổ, Zinc Matrix Power đã chọn được một thời điểm "đắc địa" để chào hàng sản phẩm. Zinc Matrix Power, một cái tên xa lạ trong làng công nghệ, tuyên bố chuẩn bị tung ra thị trường một loại pin sạc đư

Với việc hết Dell đến Apple thu hồi pin laptop mới đây vì nguy cơ cháy nổ, Zinc Matrix Power đã chọn được một thời điểm "đắc địa" để chào hàng sản phẩm. Zinc Matrix Power, một cái tên xa lạ trong làng công nghệ, tuyên bố chuẩn bị tung ra thị trường một loại pin sạc đưNhững keylogger “bá đạo”

Keylogger “bá đạo” là những keylogger có những đặc điểm sau: hiếm khi nào thể hiện tên của mình trong “Program Files”, không bao giờ đặt biểu tượng hoạt động của mình ở khay đồng hồ, không bao giờ để lại sự có mặt của mình

Keylogger “bá đạo” là những keylogger có những đặc điểm sau: hiếm khi nào thể hiện tên của mình trong “Program Files”, không bao giờ đặt biểu tượng hoạt động của mình ở khay đồng hồ, không bao giờ để lại sự có mặt của mình3 'đòn' hạ gục pop-up

Trong khi truy cập mạng, những trang web lạ tự nhiên hiện ra gây khá nhiều phiền toái, thậm chí ẩn chứa phần mềm gián điệp. Người dùng máy tính có thể áp dụng cách chặn ngay trong trình duyệt, dùng tool bar của Google, Yahoo, MSN... hay các chương t

Trong khi truy cập mạng, những trang web lạ tự nhiên hiện ra gây khá nhiều phiền toái, thậm chí ẩn chứa phần mềm gián điệp. Người dùng máy tính có thể áp dụng cách chặn ngay trong trình duyệt, dùng tool bar của Google, Yahoo, MSN... hay các chương t

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài