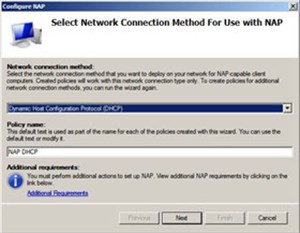

Sử dụng Group Policy Filtering để tạo chính sách thực thi DHCP cho NAP - Phần 2

Cách sử dụng NAP policy wizard để tự động tạo các chính sách Network, Health và Connection để kiểm soát mạng của bạn.

Cách sử dụng NAP policy wizard để tự động tạo các chính sách Network, Health và Connection để kiểm soát mạng của bạn.Thử sử dụng Windows Vista trực tuyến

Bạn không cần phải cài đặt Windows Vista mà hoàn toàn vẫn có thể dùng thử nó. Rất đơn giản chỉ cần kích vào đây; hãy thử sử dụng trực tuyến và khám phá những tính năng mới.

Bạn không cần phải cài đặt Windows Vista mà hoàn toàn vẫn có thể dùng thử nó. Rất đơn giản chỉ cần kích vào đây; hãy thử sử dụng trực tuyến và khám phá những tính năng mới.Pin laptop mau 'già' nếu dùng nhiều đồ chơi

Nhiều thiết bị gắn ngoài qua cổng USB dùng cho laptop hiện nay rất tiện dụng. Tuy nhiên, nếu quá lạm dụng những công cụ này, pin sẽ hao nhanh và tuổi thọ pin cũng sẽ giảm mạnh.

Nhiều thiết bị gắn ngoài qua cổng USB dùng cho laptop hiện nay rất tiện dụng. Tuy nhiên, nếu quá lạm dụng những công cụ này, pin sẽ hao nhanh và tuổi thọ pin cũng sẽ giảm mạnh.MS Access 2003 - Bài 18: Chương 5: Sắp xếp và lọc thông tin

Để bạn nhanh chóng áp dụng thông tin trong bảng và hiển thị nó theo cách có tổ chức hơn, Access cung cấp hai công cụ đặc biệt: sắp xếp và lọc.

Để bạn nhanh chóng áp dụng thông tin trong bảng và hiển thị nó theo cách có tổ chức hơn, Access cung cấp hai công cụ đặc biệt: sắp xếp và lọc.Yang Ying - Camera "âm dương" độc đáo

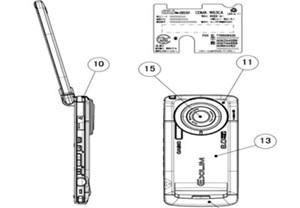

Yang Ying (âm dương) là sản phẩm được thiết kế đặc biệt để khi ghép hai nửa của máy vào ta sẽ có một chiếc camera hoàn chỉnh, tròn trịa.

Yang Ying (âm dương) là sản phẩm được thiết kế đặc biệt để khi ghép hai nửa của máy vào ta sẽ có một chiếc camera hoàn chỉnh, tròn trịa.

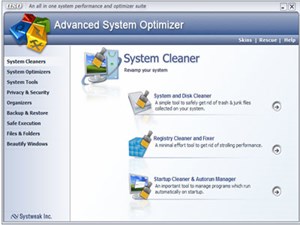

Advanced SyStem Optimizer: Tối ưu hóa hệ thống Windows

Advanced SyStem Optimizer (ASP) tập hợp tất cả những gì mà bạn cần để dọn dẹp, sửa chữa, tăng tốc hệ thống và làm đẹp Windows.

Advanced SyStem Optimizer (ASP) tập hợp tất cả những gì mà bạn cần để dọn dẹp, sửa chữa, tăng tốc hệ thống và làm đẹp Windows.Sạc pin bằng cách… rung đùi

Tin vui cho những tín đồ công nghệ di động là từ năm sau họ sẽ khỏi lo hết pin giữa chừng nhờ sản phẩm sạc pin theo mỗi cử động của cơ thể.

Tin vui cho những tín đồ công nghệ di động là từ năm sau họ sẽ khỏi lo hết pin giữa chừng nhờ sản phẩm sạc pin theo mỗi cử động của cơ thể.Cách lập pass mạng LAN như thế nào

Trong cơ quan mình có rất nhiều máy tính, để tiện cho công việc thì máy nào cũng phải sharing tài liệu cho nhau. Mình không muốn ai cũng có thể vào ổ đĩa của mình để xem tài liệu

Trong cơ quan mình có rất nhiều máy tính, để tiện cho công việc thì máy nào cũng phải sharing tài liệu cho nhau. Mình không muốn ai cũng có thể vào ổ đĩa của mình để xem tài liệuSamsung thách thức Apple với laptop “nhẹ hơn không khí”

Tại hội chợ thương mại IFA đang diễn ra tại Berlin, Đức, Samsung đã trình diễn chiếc máy tính xách tay X360 được hứa hẹn sẽ là đối thủ đáng gờm nhất của MacBook Air của Apple.

Tại hội chợ thương mại IFA đang diễn ra tại Berlin, Đức, Samsung đã trình diễn chiếc máy tính xách tay X360 được hứa hẹn sẽ là đối thủ đáng gờm nhất của MacBook Air của Apple.Samsung ra mắt 2 màn hình cao cấp

Hai mẫu màn hình mới Samsung T240HD và T260HD là những lựa chọn hoàn hảo cho bạn tận hưởng những cuốn phim hình ảnh HD.

Hai mẫu màn hình mới Samsung T240HD và T260HD là những lựa chọn hoàn hảo cho bạn tận hưởng những cuốn phim hình ảnh HD.

Những sai lầm ngớ ngẩn khi dùng laptop

Sau đây là những sai lầm ngớ ngẩn nhất mà chúng ta hay mắc phải khi dùng laptop. Hãy tiết kiệm bằng cách bảo vệ cho laptop của mình.

Sau đây là những sai lầm ngớ ngẩn nhất mà chúng ta hay mắc phải khi dùng laptop. Hãy tiết kiệm bằng cách bảo vệ cho laptop của mình."Cái nháy mắt" của SKY

Hôm nay (29/8), mẫu di động IM-S370 của hãng Sky sẽ được tung ra thị trường Hàn Quốc qua hãng di động SK Telecom.

Hôm nay (29/8), mẫu di động IM-S370 của hãng Sky sẽ được tung ra thị trường Hàn Quốc qua hãng di động SK Telecom.GroupWise sang Exchange 2007 – Khả năng cộng tác và chuyển đổi (Phần 8)

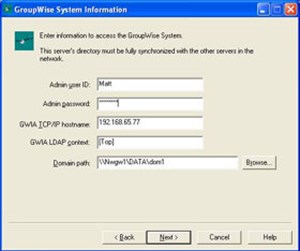

Trong phần tiếp theo nàychúng tôi sẽ giới thiệu đến một chuyển đổi thực sự bằng cách sử dụng các công cụ Quest.

Trong phần tiếp theo nàychúng tôi sẽ giới thiệu đến một chuyển đổi thực sự bằng cách sử dụng các công cụ Quest.JVC NX-BD3 - Đầu đĩa Blu-ray đầu tiên tương thích chuẩn DLNA

Sự ra mắt mới nhất của JVC chính là đầu đĩa Blu-ray NX-BD3 - một thiết bị giải trí hỗ trợ hệ thống loa ngoài 2.1 và tương thích chuẩn DLNA (Digital Living Network Alliance).

Sự ra mắt mới nhất của JVC chính là đầu đĩa Blu-ray NX-BD3 - một thiết bị giải trí hỗ trợ hệ thống loa ngoài 2.1 và tương thích chuẩn DLNA (Digital Living Network Alliance).Rokr EM30 ‘người em kém tài’ của E8

Motorola EM30 có thiết kế không khác gì Rokr E8 ra mắt cách đây vài tháng, tuy nhiên, máy có ít tính năng hơn như bộ nhớ bé, màn hình phân giải thấp.

Motorola EM30 có thiết kế không khác gì Rokr E8 ra mắt cách đây vài tháng, tuy nhiên, máy có ít tính năng hơn như bộ nhớ bé, màn hình phân giải thấp.

98% website thương mại điện tử phạm luật

Theo khảo sát mới nhất của Bộ Công thương, 98% các trang Web thương mại điện tử vi phạm quy định trong Thông tư 09/2008/TT-BCT.

Theo khảo sát mới nhất của Bộ Công thương, 98% các trang Web thương mại điện tử vi phạm quy định trong Thông tư 09/2008/TT-BCT.Cấu hình chính thức cho PSP-3000

PSP-3000 sẽ có mặt ở châu Âu ngày 15/10 tới đây với giá khoảng 199 Euro (tương đương 250 USD).

PSP-3000 sẽ có mặt ở châu Âu ngày 15/10 tới đây với giá khoảng 199 Euro (tương đương 250 USD).Mẹo vặt tăng tốc PC

Mệt mỏi với tốc độ rùa của máy tính khi lướt Web hay soạn thảo văn bản, đây là những mẹo vặt đơn giản tăng tốc cho PC.

Mệt mỏi với tốc độ rùa của máy tính khi lướt Web hay soạn thảo văn bản, đây là những mẹo vặt đơn giản tăng tốc cho PC.“Cây đại thụ” của ngành phần mềm Ấn Độ

Sự nghiệp của Subramanian Ramadorai tại Tata Consultancy Services đi cùng với sự phát triển của ngành công nghiệp phần mềm Ấn Độ.

Sự nghiệp của Subramanian Ramadorai tại Tata Consultancy Services đi cùng với sự phát triển của ngành công nghiệp phần mềm Ấn Độ.Tổng quan về Internet Explorer 8

Chúng ta hãy xem xét những gì Microsoft đã thực hiện để hỗ trợ web và làm cho Internet Explorer 8 trở thành trình duyệt tốt nhất.

Chúng ta hãy xem xét những gì Microsoft đã thực hiện để hỗ trợ web và làm cho Internet Explorer 8 trở thành trình duyệt tốt nhất.

Ổ cứng nhỏ bằng thẻ tín dụng

Hãng điện tử Samsung ra mắt mẫu ổ đĩa cứng Q Black chỉ có kích cỡ bằng một tấm thẻ tín dụng, giá đắt nhất khoảng 300 USD.

Hãng điện tử Samsung ra mắt mẫu ổ đĩa cứng Q Black chỉ có kích cỡ bằng một tấm thẻ tín dụng, giá đắt nhất khoảng 300 USD.88% admin thừa nhận sẽ đánh cắp dữ liệu nếu bị sa thải

Kết quả một cuộc khảo sát 300 quản trị mạng (admin) cho thấy 88% đã thừa nhận họ sẽ đánh cắp dữ liệu của công ty nếu bị sa thải.

Kết quả một cuộc khảo sát 300 quản trị mạng (admin) cho thấy 88% đã thừa nhận họ sẽ đánh cắp dữ liệu của công ty nếu bị sa thải.Tiêu chí hướng đến trở thành hacker mũ trắng?

Xin kính gửi admin của web quảng trị mạng có thể em chỉ là một thàng nhóc đối với các anh, các chú, các bác em biết có thể em chưa biết gì về 1 chữ hack mà em đã giám mạnh miệng hỏi hack như thế nào và làm sao để hack và mong chỉ giáo thêm

Xin kính gửi admin của web quảng trị mạng có thể em chỉ là một thàng nhóc đối với các anh, các chú, các bác em biết có thể em chưa biết gì về 1 chữ hack mà em đã giám mạnh miệng hỏi hack như thế nào và làm sao để hack và mong chỉ giáo thêm7 điều cần biết trước khi mua notebook mini

Đơn giản và rẻ. Tiện dụng và nhỏ nhắn. Notebook mini – một dòng mới trong các sản phẩm laptop, chúng được thiết kế để dành cho học sinh, sinh viên

Đơn giản và rẻ. Tiện dụng và nhỏ nhắn. Notebook mini – một dòng mới trong các sản phẩm laptop, chúng được thiết kế để dành cho học sinh, sinh viênInternet Explorer 8 Beta 2 chính thức xuất hiện

Cuối cùng hôm nay (28-8), Microsoft cũng đã chính thức phát hành phiên bản Beta 2 của trình duyệt Internet Explorer 8 hỗ trợ tiếng Anh, Đức, Nhật và tiếng Trung.

Cuối cùng hôm nay (28-8), Microsoft cũng đã chính thức phát hành phiên bản Beta 2 của trình duyệt Internet Explorer 8 hỗ trợ tiếng Anh, Đức, Nhật và tiếng Trung.

Samsung ra mắt ba mẫu ổ cứng SSD mới

Nhu cầu tiêu thụ máy tính giá rẻ ngày càng tăng cao đã kéo theo hàng loạt các nhà sản xuất linh kiện máy tính tìm cách tung ra các sản phẩm giá rẻ

Nhu cầu tiêu thụ máy tính giá rẻ ngày càng tăng cao đã kéo theo hàng loạt các nhà sản xuất linh kiện máy tính tìm cách tung ra các sản phẩm giá rẻVỏ iPhone “kim cương” chỉ 23 USD

Bộ sưu tập vỏ iPhone Diamond "kim cương" chất liệu 100% bằng silicon tôn thêm vẻ sành điệu của iPhone 3G.

Bộ sưu tập vỏ iPhone Diamond "kim cương" chất liệu 100% bằng silicon tôn thêm vẻ sành điệu của iPhone 3G.Sẽ có ĐTDĐ Casio 8 "chấm"

"Ông lớn" máy ảnh số Casio nhảy sang thị trường điện thoại di động với Casio Exilim W63CA, sẽ là "dế" camera 8 megapixel mỏng nhất thế giới.

"Ông lớn" máy ảnh số Casio nhảy sang thị trường điện thoại di động với Casio Exilim W63CA, sẽ là "dế" camera 8 megapixel mỏng nhất thế giới.Mã hóa dữ liệu từ tiện ích Windows

Mã hóa dữ liệu trên máy tính sẽ giúp bảo vệ được dữ liệu của bạn một cách hiệu quả. Nếu không thích cài đặt thêm chương trình bạn có thể sử dụng tiện ích mã hóa Windows.

Mã hóa dữ liệu trên máy tính sẽ giúp bảo vệ được dữ liệu của bạn một cách hiệu quả. Nếu không thích cài đặt thêm chương trình bạn có thể sử dụng tiện ích mã hóa Windows.5 điều thú vị chưa biết về Nokia Tube

Nokia không phải là người tiên phong trên thị trường điện thoại cảm ứng nhưng sẽ là hãng “bình dân hóa” công nghệ thời thượng này.

Nokia không phải là người tiên phong trên thị trường điện thoại cảm ứng nhưng sẽ là hãng “bình dân hóa” công nghệ thời thượng này.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài