-

File hệ thống có thể coi là 1 trong các lớp bên dưới hệ điều hành mà nhiều lúc người sử dụng chúng ta không hề nghĩ tới, trừ trường hợp phải đối mặt với rất nhiều tùy chọn về file system trong Linux. Trong bài viết dưới đây, chúng tôi sẽ giới thiệu với các bạn một số điểm cơ bản để hiểu rõ và nắm bắt kiến thức nhằm lựa chọn file system phù hợp với hệ thống...

-

Trong bài này chúng tôi sẽ giới thiệu về Networking & Sharing Center trong Windows 2008 và Vista, cách sử dụng nó cũng như cách khai thác các tùy chọn khác trong nhiệm vụ admin.

-

Vì nhiều lý do bạn có thể bị mất mật khẩu của tài khoản đăng nhập vào windows (do quên mất, do bị thay đổi ngoài ý muốn), bạn phải làm gì? Nếu tài khoản quên mật khẩu là Administrator thì cách tháo gỡ phức tạp hơn. Bạn sử dụng công cụ Offline NT Pas

-

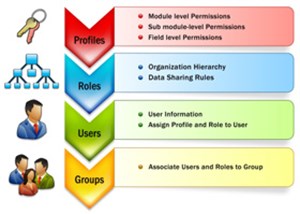

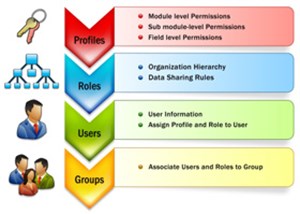

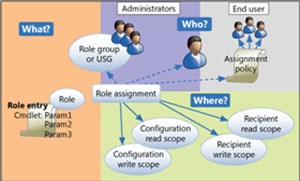

Microsoft Exchange Server 2010 đã được cải tiến và tích hợp thêm chức năng phân quyền Role Based Access Control – RBAC mới, và mô hình này đã cung cấp cho người dùng nhiều cách hơn trong việc giám sát, khởi tạo cũng như gán quyền tới các tài khoản quản trị khác nhau.

-

Mặc dùng chúng ta đã khá quen với các khái niệm và thuật ngữ có liên quan đến Network Access Protection (NAP) của Microsoft và các công nghệ NAC của Cisco nhưng chúng ta vẫn phải xem xét đến tính năng Network Policy Server mới của Windows Server 2008. Sự quan tâm của chúng tôi Windows 2008 Network Policy Server (NPS) là có thể sử dụng RADIUS t

-

Khi gặp trường hợp cần phải thiết lập nhiều mức phân quyền hơn so với Predefined Role Groups có thể hỗ trợ thì đây là thời điểm chúng ta nên sử dụng Exchange Management Shell để xử lý.

-

Trong bài viết dưới dây, chúng tôi sẽ giới thiệu với các bạn một số đặc điểm, cách triển khai và áp dụng nền tảng công nghệ Intel Platform Administration Technology – IPAT.

-

Trong Windows Server 2008 R2 có một tính năng khá mạnh trong việc khôi phục các đối tượng từ Active Directory đó là Active Directory Recycle Bin.

-

Khi thực hiện một hành động tìm kiếm dựa trên kết nối SSL, truy vấn và lưu lượng tìm kiếm sẽ được mã hóa để chúng không thể bị đọc trộm bởi một đối tượng trung gian nào đó.

-

Tìm hiểu về các Configuration Pass này là một vấn đề rất quan trọng vì nhiều thành phần file answer có thể được bổ sung vào nhiều configuration pass.

-

Bill Gates từng đánh giá Jobs là một gã chẳng có một khái niệm nào dù nhỏ nhất về lĩnh vực thiết kế phần mềm và chỉ là người bán hàng giỏi. Tuy vậy, Gates cũng thừa nhận Steve Jobs sỡ hữu một trực giác bẩm sinh và gu thẩm mỹ tuyệt vời.

-

Chúng tôi đã giới thiệu với các bạn một số đặc điểm cơ bản về công nghệ quản lý hệ thống từ xa của Intel - Intel Platform Administration Technology hay còn gọi tắt là IPAT. Tiếp theo là những thao tác cần thiết để xây dựng 1 hệ thống hoàn chỉnh dựa trên nền tảng IPAT này.

-

Ở chế độ mặc định, mỗi khi bạn tải bất kỳ file nào từ Internet về máy tính qua trình duyệt, hệ điều hành Windows sẽ lưu ý rằng file đó chứa các thành phần có thể gây hại cho hệ thống. Và khi chúng ta mở file đó, phụ thuộc vào từng định dạng riêng, Windows sẽ tiếp tục hiển thị bảng thông báo người dùng có chắc chắn muốn kích hoạt file đó hay

-

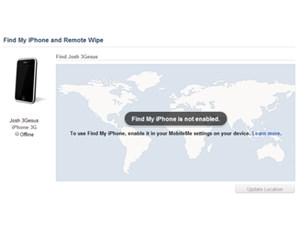

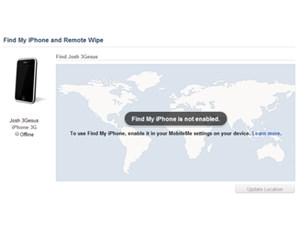

Blogger HappyWaffle (tên thật là Kevin) đã sử dụng dịch vụ MobileMe của Apple để truy tìm "con dế" iPhone mà anh đánh mất tại một quầy bar hồi cuối tuần.

-

Mạng không dây là một trong những phương thức kết nối hữu hiệu và phổ biến ở các khu vực công cộng có đông người như thư viện, trường học, sân bay, khách sạn, quán cafe…

-

Các đối thủ đang tìm cách hạn chế sự phổ biến của máy tính bảng iPad vừa được Apple tung ra hồi đầu tháng

-

Trong bối cảnh thị trường hạn chế, các DN cung cấp dịch vụ chứng thực chữ ký số công cộng (gọi tắt là CA) luôn canh cánh nỗi lo sinh tồn. Nhiều trăn trở vừa được các CA chia sẻ với Bộ TT&TT trong cuộc họp mới đây.

-

Mới đây, Nikon vừa giới thiệu đến công chúng chiếc ống kính 300mm f/4 mới được mệnh danh là chiếc 300 nhẹ và gọn nhất thế giới. Vậy phép màu nào đã khiến chiếc ống kính mới này mang nhiều lợi thế như vậy?

-

Có bao giờ bạn tự hỏi làm thế nào những dịch vụ web tìm kiếm như Google, MSN, Yahoo... có thể tìm ra các trang web ứng với từ khóa mà bạn chọn trong vô vàn trang web trên Internet chỉ trong tíc tắc không? Thực tế, việc tìm kiếm diễn ra nhanh

-

Từ ngày 26-27/9, bốn doanh nghiệp của Pháp chuyên hoạt động trong lĩnh vực công nghệ thông tin và truyền thông mới sẽ tới Hà Nội với mong muốn phát triển kinh doanh và hợp tác với doanh nghiệp Việt Nam.

-

Giới hacker vừa phá bỏ được cơ chế bảo vệ (crack) trong chức năng tìm kiếm ẩn các loại phần mềm độc hại (malware) của Google, từng chỉ dành riêng cho các hãng bảo mật và phòng chống virus.

-

Trong số hàng tỉ những kết quả tìm kiếm trả về hàng ngày thì mức độ an toàn của chúng là bao nhiêu, và đâu là công cụ tìm kiếm an toàn hơn trong một loạt các "search engine" hiện nay? Hãy xem qua báo cáo của McAfee...

Người dùng có thể sử dụng một hoặc nhiều công cụ có trong bài viết này để thu gọn Inbox của mình cũng như giúp nó dễ dàng tìm kiếm thông tin bạn cần.

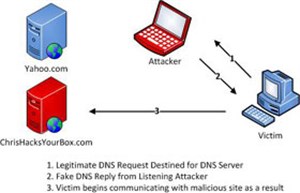

Người dùng có thể sử dụng một hoặc nhiều công cụ có trong bài viết này để thu gọn Inbox của mình cũng như giúp nó dễ dàng tìm kiếm thông tin bạn cần. Trong phần đầu của loạt bài này, chúng tôi đã giới thiệu cho các bạn về truyền thông ARP và ARP cache của một thiết bị có thể bị giả mạo như thế nào để redirect lưu lượng mạng của các máy tính qua một máy khác với ý mục đích xấu.

Trong phần đầu của loạt bài này, chúng tôi đã giới thiệu cho các bạn về truyền thông ARP và ARP cache của một thiết bị có thể bị giả mạo như thế nào để redirect lưu lượng mạng của các máy tính qua một máy khác với ý mục đích xấu. File hệ thống có thể coi là 1 trong các lớp bên dưới hệ điều hành mà nhiều lúc người sử dụng chúng ta không hề nghĩ tới, trừ trường hợp phải đối mặt với rất nhiều tùy chọn về file system trong Linux. Trong bài viết dưới đây, chúng tôi sẽ giới thiệu với các bạn một số điểm cơ bản để hiểu rõ và nắm bắt kiến thức nhằm lựa chọn file system phù hợp với hệ thống...

File hệ thống có thể coi là 1 trong các lớp bên dưới hệ điều hành mà nhiều lúc người sử dụng chúng ta không hề nghĩ tới, trừ trường hợp phải đối mặt với rất nhiều tùy chọn về file system trong Linux. Trong bài viết dưới đây, chúng tôi sẽ giới thiệu với các bạn một số điểm cơ bản để hiểu rõ và nắm bắt kiến thức nhằm lựa chọn file system phù hợp với hệ thống... Trong bài này chúng tôi sẽ giới thiệu về Networking & Sharing Center trong Windows 2008 và Vista, cách sử dụng nó cũng như cách khai thác các tùy chọn khác trong nhiệm vụ admin.

Trong bài này chúng tôi sẽ giới thiệu về Networking & Sharing Center trong Windows 2008 và Vista, cách sử dụng nó cũng như cách khai thác các tùy chọn khác trong nhiệm vụ admin. Vì nhiều lý do bạn có thể bị mất mật khẩu của tài khoản đăng nhập vào windows (do quên mất, do bị thay đổi ngoài ý muốn), bạn phải làm gì? Nếu tài khoản quên mật khẩu là Administrator thì cách tháo gỡ phức tạp hơn. Bạn sử dụng công cụ Offline NT Pas

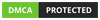

Vì nhiều lý do bạn có thể bị mất mật khẩu của tài khoản đăng nhập vào windows (do quên mất, do bị thay đổi ngoài ý muốn), bạn phải làm gì? Nếu tài khoản quên mật khẩu là Administrator thì cách tháo gỡ phức tạp hơn. Bạn sử dụng công cụ Offline NT Pas Microsoft Exchange Server 2010 đã được cải tiến và tích hợp thêm chức năng phân quyền Role Based Access Control – RBAC mới, và mô hình này đã cung cấp cho người dùng nhiều cách hơn trong việc giám sát, khởi tạo cũng như gán quyền tới các tài khoản quản trị khác nhau.

Microsoft Exchange Server 2010 đã được cải tiến và tích hợp thêm chức năng phân quyền Role Based Access Control – RBAC mới, và mô hình này đã cung cấp cho người dùng nhiều cách hơn trong việc giám sát, khởi tạo cũng như gán quyền tới các tài khoản quản trị khác nhau. Mặc dùng chúng ta đã khá quen với các khái niệm và thuật ngữ có liên quan đến Network Access Protection (NAP) của Microsoft và các công nghệ NAC của Cisco nhưng chúng ta vẫn phải xem xét đến tính năng Network Policy Server mới của Windows Server 2008. Sự quan tâm của chúng tôi Windows 2008 Network Policy Server (NPS) là có thể sử dụng RADIUS t

Mặc dùng chúng ta đã khá quen với các khái niệm và thuật ngữ có liên quan đến Network Access Protection (NAP) của Microsoft và các công nghệ NAC của Cisco nhưng chúng ta vẫn phải xem xét đến tính năng Network Policy Server mới của Windows Server 2008. Sự quan tâm của chúng tôi Windows 2008 Network Policy Server (NPS) là có thể sử dụng RADIUS t Khi gặp trường hợp cần phải thiết lập nhiều mức phân quyền hơn so với Predefined Role Groups có thể hỗ trợ thì đây là thời điểm chúng ta nên sử dụng Exchange Management Shell để xử lý.

Khi gặp trường hợp cần phải thiết lập nhiều mức phân quyền hơn so với Predefined Role Groups có thể hỗ trợ thì đây là thời điểm chúng ta nên sử dụng Exchange Management Shell để xử lý. Trong bài viết dưới dây, chúng tôi sẽ giới thiệu với các bạn một số đặc điểm, cách triển khai và áp dụng nền tảng công nghệ Intel Platform Administration Technology – IPAT.

Trong bài viết dưới dây, chúng tôi sẽ giới thiệu với các bạn một số đặc điểm, cách triển khai và áp dụng nền tảng công nghệ Intel Platform Administration Technology – IPAT. Trong Windows Server 2008 R2 có một tính năng khá mạnh trong việc khôi phục các đối tượng từ Active Directory đó là Active Directory Recycle Bin.

Trong Windows Server 2008 R2 có một tính năng khá mạnh trong việc khôi phục các đối tượng từ Active Directory đó là Active Directory Recycle Bin. Khi thực hiện một hành động tìm kiếm dựa trên kết nối SSL, truy vấn và lưu lượng tìm kiếm sẽ được mã hóa để chúng không thể bị đọc trộm bởi một đối tượng trung gian nào đó.

Khi thực hiện một hành động tìm kiếm dựa trên kết nối SSL, truy vấn và lưu lượng tìm kiếm sẽ được mã hóa để chúng không thể bị đọc trộm bởi một đối tượng trung gian nào đó. Tìm hiểu về các Configuration Pass này là một vấn đề rất quan trọng vì nhiều thành phần file answer có thể được bổ sung vào nhiều configuration pass.

Tìm hiểu về các Configuration Pass này là một vấn đề rất quan trọng vì nhiều thành phần file answer có thể được bổ sung vào nhiều configuration pass. Bill Gates từng đánh giá Jobs là một gã chẳng có một khái niệm nào dù nhỏ nhất về lĩnh vực thiết kế phần mềm và chỉ là người bán hàng giỏi. Tuy vậy, Gates cũng thừa nhận Steve Jobs sỡ hữu một trực giác bẩm sinh và gu thẩm mỹ tuyệt vời.

Bill Gates từng đánh giá Jobs là một gã chẳng có một khái niệm nào dù nhỏ nhất về lĩnh vực thiết kế phần mềm và chỉ là người bán hàng giỏi. Tuy vậy, Gates cũng thừa nhận Steve Jobs sỡ hữu một trực giác bẩm sinh và gu thẩm mỹ tuyệt vời. Chúng tôi đã giới thiệu với các bạn một số đặc điểm cơ bản về công nghệ quản lý hệ thống từ xa của Intel - Intel Platform Administration Technology hay còn gọi tắt là IPAT. Tiếp theo là những thao tác cần thiết để xây dựng 1 hệ thống hoàn chỉnh dựa trên nền tảng IPAT này.

Chúng tôi đã giới thiệu với các bạn một số đặc điểm cơ bản về công nghệ quản lý hệ thống từ xa của Intel - Intel Platform Administration Technology hay còn gọi tắt là IPAT. Tiếp theo là những thao tác cần thiết để xây dựng 1 hệ thống hoàn chỉnh dựa trên nền tảng IPAT này. Ở chế độ mặc định, mỗi khi bạn tải bất kỳ file nào từ Internet về máy tính qua trình duyệt, hệ điều hành Windows sẽ lưu ý rằng file đó chứa các thành phần có thể gây hại cho hệ thống. Và khi chúng ta mở file đó, phụ thuộc vào từng định dạng riêng, Windows sẽ tiếp tục hiển thị bảng thông báo người dùng có chắc chắn muốn kích hoạt file đó hay

Ở chế độ mặc định, mỗi khi bạn tải bất kỳ file nào từ Internet về máy tính qua trình duyệt, hệ điều hành Windows sẽ lưu ý rằng file đó chứa các thành phần có thể gây hại cho hệ thống. Và khi chúng ta mở file đó, phụ thuộc vào từng định dạng riêng, Windows sẽ tiếp tục hiển thị bảng thông báo người dùng có chắc chắn muốn kích hoạt file đó hay Blogger HappyWaffle (tên thật là Kevin) đã sử dụng dịch vụ MobileMe của Apple để truy tìm "con dế" iPhone mà anh đánh mất tại một quầy bar hồi cuối tuần.

Blogger HappyWaffle (tên thật là Kevin) đã sử dụng dịch vụ MobileMe của Apple để truy tìm "con dế" iPhone mà anh đánh mất tại một quầy bar hồi cuối tuần. Mạng không dây là một trong những phương thức kết nối hữu hiệu và phổ biến ở các khu vực công cộng có đông người như thư viện, trường học, sân bay, khách sạn, quán cafe…

Mạng không dây là một trong những phương thức kết nối hữu hiệu và phổ biến ở các khu vực công cộng có đông người như thư viện, trường học, sân bay, khách sạn, quán cafe… Các đối thủ đang tìm cách hạn chế sự phổ biến của máy tính bảng iPad vừa được Apple tung ra hồi đầu tháng

Các đối thủ đang tìm cách hạn chế sự phổ biến của máy tính bảng iPad vừa được Apple tung ra hồi đầu tháng Trong bối cảnh thị trường hạn chế, các DN cung cấp dịch vụ chứng thực chữ ký số công cộng (gọi tắt là CA) luôn canh cánh nỗi lo sinh tồn. Nhiều trăn trở vừa được các CA chia sẻ với Bộ TT&TT trong cuộc họp mới đây.

Trong bối cảnh thị trường hạn chế, các DN cung cấp dịch vụ chứng thực chữ ký số công cộng (gọi tắt là CA) luôn canh cánh nỗi lo sinh tồn. Nhiều trăn trở vừa được các CA chia sẻ với Bộ TT&TT trong cuộc họp mới đây. Mới đây, Nikon vừa giới thiệu đến công chúng chiếc ống kính 300mm f/4 mới được mệnh danh là chiếc 300 nhẹ và gọn nhất thế giới. Vậy phép màu nào đã khiến chiếc ống kính mới này mang nhiều lợi thế như vậy?

Mới đây, Nikon vừa giới thiệu đến công chúng chiếc ống kính 300mm f/4 mới được mệnh danh là chiếc 300 nhẹ và gọn nhất thế giới. Vậy phép màu nào đã khiến chiếc ống kính mới này mang nhiều lợi thế như vậy? Có bao giờ bạn tự hỏi làm thế nào những dịch vụ web tìm kiếm như Google, MSN, Yahoo... có thể tìm ra các trang web ứng với từ khóa mà bạn chọn trong vô vàn trang web trên Internet chỉ trong tíc tắc không? Thực tế, việc tìm kiếm diễn ra nhanh

Có bao giờ bạn tự hỏi làm thế nào những dịch vụ web tìm kiếm như Google, MSN, Yahoo... có thể tìm ra các trang web ứng với từ khóa mà bạn chọn trong vô vàn trang web trên Internet chỉ trong tíc tắc không? Thực tế, việc tìm kiếm diễn ra nhanh Từ ngày 26-27/9, bốn doanh nghiệp của Pháp chuyên hoạt động trong lĩnh vực công nghệ thông tin và truyền thông mới sẽ tới Hà Nội với mong muốn phát triển kinh doanh và hợp tác với doanh nghiệp Việt Nam.

Từ ngày 26-27/9, bốn doanh nghiệp của Pháp chuyên hoạt động trong lĩnh vực công nghệ thông tin và truyền thông mới sẽ tới Hà Nội với mong muốn phát triển kinh doanh và hợp tác với doanh nghiệp Việt Nam. Giới hacker vừa phá bỏ được cơ chế bảo vệ (crack) trong chức năng tìm kiếm ẩn các loại phần mềm độc hại (malware) của Google, từng chỉ dành riêng cho các hãng bảo mật và phòng chống virus.

Giới hacker vừa phá bỏ được cơ chế bảo vệ (crack) trong chức năng tìm kiếm ẩn các loại phần mềm độc hại (malware) của Google, từng chỉ dành riêng cho các hãng bảo mật và phòng chống virus. Trong số hàng tỉ những kết quả tìm kiếm trả về hàng ngày thì mức độ an toàn của chúng là bao nhiêu, và đâu là công cụ tìm kiếm an toàn hơn trong một loạt các "search engine" hiện nay? Hãy xem qua báo cáo của McAfee...

Trong số hàng tỉ những kết quả tìm kiếm trả về hàng ngày thì mức độ an toàn của chúng là bao nhiêu, và đâu là công cụ tìm kiếm an toàn hơn trong một loạt các "search engine" hiện nay? Hãy xem qua báo cáo của McAfee... Công nghệ

Công nghệ  Học CNTT

Học CNTT  Tiện ích

Tiện ích  Khoa học

Khoa học  Cuộc sống

Cuộc sống  Làng Công nghệ

Làng Công nghệ

Công nghệ

Công nghệ  Ứng dụng

Ứng dụng  Hệ thống

Hệ thống  Game - Trò chơi

Game - Trò chơi  iPhone

iPhone  Android

Android  Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Học CNTT

Học CNTT  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Download

Download  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Tiện ích

Tiện ích  Khoa học

Khoa học  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Làng Công nghệ

Làng Công nghệ  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài