Vụ đại rò rỉ thông tin từ WikiLeaks mới đây cho thấy những khối lượng khổng lồ dữ liệu có thể bị đánh cắp như thế nào nhờ công nghệ hiện đại. Việc ngăn chặn đánh cắp và truy cập trái phép vào dữ liệu trở thành nhiệm vụ tầm cỡ quốc gia…

Chuyên đề "Ngăn ngừa rò rỉ dữ liệu" do Nhà xuất bản Hệ thống mở (www.osp.ru - đối tác của IDG tại Nga) thực hiện cuối tháng 12/2010 đã đề cập tới những công cụ ngăn ngừa rò rỉ dữ liệu. Những công cụ này đã được đề xuất như những giải pháp giải quyết nhiệm vụ an ninh thông tin và an toàn thông tin quốc gia. Trong đó, Data Leak Prevention – DLP là một trong những phương tiện ngăn ngừa chủ chốt.

Từ thảm hoạ thông tin…

Những “thảm hoạ thông tin” chưa từng thấy trước kia như việc công bố hàng trăm nghìn tài liệu ở WikiLeaks mới đây đã cho chúng ta những hình dung rõ ràng về chuyện những khối lượng khổng lồ dữ liệu có thể bị đánh cắp như thế nào nhờ sử dụng những công nghệ hiện đại. Và, chúng ta cũng dễ dàng thấy được những thảm họa đó có thể mang lại những hậu quả như thế nào!

Cách đây chưa lâu, những sự kiện như vậy không thể xảy ra do những hạn chế kỹ thuật về trao đổi dữ liệu. Đơn giản vì khi đó, nhân loại chưa có vật chứa dữ liệu nào đủ cho phép đánh cắp toàn bộ tài liệu về bom neutron. Nhưng, hiện nay, khối lượng dữ liệu có thể chứa trên vài mi-li-mét vuông bộ nhớ flash dưới dạng số hoá đã đủ "thuận lợi" cho việc đánh cắp ở quy mô lớn. Do nguy cơ đánh cắp dữ liệu (data theft) và truy cập trái phép vào dữ liệu (data breach), thế giới công nghệ đã xuất hiện những phương tiện mới để ngăn chặn, trong đó có những phương tiện chủ chốt như Data Leak Prevention (DLP - ngăn ngừa rò rỉ dữ liệu).

Ngược dòng lịch sử, những người dùng thiện chí luôn không bao giờ đủ thiết bị để đóng gói và di chuyển dữ liệu, dù họ có từng sử dụng cái gì đi nữa như bìa đục lỗ, băng giấy, băng từ và đĩa mềm. Dung lượng của những thiết bị đó đã tăng nhưng những nhược điểm, trước hết là không ổn định, không bền vẫn còn đó. Ổ ZIP chứng tỏ tốt hơn chút ít so với CD-ROM nhưng lại không thực tế và rồi chúng nhanh chóng tự hào trở thành công cụ lan truyền dữ liệu và phần mềm chứ không dành cho công việc. Đến năm 1998, người ta phát hiện phương thức flash và hai năm sau đó bán ra rộng khắp các thiết bị lưu trữ flash. Lưu trữ flash đã lan toả khắp nơi từ thiết bị tiêu dùng bình dân đến thiết bị lưu trữ thể rắn cao cấp hơn (SSD). Sẽ là kinh ngạc nếu phát hiện này không được sử dụng cho các “công dân điện tử” tuân thủ luật pháp.

Gần đây, các dữ liệu bị đánh cắp vẫn chủ yếu thông qua môi trường mạng. Tất cả 15 vụ trộm dữ liệu lớn nhất ở Mỹ trong 5 năm trở lại được thực hiện bằng cách tấn công bằng cách lây nhiễm mã độc nhưng hiện tại thì phổ biến nhất là nhờ các thiết bị chứa dữ liệu. 2 dạng đánh cắp dữ liệu phổ biến dùng những thiết bị đó là thumbsucking (xuất phát từ một tên gọi bằng tiếng Anh của bộ nhớ flash ThumbDrive, trong đó thumb là ngón tay cái; thumb sucking – thói quen của em bé mút ngón tay cái) và Pod slurping (từ chữ iPod và slurping – nuốt).

Ví dụ, vụ đánh cắp dữ liệu nghiêm trọng đầu tiên sử dụng bộ nhớ flash được ghi nhận là tại Phòng thí nghiệm hạt nhân ở Los Alamos (Mỹ). Tại đây, một nữ nhân viên nghiện ma tuý đang đảm nhiệm vị trí thấp nhất trong tổ chức này đã có thể đánh cắp toàn bộ các bản vẽ bom nguyên tử! Người ta phát hiện những dữ liệu này ở nhà cô ta. “Hiệu quả” và “chuyên nghiệp” hơn là trường hợp sử dụng thanh nhớ USB tích hợp công nghệ U3, trong đó không gian lưu trữ chia thành 2 phần, phần nhỏ hơn chứa hệ điều hành, phần còn lại sử dụng như thanh nhớ USB thông thường. Trong phần ổ thứ nhất có chương trình nhỏ Launchpad tự động chạy hệ điều hành, mở danh mục các chương trình di động có thể chạy trong phần ổ thứ hai. Các chương trình này có thể làm việc với các file hoặc registry của Windows, sau khi kết thúc công việc không để lại dấu vết trên máy tính nạn nhân. Kết quả lưu trong phần ổ thứ hai. Một sản phẩm tương tự chuyên dùng cho hacker nổi tiếng với tên gọi SB Switchblade.

Phương pháp đánh cắp dữ liệu Pod slurping có thể coi như một dạng của thumbsucking nhưng khác ở vật chứa dữ liệu - nó có thể là iPod hoặc một máy chơi đa phương tiện (MediaPlayer) tương tự iPod. Ngoài ra, còn phổ biến một dạng đánh cắp dữ liệu khác qua cổng Bluetooth là Bluesnarfing.

Đến những nguy cơ từ bên trong

Những nguy cơ với an ninh quốc gia ngày càng đa dạng và điều đó bắt đầu được các đội đặc nhiệm quốc gia trên thế giới thấu hiểu. Đặc nhiệm Mỹ khác với mô hình Đội bảo vệ Liên bang Nga (FSO) ở chỗ, ngoài chức năng chính, họ còn là nơi xuất bản các báo cáo công khai về những nguy cơ hiện hữu cũng như nguy cơ mới với an ninh quốc gia (Mỹ). Bản báo cáo cuối cùng cho năm 2010 “Data Breach Investigations Report” (Báo cáo điều tra về vi phạm dữ liệu) đã phân tích toàn diện thống kê các vụ trộm dữ liệu và tổng hợp thông tin về các cuộc tấn công máy tính công bố tại các nước Bắc Mỹ, Tây Âu, Trung Quốc, Ai Cập và Nhật Bản. Những nước còn lại như Nga không công bố những thông tin này. Một nửa số vụ trộm được ghi nhận tại Mỹ, nơi gần 70% lượng mất mát dữ liệu tập trung vào 3 khối kinh tế chính là tài chính (33%), khách sạn (23%) và thương mại (15%).

Tài liệu nói trên bắt đầu từ việc vẽ lên thực trạng tội phạm máy tính hiện nay. Mặc dù tấn công của hacker và đột nhập từ bên ngoài vẫn là phương pháp trộm cắp chính (chiếm 70%), nhưng tấn công từ nội bộ đã chiếm 48%! Tổng số không phải là 100% vì kẻ xấu thường cùng “hợp tác trong ngoài” để hành động. Điều đáng lưu ý ở đây là tấn công từ bên ngoài giảm 9% trong khi tấn công từ bên trong tăng 26%! Xu hướng chuyển dịch tấn công từ bên ngoài vào bên trong nghiễm nhiên định hướng phát triển các công cụ đảm bảo an ninh thông tin, từ đó càng tăng sự chú ý đến DLP.

Báo cáo nói trên cho thấy, đóng góp chủ yếu vào mức độ tăng trộm cắp dữ liệu từ bên trong là hành vi cố ý chống lại xã hội của các nhân viên công ty/tổ chức và vượt mức quyền hạn của họ. Các hệ thống DLP có thể là các lá chắn từ trong ra ngoài, không giống các tường lửa (lá chắn từ ngoài vào trong).

Những thuật ngữ “bảo vệ thông tin” và “an ninh thông tin” mang tính chất đề phòng những nguy cơ từ bên ngoài, nhưng cuộc sống thực chứng tỏ thiệt hại không nhỏ có thể do chính các nhân viên xấu của công ty gây nên và việc thực thi các biện pháp ngăn ngừa đã mang lại thành công.

Hiểm nguy từ nội bộ có tên gọi chính thức là “rò rỉ thông tin”, có mô tả trong Chuẩn ISO/IEC 17799-2005 vốn được xây dựng trên cơ sở Bộ chuẩn của nước Anh và nội dung của nó được chuyển dịch sang cả Bộ chuẩn tương tự của Nga là ГОСТ/Р ИСО МЭК 17799-2005 GOST/R ISO/IEC 17799-2005 – Tiêu chuẩn quốc gia Nga ISO/IEC 17799-2005.

Không chỉ có một mình DLP…

DLP được biết đến từ 10 năm trước và trở nên phổ biến rộng rãi từ năm 2006. Từ đó, với DLP đã nảy sinh nhiều vấn đề vì 3 chữ cái này không nói lên một cách chính xác tổ hợp công nghệ mà nó bao hàm mà chỉ nói về hoạt động của con người bao gồm công nghệ, phương pháp, định mức và nhiều thứ khác liên quan đến việc không cho phép truy cập sử dụng và lan truyền thông tin bí mật không thuộc thẩm quyền.

Không phải ngẫu nhiên mà ngoài tên gọi DLP được thừa nhận rộng rãi. Hiện nay còn có những phương án thuật ngữ khác phản ánh đúng hơn các đặc thù công nghệ như Information Leak Prevention (ILP – Ngăn ngừa rò rỉ thông tin), Content Monitoring and Filtering (CMF – Giám sát và lọc nội dung), Information Protection and Control (IPC – Bảo vệ và kiểm soát thông tin) và Extrusion Prevention System (EPS – Hệ thống ngăn ngừa đẩy thông tin ra). EPS thú vị vì từ extrusion được sử dụng để đối lập với từ instrusion (nghĩa là ngăn ngừa đẩy thông tin ra đối lập với đột nhập vào cơ sở dữ liệu).

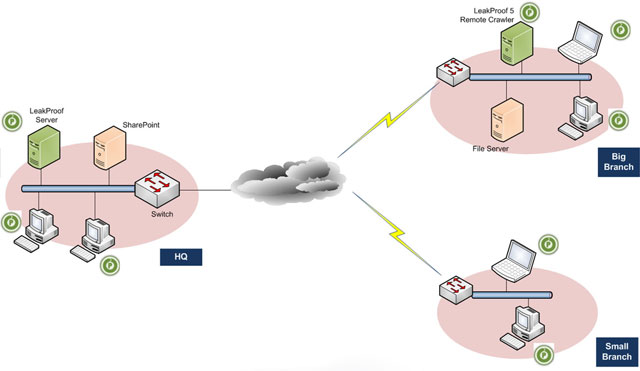

Nhiệm vụ của hệ thống DLP là phải phát hiện các dữ liệu đặc biệt quan trọng trong các cơ sở dữ liệu, máy chủ file, máy tính để bàn và máy tính di động, thông tin về những nỗ lực di chuyển những dữ liệu này hay nỗ lực ghi chúng lên các vật chứa dữ liệu… Trong hệ thống DLP phải công bố những nguyên tắc thực hành khoá dữ liệu và các biện pháp ngăn ngừa mất dữ liệu khác.

Vấn đề “dữ liệu lớn” (Big Data Problem) xuất hiện mới đây có thể được xem như một trong những nguyên nhân chính khiến mối quan tâm đến DLP gia tăng đột biến. Bản báo cáo của tổ chức Computing Technology Industry Association do Trends in Information Security thực hiện chứng tỏ rằng năm 2008 đã có hơn 60% các vụ rò rỉ dữ liệu liên quan trực tiếp hay gián tiếp đến lỗi của con người, trong khi 5 năm trước đó, chỉ tiêu này chỉ là 8%. Nếu không áp dụng các biện pháp đặc biệt, trong đó có triển khai hệ thống DLP thì cùng với sự phình ra nhanh chóng của dữ liệu, chỉ tiêu này chỉ càng lớn hơn. Những câu chuyện tương tự trong các lĩnh vực khác càng chứng tỏ an ninh không thể hiện thực nếu thiếu tự động hoá, yếu tố con người luôn là nguyên nhân của đa số thảm họa công nghệ.

Việc ứng dụng các giải pháp DLP thành công khi trả lời được 3 vấn đề chính:

1. Thông tin mật được chứa đựng ở đâu và trong các dữ liệu nào?

2. Ai sử dụng và sử dụng như thế nào những dữ liệu này và ai được quyền truy cập vào chúng?

3. Cần ứng dụng những gì đề tránh mất mát dữ liệu.

Trong trạng thái lý tưởng, các công cụ DLP phải đảm bảo phân tích sâu nội dung; tự động bảo vệ dữ liệu trong mọi vị trí lưu trữ có thể - nghĩa là trên mọi máy tính người dùng cuối, trên mạng và trong hệ thống lưu trữ dữ liệu; phân tích các sự cố và điều chỉnh công việc với người dùng.

Công nghệ

Công nghệ  Windows

Windows  iPhone

iPhone  Android

Android  Học CNTT

Học CNTT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  macOS

macOS  Phần cứng

Phần cứng  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Nhà thông minh

Nhà thông minh  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets - Trang tính

Google Sheets - Trang tính  Code mẫu

Code mẫu  Photoshop CS6

Photoshop CS6  Photoshop CS5

Photoshop CS5  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Ứng dụng văn phòng

Ứng dụng văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Họp, học trực tuyến

Họp, học trực tuyến  Video, phim, nhạc

Video, phim, nhạc  Giao tiếp, liên lạc, hẹn hò

Giao tiếp, liên lạc, hẹn hò  Hỗ trợ học tập

Hỗ trợ học tập  Máy ảo

Máy ảo  Điện máy

Điện máy  Tủ lạnh

Tủ lạnh  Tivi

Tivi  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Làm đẹp

Làm đẹp  Nuôi dạy con

Nuôi dạy con  Chăm sóc Nhà cửa

Chăm sóc Nhà cửa  Du lịch

Du lịch  Halloween

Halloween  Mẹo vặt

Mẹo vặt  Giáng sinh - Noel

Giáng sinh - Noel  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  TOP

TOP  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ nhân tạo (AI)

Trí tuệ nhân tạo (AI)  Anh tài công nghệ

Anh tài công nghệ  Bình luận công nghệ

Bình luận công nghệ