Ryuk, chủng ransomware (mã độc tống tiền) khét tiếng đã và đang hoành hành trên toàn thế giới thời gian qua, vừa được bổ sung thêm một kỹ thuật mã hóa mới khiến chúng trở nên nguy hiểm hơn gấp bội.

- Ryuk Ransomware được bổ sung thêm khả năng mã hóa "có chọn lọc"

- Ryuk: Chủng mã độc thu lợi bất chính cao ‘khó tin’, có trường hợp lên tới 34 triệu USD

Cụ thể, các nhà nghiên cứu an ninh mạng quốc tế mới đây đã phát hiện ra một phiên bản mới của Ryuk ransomware được trang bị thêm một khả năng tương tự như sâu độc hại để có thể khiến nó tự lây lan nhanh hơn đáng kể trong các hệ thống mạng bị lây nhiễm. Điều này giúp ransomware có thể mã hóa được lượng dữ liệu lớn trong khoảng thời gian ngắn hơn.

Ryuk đang là một trong những chủng ransomware phổ biến nhất trên thế giới hiện nay. Nó chủ yếu nhắm mục tiêu đến cộng đồng doanh nghiệp, và được cho là đã giúp các tác nhân độc hại đứng sau đút túi hơn 150 triệu USD phi pháp từ những khoản tiền chuộc dữ liệu bằng Bitcoin mà các tổ chức nạn nhân trên khắp thế giới chi trả.

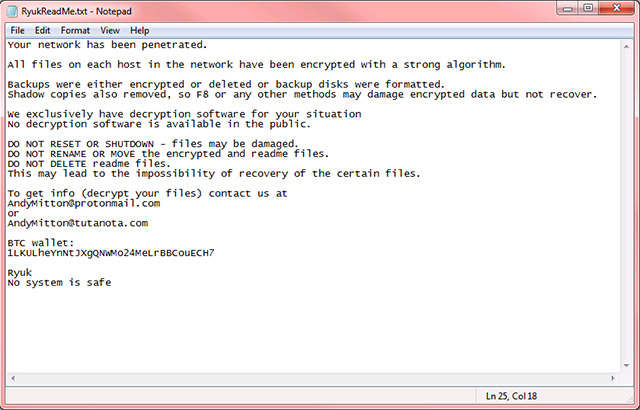

Giống như các dạng ransomware khác, Ryuk mã hóa mạng, khiến hệ thống trở nên vô dụng và bọn tội phạm mạng đứng sau cuộc tấn công yêu cầu một khoản thanh toán để đổi lấy key giải mã. Mức tiền chuộc có thể lên tới hàng triệu USD cho mỗi trường hợp tùy thuộc vào số lượng cũng như mức độ quan trọng của dữ liệu bị mã hóa.

Ryuk đã và đang trở thành một trong những dòng ransomware thành công nhất - một phần là nhờ thường xuyên được cập nhật với các kỹ thuật mới giúp nó duy trì tính hiệu quả.

Mới đây, cơ quan an ninh mạng quốc gia của Pháp - Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI) - đã trình bày chi tiết cách thức phiên bản Ryuk mới nhất có thể tự sao chép và lây nhiễm qua một mạng nội bộ.

Mã độc có thể tự lây lan nhanh chóng trong mạng bằng cách sử dụng Wake-on-LAN, một tính năng cho phép máy tính Windows được bật từ xa bởi một máy khác trong cùng mạng. Bằng cách lây lan đến mọi máy tính có thể truy cập trên hệ thống mạng, cuộc tấn công của Ryuk có thể gây thiệt hại lớn hơn đáng kể.

Khả năng này của Ryuk được các chuyên gia ANSSI phát hiện trong khi đang ứng phó với một sự cố ransomware không xác định vào đầu năm nay.

Phía ANSSI cảnh báo rằng Ryuk vẫn đang hoạt động tích cực và có xu hướng nhắm mục tiêu nhiều hơn đến các thực thể trong lĩnh vực y tế thời gian gần đây.

Bệnh viện dường như là mục tiêu "ngon ăn" cho các cuộc tấn công bằng mã độc tống tiền Ryuk, với quyền truy cập vào các mạng quan trọng để chăm sóc bệnh nhân - đặc biệt là trong bối cảnh COVID-19 vẫn đang diễn biến phức tạp như hiện nay. Trước tình thế đó, một số bệnh viện đang tỏ ra nhượng bộ với các yêu cầu tiền chuộc của tin tặc, cho rằng đây là phương án đơn giản nhất để nhanh chóng trở lại hoạt động bình thường. Mặc dù ngay cả việc trả tiền chuộc cũng không đảm bảo việc khôi phục lại hệ thống mạng diễn ra suôn sẻ.

Ryuk thường được giao nhiệm vụ “kết liễu” nạn nhân ở giai đoạn cuối của các cuộc tấn công nhiều giai đoạn. Ban đầu, mạng mục tiêu sẽ bị xâm nhập bằng Trickbot, Emotet hoặc BazarLoader - thường là từ hình thức tấn công lừa đảo (phishing attacks). Sau đó, mạng bị xâm nhập này sẽ được chuyển giao hoặc cho băng đảng Ryuk thuê để lây nhiễm ransomware.

Thông thường, việc hacker có thể xâm nhập thành công vào một hệ thống mạng để cài đặt phần mềm độc hại là bởi các tổ chức thường quá lơ là trong khâu áp dụng các bản vá khắc phục những lỗ hổng đã biết. Cũng như thiếu đi kế hoạch rà soát, cập nhật hệ thống theo định kỳ.

Do đó, một trong những điều quan trọng mà tổ chức có thể làm để giúp tự bảo vệ mình trước các cuộc tấn công ransomware là đảm bảo các bản cập nhật bảo mật mới nhất được áp dụng trên toàn hệ thống càng sớm càng tốt, đặc biệt là khi nói đến những lỗ hổng nghiêm trọng.

Các tổ chức cũng nên thường xuyên sao lưu mạng - và lưu trữ các bản sao lưu đó ngoại tuyến - để trong trường hợp trở thành nạn nhân của một cuộc tấn công bằng ransomware, hệ thống mạng vẫn có thể được phục hồi mà không phải trả tiền chuộc.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài