Masslogger - một mã độc trojan khét tiếng chuyên đánh cắp thông tin đăng nhập nhắm mục tiêu đến các hệ thống Windows vừa chính thức có màn “tái xuất” nguy hiểm trong một chiến dịch lừa đảo mới, nhằm mục đích đánh cắp thông tin đăng nhập từ Microsoft Outlook, Google Chrome và hàng loạt ứng dụng nhắn tin tức thì được sử dụng phổ biến hiện nay.

Chủ yếu nhắm vào người dùng ở Thổ Nhĩ Kỳ, Latvia và Ý bắt đầu từ giữa tháng 1, các cuộc tấn công này về cơ bản có liên quan đến việc sử dụng MassLogger - một phần mềm độc hại dựa trên nền tảng .NET có khả năng cản trở quy trình phân tích tĩnh (static analysis).

Qua phân tích ban đầu, các chuyên gia nhận định có sự tương đồng rõ rệt giữa các cuộc tấn công mới này với một chiến dịch trước đó nhắm tới người dùng tại Bulgaria, Lithuania, Hungary, Estonia, Romania và Tây Ban Nha vào tháng 9, 10 và 11 năm 2020. Sự tương đồng đến từ cả cách thức tấn công lẫn tác nhân độc hại.

MassLogger lần đầu tiên được phát hiện vào tháng 4 năm ngoái và liên tục làm mưa làm gió từ thời điểm đó. Tuy nhiên, biến thể MassLogger được phát hiện gần đây là một “bản nâng cấp” hoàn toàn mới, khiến chúng trở nên nguy hiểm và khó ứng phó hơn.

“Mặc dù các hoạt động của trojan Masslogger đã được ghi chép lại tương đối đầy đủ trước đây, nhưng chúng tôi nhận thấy sự khác biệt đáng kể trong chiến dịch lần này. Đơn cử như việc mã độc sử dụng định dạng tệp HTML đã biên dịch để bắt đầu chuỗi lây nhiễm", các nhà nghiên cứu của Cisco Talos, nhóm đang chịu trách nhiệm theo dõi hoạt động của Masslogger, cho biết.

HTML được biên dịch (hoặc .CHM) là một định dạng trợ giúp trực tuyến độc quyền do Microsoft phát triển, và được sử dụng để cung cấp thông tin tham khảo dựa trên chủ đề.

Làn sóng tấn công mới bắt đầu bằng những email lừa đảo chứa các dòng tiêu đề "trông hợp pháp" và được ngụy trang cực kỳ tinh vi, có vẻ liên quan đến một doanh nghiệp cụ thể.

Bất kể chủ đề là gì, các tệp đính kèm trong email giả mạo đều tuân theo cùng một định dạng: Tệp RAR có tiêu đề khá dài với nhiều chuỗi ký tự khác nhau (ví dụ: "70727_YK90054_Teknik_Cizimler.R09").

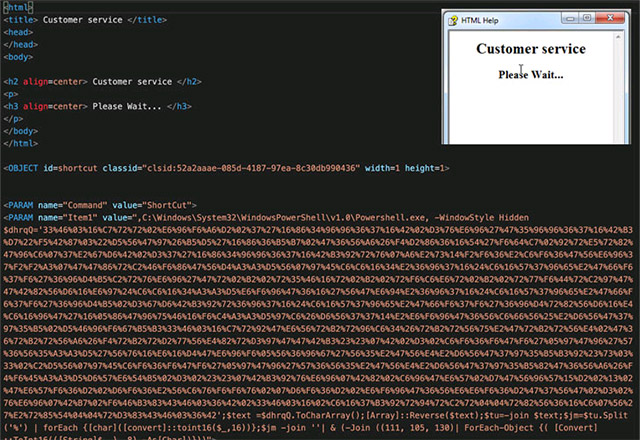

Các tệp đính kèm này chứa một tệp HTML được biên dịch duy nhất, khi mở ra, sẽ hiển thị thông báo "Customer service” (Dịch vụ khách hàng), nhưng trên thực tế được nhúng với mã JavaScript xáo trộn để tạo trang HTML, từ đó chứa trình download PowerShell để kết nối với máy chủ hợp pháp và tìm nạp trình tải chịu trách nhiệm cuối cùng cho việc khởi chạy tải trọng mã độc MassLogger.

Bên cạnh việc trích xuất dữ liệu tích lũy qua SMTP, FTP hoặc HTTP, phiên bản mới nhất của MassLogger (phiên bản 3.0.7563.31381) còn được bổ sung khả năng lấy cắp thông tin đăng nhập từ ứng dụng nhắn tin Pidgin, Discord, NordVPN, Outlook, Thunderbird, Firefox, QQ Browser và các trình duyệt dựa trên Chromium như Chrome, Edge, Opera và Brave.

Chiến dịch tấn công mới cùng với biến thể nguy hiểm hơn của Masslogger hiện vẫn đang được theo dõi chặt chẽ.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài