Vừa rồi, các nhà nghiên cứu an ninh mạng đã phát hiện ra một số vấn đề bảo mật trong ứng dụng Android của hãng sản xuất drone DJI. Cụ thể, ứng dụng DJI có cơ chế cập nhật tự động, vượt qua vòng kiểm soát của Google Play Store để cài đặt mã độc cũng như gửi thông tin cá nhân nhạy cảm của người dùng về máy chủ của DJI.

Các nghiên cứu được tiến hành bởi hãng Synacktiv và GRIMM phát hiện ra ứng dụng Android GO 4 của DJI đã tự ý thu thập thông tin cá nhân của người dùng như IMSI, IMEI số serial của SIM... Người dùng không hề biết về việc thu thập này. Bên cạnh đó, ứng dụng cũng có cơ chế để tránh bị phát hiện hành vi thu thập dữ liệu.

"Với việc GO 4 của DJI yêu cầu rất nhiều quyền truy cập như danh bạ, micro, camera, vị trí, lưu trữ, các thay đổi về kết nối mạng, máy chủ DJI hoặc Weibo có thể kiểm soát gần như toàn bộ smartphone của người dùng", Skynactiv viết.

Ứng dụng Android của DJI có hơn 1 triệu lượt tải về trên Google Play Store. Trong khi đó, vấn đề bảo mật này không xuất hiện trên iOS do ứng dụng iOS không có cơ chế tự cập nhật mờ ám nêu trên. Công ty GRIMM cho biết họ tiến hành điều tra DJI theo yêu cầu của một đối tác an ninh quốc phòng và công cộng giấu tên.

Kỹ thuật đảo ngược

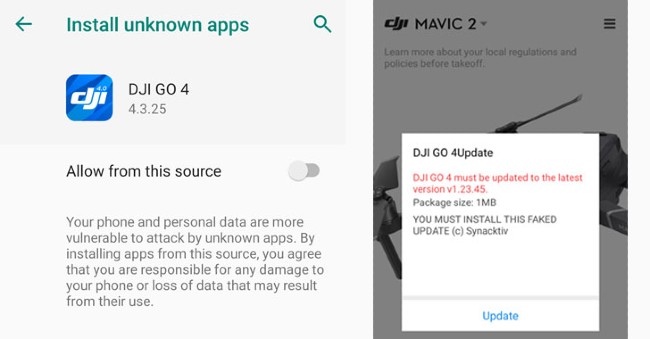

Synacktiv cho biết họ đã phát hiện ra sự tồn tại của URL ("hxxps://service-adhoc.dji.com/app/upgrade/public/check") được GO 4 sử dụng để tải xuống bản cập nhật ứng dụng và nhắc người dùng cấp quyền "cài đặt các ứng dụng không xác định".

Với hành vi này, DJI không chỉ vi phạm các nguyên tắc cơ bản của Google Play Store mà còn đe dọa tới an toàn thông tin, dữ liệu cá nhân của người dùng. DJI hoặc hacker nắm quyền kiểm soát cơ chế cập nhật này có thể tiến hành cài đặt bất cứ ứng dụng độc hại nào trên thiết bị của nạn nhân.

Thậm chí, GO 4 tiếp tục chạy nền sau khi được đóng và tận dụng SDK của Weibo để cài đặt một số ứng dụng tùy ý lên thiết bị của người dùng. Ngoài ra, nó còn dùng SDK của MobTech để thu thập dữ liệu về smartphone như kích thước/độ sáng màn hình, địa chỉ WLAN, địa chỉ MAC, BSSID, địa chỉ Bluetooth, số IMEI và IMSI, tên nhà mạng, thông tin thẻ SD, ngôn ngữ hệ điều hành và phiên bản kernel cùng với vị trí của người dùng.

May mắn là tới thời điểm hiện tại, GRIMM vẫn chưa tìm ra bằng chứng nào cho thấy phương thức cập nhật vượt quyền của DJI bị khai thác.

DJI bác bỏ những cáo buộc

Về phía mình, DJI bác bỏ kết quả nghiên cứu của Skynactiv và GRIMM. Theo công ty này, kết quả nghiên cứu bảo mật vừa đăng tải mâu thuẫn với báo cáo từ Bộ An ninh Nội địa Mỹ (DHS) trước đó cho rằng không tìm thấy bất cứ mối liên kết nào giữa các ứng dụng của DJI với cơ quan chính phủ.

DJI cho rằng một số người dùng đã không tải ứng dụng từ Google Play Store. Thay vào đó, họ tải từ các kho ứng dụng của bên thứ ba. Điều này làm tăng nguy cơ ứng dụng bị thay đổi, bị hack mà DJI không hề biết.

Về phía người dùng, các chuyên gia bảo mật khuyến cáo người dùng nên tải ứng dụng từ Google Play Store thay vì từ các bên thứ ba. Ngoài ra, người dùng nên để ý tới quyền truy cập của các ứng dụng trước khi cài đặt vào máy, tuyệt đối tránh xa các ứng dụng yêu cầu quá nhiều quyền truy cập vô lý, không liên quan tới chức năng chính của ứng dụng.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài