Công ty an ninh mạng đám mây hàng đầu thế giới tiết lộ rằng cuộc tấn công DDoS khổng lồ này là một phần của chiến dịch lớn hơn kéo dài một tháng trước đó liên quan đến "các cuộc tấn công DDoS L3/4 siêu mạnh" với lưu lượng vượt quá 2 tỷ gói tin mỗi giây (Bpps) và 3 Tbps. Các cuộc tấn công Layer 3 (L3) được thiết kế để làm quá tải cơ sở hạ tầng mạng bằng cách làm “ngập lụt” hệ thống mục tiêu bằng một khối lượng lớn các gói tin. Trong khi các cuộc tấn công Layer 4 (L4) được thiết kế để làm cạn kiệt tài nguyên của lớp vận chuyển bằng cách làm quá tải nó bằng các yêu cầu kết nối hoặc gói dữ liệu.

Vì các biện pháp phòng thủ Cloudflare của xử lý những cuộc tấn công DDoS một cách tự động, điều đó cũng có nghĩa là khách hàng của công ty sẽ có thế được bảo vệ kịp thời theo thời gian thực. Điều này bao gồm các gói dịch vụ proxy ngược HTTP như Cloudflare WAF và Cloudflare CDN, cũng như khách hàng sử dụng Spectrum và Magic Transit. Tất cả đều được bảo vệ tự động.

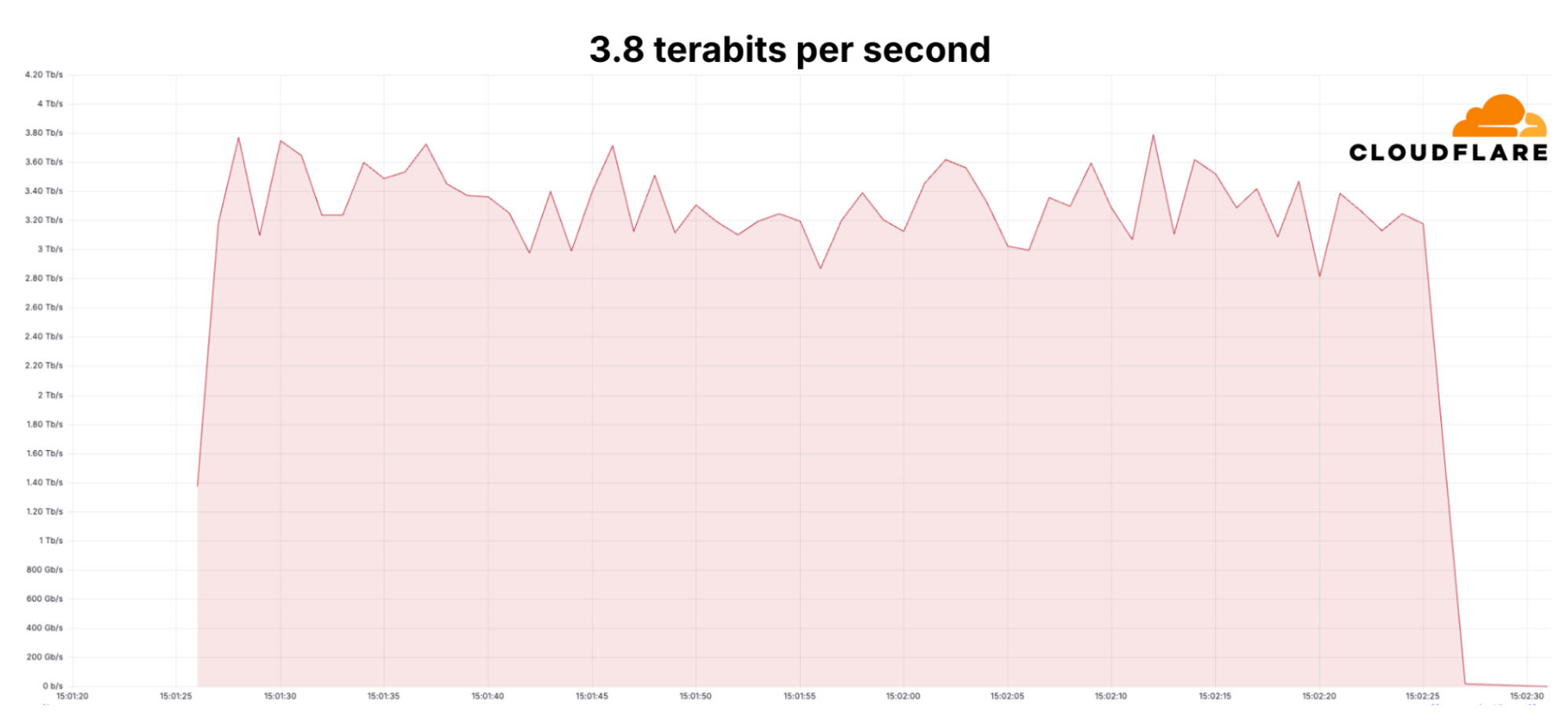

Một trong những dữ liệu biểu đồ về cuộc tấn công do Cloudflare công bố cho thấy thời gian và cường độ của cuộc tấn công. Sự việc bắt đầu vào khoảng 15:01:25 và được giảm nhẹ vào lúc 15:02:30, cho phép mục tiêu tiếp tục hoạt động bình thường rất nhanh.

Cloudflare cảnh báo rằng những cuộc tấn công quy mô lớn dạng này có thể đánh sập các tài sản internet không được bảo vệ, cũng như những tài sản được bảo vệ bởi thiết bị tại chỗ hoặc nhà cung cấp dịch vụ đám mây không thể hấp thụ nối những chiến dịch DDoS với cường độ lớn như vậy.

Các cuộc tấn công như thế này đã được Cloudflare phát hiện ảnh hưởng chủ yếu đến một số khách hàng của công ty trong nhiều lĩnh vực bao gồm dịch vụ tài chính, internet và viễn thông. Trong đó, các quốc gia lưu trữ nhiều bot nhất bao gồm Việt Nam, Nga, Brazil, Tây Ban Nha và Hoa Kỳ.

Mọi loại thiết bị đều có thể bị lạm dụng để tấn công bao gồm thiết bị MikroTik, DVR và máy chủ web. Các chuyên gia tin rằng các cuộc tấn công bắt nguồn từ một số lượng lớn bộ định tuyến gia đình ASUS khai thác lỗ hổng được Censys phát hiện gần đây.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài