Bluetooth là một công nghệ kết nối đã xuất hiện từ hàng thập kỷ qua và có lẽ không còn xa lạ gì với mỗi người dùng công nghệ. Kết nối Bluetooth giúp chúng ta dễ dàng di chuyển video, file nhạc, ảnh và tài liệu giữa nhiều thiết bị khác nhau chẳng hạn như điện thoại di động, máy tính xách tay và máy tính bảng... trong một khoảng cách nhất định. Bên cạnh đó, Bluetooth cũng được sử dụng để kết nối và trao đổi dữ liệu giữa một thiết bị chính với các thiết bị ngoại vi như điện thoại với loa không dây, tai nghe hay đồng hồ thông minh…

Tuy nhiên khi một công nghệ trở nên quá phổ biến, được cộng đồng đón nhận và sử dụng rộng rãi bởi những lợi ích to lớn mà nó mang lại, công nghệ này chắc chắn sẽ trở thành mục tiêu ưa thích của tội phạm mạng, và Bluetooth cũng không nằm ngoài “vòng luẩn quẩn” đó.

Mới đây, hai chuyên gia bảo mật Xin Xin và Sourcell Xu đến từ công ty an ninh mạng DBAPPSecurity có trụ sở tại California đã tìm thấy một hình thức tấn công Bluetooth mới có tên BlueRepli và trình bày chi tiết tại sự kiện bảo mật trực tuyến Black Hat USA 2020 tổ chức vào ngày 5/8 vừa qua.

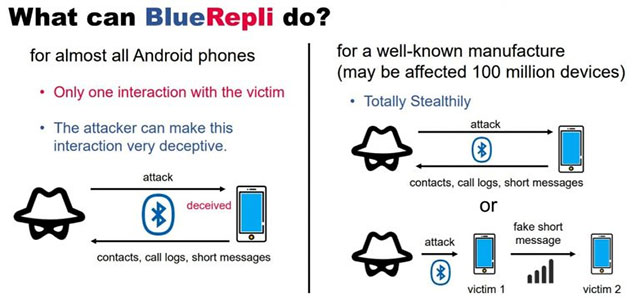

Về cơ bản, BlueRepli có thể cho phép kẻ tấn công bỏ qua quy trình xác thực Bluetooth trên thiết bị chạy hệ điều hành Android mà không bị phát hiện, hoặc yêu cầu bất kỳ thông tin đầu vào nào từ người dùng. Thông qua BlueRepli, hacker có thể dễ dàng lấy cắp dữ liệu nhạy cảm từ thiết bị Android, bao gồm bản ghi âm cuộc gọi, danh bạ và mã xác minh SMS. Hơn nữa, những kẻ tấn công cũng có thể gửi tin nhắn SMS giả mạo đến các số điện thoại trong danh bạ của người dùng với mục đích lừa đảo.

Nhóm nghiên cứu DBAPPSecurity đã trình chiếu các video demo cho thấy cách thức lạm dụng BlueRepli để đánh cắp toàn bộ thông tin danh bạ điện thoại và tin nhắn SMS của thiết bị được nhắm mục tiêu. Thông qua phương thức tấn công mới này, hacker hoàn toàn có thể bỏ qua xác thực Bluetooth trên hệ thống bị nhắm mục tiêu chỉ bằng cách ngụy trang như một thiết bị đã được kết nối trước đó. BlueRepli nguy hiểm ở chỗ nó không cần sự cho phép của nạn nhân để triển khai các hoạt động độc hại, do đó rất khó bị phát hiện.

Bên cạnh BlueRepli, nhóm DBAPPSecurity còn tìm thấy một hình thức tấn công khác nhắm mục tiêu vào các giao thức Bluetooth. Chúng có thể ngụy trang thành một ứng dụng đáng tin cậy để yêu cầu quyền cấp phép cho một thiết bị Bluetooth chia sẻ dữ liệu với một thiết bị khác, chẳng hạn như hệ thống thông tin giải trí của xe hơi.

Tuy nhiên, hình thức tấn công này chỉ có thể thành công nếu cả hai thiết bị đã bật giao tiếp Bluetooth và nạn nhân đã chấp thuận yêu cầu của kẻ tấn công về việc báo cáo đặc quyền. Để tìm hiểu chi tiết kỹ thuật chuyên sâu, hãy tải xuống hoặc truy cập liên kết PDF này (https://i.blackhat.com/USA-20/Wednesday/us-20-Xu-Stealthily-Access-Your-Android-Phones-Bypass-The-Bluetooth-Authentication.pdf).

Nhóm nghiên cứu lưu ý rằng các cuộc tấn công nêu trên hoàn toàn không hoạt động trên thiết bị iOS. Ngoài ra các lỗ hổng zero-day này được cho là bắt nguồn từ sơ suất của một số nhà sản xuất smartphone Android nhất định chứ không phải toàn bộ. Theo ước tính, có khoảng 100 triệu thiết bị Android bị ảnh hưởng bởi lỗ hổng này và một số rủi ro bảo mật cố hữu trong Dự án nguồn mở Android (AOSP).

Thông tin về các lỗ hổng đã được gửi đến Google, nhưng vấn đề vẫn chưa được khắc phục. Đại điện công ty Mountain View cho biết một bản vá đang được phát triển để giải quyết những vấn đề này và sẽ sớm được tung ra trong thời gian tới.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài