Network Access Protection (NAP) là một nền tảng chính sách thi hành được xây dựng trong các hệ điều hành Windows Vista, Microsoft Windows XP và Windows Server 2008, nền tảng này cho phép bạn có thể bảo vệ tốt hơn các tài nguyên mạng bằng việc thi hành một số nguyên tắc cần thiết cho sự an toàn hệ thống. Với NAP, bạn có thể tạo các chính sách nào đó để sử dụng so sánh sự hợp lệ máy tính trước khi cho phép truy cập và truyền thông, tự động nâng cấp các máy tính chưa đủ tiêu chuẩn an toàn để bảo vệ các nguyên tắc đang đang diễn ra và tùy chọn để bảo vệ các máy tính không thỏa đáng sẽ bị hạn chế cho tới khi chúng có đủ tư cách.

Network Access Protection gồm có một tập giao diện ứng dụng lập trình (API) cho các chuyên gia phát triển phần mềm và các hãng có thể tạo giải pháp hoàn tất về chính sách hợp lệ, các hạn chế truy cập và nguyên tắc an toàn đang diễn ra.

Để hợp lệ sự truy cập đối với một mạng dựa trên tình trạng của hệ thống, cơ sở hạ tầng mạng cần cung cấp những chức năng cần thiết dưới đây:

- Hợp lệ chính sách an toàn: Xác định xem máy tính nào đáp ứng đủ các yêu cầu cần thiết cho việc bảo đảm an toàn trong chính sách.

- Hạn chế truy cập mạng: Hạn chế sự truy cập của các máy tính không đáp ứng đủ các nhu cầu cần thiết.

- Điều chỉnh lại một cách tự động: Cung cấp những nâng cấp cần thiết để cho phép các máy tính không đủ khả năng trở thành đủ khả năng để được truy cập.

- Nguyên tắc đang diễn ra: Tự động cập nhật các máy tính có đủ các tiêu chuẩn an toàn để chúng bám vào các thay đổi đang diễn ra trong yêu cầu chính sách.

Được thiết kế để mang đến cho khách hàng một giải pháp linh động nhất, NAP có thể làm việc với phần mềm của các hãng đã cung cấp System Health Agent (SHA) và System Health Validators (SHV), hoặc các phần mềm nhận ra tập API được xuất bản của nó. Ví dụ các giải pháp của nhóm phần mềm thứ ba làm việc với NAP sẽ là phần mềm chống virus, quản lý bản vá, VPN và thiết bị mạng. NAP giúp cung cấp giải pháp cho các kịch bản chung dưới đây

- Kiểm tra độ an toàn và trạng thái của việc roaming các laptop

Với Network Access Protection, các quản trị viên mạng có thể kiểm tra tình trạng của các máy tính laptop khi nó kết nối lại với mạng công ty mà không cần phải hy sinh khả năng xách tay và linh động của laptop. - Bảo đảm độ an toàn thực tại của các máy trạm

Với sự bổ sung thêm phần mềm quản lý, bạn có thể tạo các báo cáo tự động, các nâng cấp có thể được thực hiện một cách tự động đối với máy tính không thỏa đáng, và khi các quản trị viên thay đổi chính sách kiểm tra thì các máy tính có thể tự động được cung cấp những nâng cấp gần nhất để bảo vệ hệ thống khỏi những kẻ xâm phạm lợi dụng kẽ hở trong bảo mật khi hệ thống chưa nâng cấp kịp thời. - Xác định tình trạng của các laptop đang truy cập

Với Network Access Protection, các quản trị viên có thể xác định xem các laptop đang truy cập đã được chứng thực quyền truy cập vào mạng chưa, nếu chưa được chứng thực, nó sẽ bị hạn chế truy cập vào mạng mà không cần đến bất cứ nâng cấp nào hoặc thay đổi cấu hình nào. - Thẩm định nguyên tắc và tình trạng của các máy tính gia đình không được quản lý

Bằng sử dụng NAP, quản trị viên mạng có thể kiểm tra các chương trình cần thiết, các thiết lập đăng ký, các file hoặc sự kết hợp giữa chúng mỗi lần máy tính nào đó thực hiện một kết nối VPN đến mạng, và họ có thể hạn chế kết nối đối với mạng được bảo vệ cho tới khi các yêu cầu về một máy tính lành mạnh được hội tụ đủ.

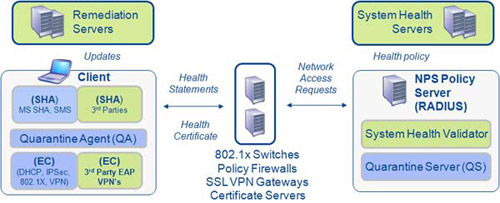

Các thành phần của NAP

NPS/RADIUS

Thành phần Remote Authentication Dial-In User Service (RADIUS) của Windows Server 2008 Network Policy Server (NPS) không có NAP Enforcement Server (ES) hoặc thành phần NAP Enforcement Client (EC). Thay vì nó làm việc như một máy chủ chính sách cùng với các thành phần NAP ES và NAP EC. Quản trị viên phải định nghĩa các yêu cầu cần thiết cho một máy tính “lành mạnh” (đủ yêu cầu bảo đảm về an toàn) trong biểu mẫu của các chính sách trên NPS server. NPS server cho phép kiểm tra chính sách tình trạng máy và cố vấn dịch vụ thư mục Active Directory bất cứ thời điểm nào cho một máy tính nào đó muốn có chứng chỉ an toàn hoặc kết nối đến điểm truy cập 802.1X, máy chủ VPN hoặc dịch vụ Dynamic Host Configuration Protocol (DHCP) Server.

Các thành phần trạng thái

- System Health Agents (SHA): Công bố tình trạng (trạng thái bản vá, chữ ký số của chương trình virus, cấu hình hệ thống,…)

- System Health Validators (SHV): Chứng nhận các tuyên bố đã tạo bởi các tác nhân an toàn.

- System Health Servers: Định nghĩa yêu cầu cần thiết cho các thành phần trên máy khách.

- Remediation Servers: Cài đặt các bản vá cần thiết, các cấu hình, ứng dụng và làm cho máy khách đạt được trạng thái khỏe mạnh.

Các thành phần thi hành

- Enforcement Client (EC): Điều đình sự truy cập với các thiết bị truy cập mạng

- Network Access Device: Cung cấp truy cập mạng cho các điểm cuối an toàn (có thể là một switch hoặc một điểm truy cập).

- Health Registration Authority: Phát hành chứng chỉ cho các máy khách đã qua quá trình kiểm tra.

Các thành phần nền tảng

- Quarantine Agent (QA): Báo cáo trạng thái an toàn và những sự hỗ trợ giữa SHA và EC.

- Quarantine Server (QS): Hạn chế sự truy cập mạng của máy khách dựa trên những gì mà SHV chứng thực.

Cơ chế thực thi NAP

Network Access Protection cung cấp một nền tảng linh hoạt hỗ trợ nhiều cơ chế thực thi truy cập, tuy nhiên không bị hạn chế đối với:

- Internet Protocol security (IPsec) cho việc chứng thực dựa trên host.

- Các kết nối mạng được chứng thực IEEE 802.1X

- Virtual private networks (VPNs) cho truy cập từ xa.

- Dynamic Host Configuration Protocol (DHCP)

Quản trị viên có thể sử dụng các công nghệ một cách riêng rẽ hoặc cùng nhau để hạn chế máy tính không đủ tiêu chuẩn an toàn. Network Policy Server trong Windows Server 2008, sự thay thế cho Internet Authentication Service (IAS) trong Windows Server 2003 thực hiện như một máy chủ chính sách an toàn cho các công nghệ này.

Network Access Protection yêu cầu các máy chủ phải chạy Windows Server 2008 và máy khách chạy Windows Vista, Windows XP Service Pack 2 (SP2), hoặc Windows Server 2008.

Thực thi IPsec

Thực thi Ipsec bao gồm một máy chủ chứng chỉ an toànvà một IPsec NAP EC. Máy chủ chứng chỉ an toàn phát hành chứng chỉ X.509 để cách ly các máy khách khi chúng được phát hiện không đủ yêu cầu. Các chứng chỉ này sau đó được sử dụng để chứng thực các máy khách NAP khi chúng bắt đầu truyền thông Ipsec an toàn với máy khách NAP khác trên mạng nội bộ.

Thực thi Ipsec định danh giới cho việc truyền thông trên mạng của bạn đối với những nút bị cho là không đủ tin cậy, và với những cải thiện về Ipsec cho phép bạn còn có thể định nghĩa các yêu cầu cần thiết về việc truyền thông an toàn với các máy khách không đủ tiêu chuẩn trên địa chỉ IP hoặc trên số cơ bản của cổng TCP/UDP. Thực thi Ipsec định danh giới việc truyền thông với các máy tính chưa đủ tiêu chuẩn sau khi chúng đã kết nối thành công và đạt được một cấu hình địa chỉ IP hợp lệ. Thực thi Ipsec là một biểu mẫu mạnh nhất trong việc hạn chế truy cập mạng trong NAP.

Thực thi 802.1X

Thực thi 802.1X gồm có một máy chủ NPS và một thành phần EAPHost NAP EC. Bằng thực thi 802.1X, máy chủ NPS cung cấp điểm truy cập 802.1X (như Ethernet switch hay điểm truy cập không dây) để đưa profile truy cập hạn chế vào máy khách 802.1X cho tới khi nó thực hiện một tập các chức năng điều đình lại. Profile hạn chế truy cập có thể gồm có một tập các bộ lọc gói IP hoặc một bộ nhận dạng VLAN (LAN ảo) để định danh lưu lượng của máy khách 802.1X. Thực thi 802.1X cung cấp sự truy cập mạng được hạn chế mạnh đối với tất cả các máy tính đang truy cập vào mạng thông qua kết nối 802.1X.

Thực thi VPN

Thực thi VPN gồm có một thành phần VPN NAP ES và thành phần VPN NAP EC. Bằng việc sử dụng thực thi VPN, các máy chủ VPN có thể thực thi yêu cầu chính sách an toàn bất cứ thời điểm nào khi một máy tính nào đó thực hiện một kết nối VPN với mạng. Thực thi VPN cung cấp sự truy cập mạng được hạn chế mạnh đối với tất cả các máy tính đang truy cập vào mạng thông qua kết nối VPN.

Thực thi DHCP

Thực thi DHCP gồm có thành phần DHCP NAP ES và DHCP NAP EC. Bằng sử dụng thực thi DHCP, người dùng DHCP có thể thực thi các yêu cầu của chính sách an toàn bất cứ thời điểm nào một máy tính nào đó thuê hoặc làm mới một cấu hình địa chỉ IP trên mạng. Thực thi DHCP là thực thi đơn giản nhất để triển khai vì tất cả các máy tính khách DHCP đều phải thuê địa chỉ IP. Vì thực thi DHCP dựa vào các đầu vào trong bảng định tuyến IP, nên nó là một biểu mẫu yếu nhất trong việc hạn chế truy cập mạng trong NAP.

Các thành phần và tài nguyên bổ sung cho NAP

Network Access Protection gồm có các thành phần máy chủ và máy khách bổ sung, các Remediation Server và máy chủ chính sách. Các quản trị viên có thể cấu hình một số hoặc tất cả các thành phần sau khi họ thực thi Network Access Protection.NAP Administration Server

NAP Administration Server là một thành phần của NPS server hỗ trợ đầu ra từ tất cả các thành phần hợp lệ hóa tình trạng hệ thống (SHV) và phát hiện xem các thành phần NAP Enforcement Server (NAP ES) nào cần phải hạn chế truy cập đối với máy khách dựa trên các yêu cầu chính sách an toàn đã được cấu hình trước.

Thành phần hợp lệ hóa tình trạng hệ thống (SHV)

SHV là một phần mềm máy chủ giúp hợp lệ hóa khai báo độ an toàn (SoH) đã được đệ trình bởi một SHA chiếu theo trạng thái an toàn cần thiết đã định nghĩa. SHV chạy trên máy chủ NPS, máy chủ phải hỗ trợ đầu ra từ tất cả các SHV. SHV sẽ sử dụng một đáp trả khai báo độ an toàn (SoHR) để chỉ thị sự đồng thuận hay không đồng thuận với trạng thái đã yêu cầu và bên cạnh đó cung cấp các hướng dẫn điều đình lại.

Chính sách an toàn

Một chính sách an toàn chỉ ra các điều kiện cần thiết cho sự truy cập không hạn chế. Các chính sách an toàn được cấu hình trên máy chủ NPS. Một mạng có thể có nhiều hơn một chính sách. Ví dụ, thực thi VPN và DHCP có thể sử dụng các chính sách an toàn khác nhau.

Cơ sở dữ liệu của các tài khoản

Một cơ sở dữ liệu tài khoản lưu các tài khoản người dùng, máy tính, và cả các thuộc tính truy cập mạng của chúng. Ví dụ, các miền Windows Server 2008, Active Directory hoạt động như cơ sở dữ liệu các tài khoản.

Máy chủ chứng nhận tình trạng

Một máy chủ chứng nhận tình trạng là một sự kết hợp Health Registration Authority (HRA)— một máy tính đang chạy Windows Server 2008 và IIS – và một quyền chứng nhận (CA). CA có thể được cài đặt trên máy tính chạy Windows Server 2008 hoặc nó có thể được cài đặt trên máy tính cách ly. Máy chủ chứng nhận tình trạng thu nhận chứng chỉ an toàn đối với các máy đủ tiêu chuẩn. Một chứng chỉ an toàn có thể được sử dụng thay cho SoH để xác thực máy khách đủ tiêu chuẩn với các yêu cầu của hệ thống.

Remediation Server

Remediation Server gồm có các máy chủ, dịch vụ hoặc một số tài nguyên khác mà một máy tính không đủ tiêu chuẩn an toàn trên mạng bị hạn chế có thể truy cập. Các tài nguyên này có thể thực hiện việc thay đổi tên hay lưu các nâng cấp phần mềm gần đây nhất hoặc các thành phần cần thiết thực hiện với máy tính chiếu theo các yêu cầu tình trạng. Ví dụ, Domain Name System (DNS) server thứ cấp, antivirus signature file server, hay máy chủ nâng cấp phần mềm đều có thể là các Remediation Server. Một SHA có thể truyền thông với Remediation Server trực tiếp hoặc sử dụng các tiện ích của phần mềm máy khách đã cài đặt từ trước.

Máy chủ chính sách

SHV truyền thông với các máy chủ chính sách để hợp lệ hóa SoH từ một SHA tương ứng.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài