-

Khi viết thư chúc Tết cho khách hàng hay đối tác, các doanh nghiệp cần đảm bảo tính chuyên nghiệp, trang trọng và lịch sự của nội dung thư, Quantrimang.com đã tổng hợp những mẫu thư chúc Tết 2026, thư chúc mừng năm mới 2026 hay và ý nghĩa cho đối tác, mời các bạn tham khảo.

-

Bổ sung vitamin E cho cơ thể là việc cần thiết để duy trì một thể trạng khỏe mạnh, một nhan sắc trẻ trung, tươi mới.

-

OGUsers trở thành nạn nhân của một vụ hack, bất chấp việc diễn đàn này đang được điều hành bởi những hacker hàng đầu thế giới.

-

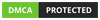

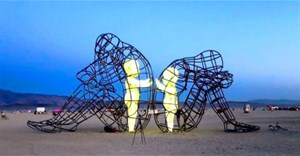

Hãy cùng chiêm ngưỡng top 20 tác phẩm điêu khắc nghệ thuật ấn tượng và đầy tính sáng tạo nhất trên thế giới dưới đây nhé!

-

Dưới đây là những câu thả thính bằng văn học, stt thả thính bằng môn văn, thả thính bằng văn học ngôn tình hay.

-

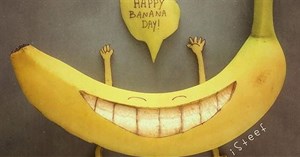

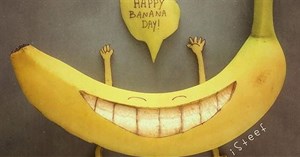

Bằng sự sáng tạo và khéo léo tuyệt vời, Stephan Brusche, một họa sĩ tài năng đến từ Hà Lan đã tạo ra những tác phẩm nghệ thuật vô cùng độc đáo từ những quả chuối bình thường.

-

Nathaniel Wakelam, 24 tuổi, sống ở Thái Lan và Santiago Lopez, 19 tuổi, sống ở Argentina là hai hacker trẻ tuổi đã trở thành triệu phú USD nhờ việc săn tiền thưởng.

-

Bên cạnh những khoảnh khắc đẹp đến mê hồn, thế giới tự nhiên còn có những khoảnh khắc khiến con người khiếp sợ.

-

Iconia Dual Screen Touchbook có đến hai màn hình cảm ứng đa điểm và không có bàn phím thực. Laptop này được phân phối bởi Thế Giới Di Động.

-

Botnet này được tìm ra bởi Unit42, một đội ngũ chuyên gia bảo mật chuyên biệt thuộc Palo Alto Networks.

-

Dưới đây là những lợi ích, tác dụng của quả dâu tằm cũng như các cách làm dâu tằm ngâm đường đơn giản tại nhà, mời các bạn tham khảo.

-

Nhạc được tạo bằng AI đã có nhiều bước tiến xa trong những năm gần đây, nhưng vẫn còn kém xa so với nhạc do con người tạo ra.

-

Trong khi bản Optimus L5 có hơn giá 5,5 triệu đồng thì bản L3 hai sim vừa công bố sẽ nằm ở mức giá 3,5 triệu đồng.

-

Để cạnh tranh với Google Maps, Apple đã bổ sung nhiều tính năng mới nhằm phát triển ứng dụng bản đồ của họ trở nên chính xác và hiện đại hơn. Một trong những tính năng mới được Apple bổ sung là hiển thị tình hình giao thông theo thời gian thực.

-

Nhiều người đã tự tin sử dụng mạng WiFi ở sân bay, quán cà phê và khách sạn trong nhiều năm, nhưng chỉ khi tuân thủ các quy tắc an toàn sau đây.

-

Thỏa thuận hợp tác quy mô lớn này không phải là “chuyện riêng” của Samsung và Hyundai.

-

Hãng Hàn Quốc đã giới thiệu một mẫu laptop có hai màn hình giống với máy tính Taichi của Asus trong sự kiện IFA diễn ra vào tuần trước.

-

Vụ kiện giữa Apple – Samsung tại tòa án Mỹ đã kết thúc với phần thắng thuộc về Apple. Tòa án yêu cầu Samsung phải bồi thường hơn một tỷ USD cho Apple.

-

Nhiều người đã biết Apple kiện công ty Hàn Quốc và đòi khoản tiền lên tới 2,5 tỷ USD, nhưng lần này, đến lượt Samsung cũng "bắt đền" hãng công nghệ Mỹ vì xâm phạm bản quyền.

-

Hãng phần mềm doanh nghiệp lừng danh SAP đồng ý trả cho kỳ phùng địch thủ Oracle khoản bồi thường thiệt hại trị giá 306 triệu USD nhằm tránh một vụ kiện tụng mới liên quan đến cáo buộc xâm phạm bằng sáng chế đối với một công ty con tại hãng này, theo tin tức của Reuters.

-

Bạn đã bao giờ tự tạo một trợ lý AI tùy chỉnh trong Gemini và ước rằng nhóm của mình cũng có thể sử dụng nó chưa? Bản cập nhật mới của Google đã thay đổi điều đó, giúp việc chia sẻ Gemini Gems dễ dàng như chia sẻ một liên kết Google Docs.

-

Với CryptPad, bạn sẽ có được những điều tốt nhất của cả hai thế giới, từ cộng tác theo thời gian thực đến mã hóa đầu cuối. Thêm vào đó, bạn có thể bắt đầu miễn phí.

Khi bạn vô tình gửi nhầm email Gmail cho người khác hoặc quên đính kèm tập tin vào email thì có thể thu hồi ngay lập tức để tránh những trường hợp không đáng có.

Khi bạn vô tình gửi nhầm email Gmail cho người khác hoặc quên đính kèm tập tin vào email thì có thể thu hồi ngay lập tức để tránh những trường hợp không đáng có. Hãy đọc bài viết của Quantrimang.com để biết ăn giá đỗ có tốt không và tác dụng của giá đỗ đối với nam giới là gì bạn nhé!

Hãy đọc bài viết của Quantrimang.com để biết ăn giá đỗ có tốt không và tác dụng của giá đỗ đối với nam giới là gì bạn nhé! Khi viết thư chúc Tết cho khách hàng hay đối tác, các doanh nghiệp cần đảm bảo tính chuyên nghiệp, trang trọng và lịch sự của nội dung thư, Quantrimang.com đã tổng hợp những mẫu thư chúc Tết 2026, thư chúc mừng năm mới 2026 hay và ý nghĩa cho đối tác, mời các bạn tham khảo.

Khi viết thư chúc Tết cho khách hàng hay đối tác, các doanh nghiệp cần đảm bảo tính chuyên nghiệp, trang trọng và lịch sự của nội dung thư, Quantrimang.com đã tổng hợp những mẫu thư chúc Tết 2026, thư chúc mừng năm mới 2026 hay và ý nghĩa cho đối tác, mời các bạn tham khảo. Bổ sung vitamin E cho cơ thể là việc cần thiết để duy trì một thể trạng khỏe mạnh, một nhan sắc trẻ trung, tươi mới.

Bổ sung vitamin E cho cơ thể là việc cần thiết để duy trì một thể trạng khỏe mạnh, một nhan sắc trẻ trung, tươi mới. OGUsers trở thành nạn nhân của một vụ hack, bất chấp việc diễn đàn này đang được điều hành bởi những hacker hàng đầu thế giới.

OGUsers trở thành nạn nhân của một vụ hack, bất chấp việc diễn đàn này đang được điều hành bởi những hacker hàng đầu thế giới. Hãy cùng chiêm ngưỡng top 20 tác phẩm điêu khắc nghệ thuật ấn tượng và đầy tính sáng tạo nhất trên thế giới dưới đây nhé!

Hãy cùng chiêm ngưỡng top 20 tác phẩm điêu khắc nghệ thuật ấn tượng và đầy tính sáng tạo nhất trên thế giới dưới đây nhé! Dưới đây là những câu thả thính bằng văn học, stt thả thính bằng môn văn, thả thính bằng văn học ngôn tình hay.

Dưới đây là những câu thả thính bằng văn học, stt thả thính bằng môn văn, thả thính bằng văn học ngôn tình hay. Bằng sự sáng tạo và khéo léo tuyệt vời, Stephan Brusche, một họa sĩ tài năng đến từ Hà Lan đã tạo ra những tác phẩm nghệ thuật vô cùng độc đáo từ những quả chuối bình thường.

Bằng sự sáng tạo và khéo léo tuyệt vời, Stephan Brusche, một họa sĩ tài năng đến từ Hà Lan đã tạo ra những tác phẩm nghệ thuật vô cùng độc đáo từ những quả chuối bình thường. Nathaniel Wakelam, 24 tuổi, sống ở Thái Lan và Santiago Lopez, 19 tuổi, sống ở Argentina là hai hacker trẻ tuổi đã trở thành triệu phú USD nhờ việc săn tiền thưởng.

Nathaniel Wakelam, 24 tuổi, sống ở Thái Lan và Santiago Lopez, 19 tuổi, sống ở Argentina là hai hacker trẻ tuổi đã trở thành triệu phú USD nhờ việc săn tiền thưởng. Bên cạnh những khoảnh khắc đẹp đến mê hồn, thế giới tự nhiên còn có những khoảnh khắc khiến con người khiếp sợ.

Bên cạnh những khoảnh khắc đẹp đến mê hồn, thế giới tự nhiên còn có những khoảnh khắc khiến con người khiếp sợ. Iconia Dual Screen Touchbook có đến hai màn hình cảm ứng đa điểm và không có bàn phím thực. Laptop này được phân phối bởi Thế Giới Di Động.

Iconia Dual Screen Touchbook có đến hai màn hình cảm ứng đa điểm và không có bàn phím thực. Laptop này được phân phối bởi Thế Giới Di Động. Botnet này được tìm ra bởi Unit42, một đội ngũ chuyên gia bảo mật chuyên biệt thuộc Palo Alto Networks.

Botnet này được tìm ra bởi Unit42, một đội ngũ chuyên gia bảo mật chuyên biệt thuộc Palo Alto Networks. Dưới đây là những lợi ích, tác dụng của quả dâu tằm cũng như các cách làm dâu tằm ngâm đường đơn giản tại nhà, mời các bạn tham khảo.

Dưới đây là những lợi ích, tác dụng của quả dâu tằm cũng như các cách làm dâu tằm ngâm đường đơn giản tại nhà, mời các bạn tham khảo. Nhạc được tạo bằng AI đã có nhiều bước tiến xa trong những năm gần đây, nhưng vẫn còn kém xa so với nhạc do con người tạo ra.

Nhạc được tạo bằng AI đã có nhiều bước tiến xa trong những năm gần đây, nhưng vẫn còn kém xa so với nhạc do con người tạo ra. Trong khi bản Optimus L5 có hơn giá 5,5 triệu đồng thì bản L3 hai sim vừa công bố sẽ nằm ở mức giá 3,5 triệu đồng.

Trong khi bản Optimus L5 có hơn giá 5,5 triệu đồng thì bản L3 hai sim vừa công bố sẽ nằm ở mức giá 3,5 triệu đồng. Để cạnh tranh với Google Maps, Apple đã bổ sung nhiều tính năng mới nhằm phát triển ứng dụng bản đồ của họ trở nên chính xác và hiện đại hơn. Một trong những tính năng mới được Apple bổ sung là hiển thị tình hình giao thông theo thời gian thực.

Để cạnh tranh với Google Maps, Apple đã bổ sung nhiều tính năng mới nhằm phát triển ứng dụng bản đồ của họ trở nên chính xác và hiện đại hơn. Một trong những tính năng mới được Apple bổ sung là hiển thị tình hình giao thông theo thời gian thực. Nhiều người đã tự tin sử dụng mạng WiFi ở sân bay, quán cà phê và khách sạn trong nhiều năm, nhưng chỉ khi tuân thủ các quy tắc an toàn sau đây.

Nhiều người đã tự tin sử dụng mạng WiFi ở sân bay, quán cà phê và khách sạn trong nhiều năm, nhưng chỉ khi tuân thủ các quy tắc an toàn sau đây. Thỏa thuận hợp tác quy mô lớn này không phải là “chuyện riêng” của Samsung và Hyundai.

Thỏa thuận hợp tác quy mô lớn này không phải là “chuyện riêng” của Samsung và Hyundai. Hãng Hàn Quốc đã giới thiệu một mẫu laptop có hai màn hình giống với máy tính Taichi của Asus trong sự kiện IFA diễn ra vào tuần trước.

Hãng Hàn Quốc đã giới thiệu một mẫu laptop có hai màn hình giống với máy tính Taichi của Asus trong sự kiện IFA diễn ra vào tuần trước. Vụ kiện giữa Apple – Samsung tại tòa án Mỹ đã kết thúc với phần thắng thuộc về Apple. Tòa án yêu cầu Samsung phải bồi thường hơn một tỷ USD cho Apple.

Vụ kiện giữa Apple – Samsung tại tòa án Mỹ đã kết thúc với phần thắng thuộc về Apple. Tòa án yêu cầu Samsung phải bồi thường hơn một tỷ USD cho Apple. Nhiều người đã biết Apple kiện công ty Hàn Quốc và đòi khoản tiền lên tới 2,5 tỷ USD, nhưng lần này, đến lượt Samsung cũng "bắt đền" hãng công nghệ Mỹ vì xâm phạm bản quyền.

Nhiều người đã biết Apple kiện công ty Hàn Quốc và đòi khoản tiền lên tới 2,5 tỷ USD, nhưng lần này, đến lượt Samsung cũng "bắt đền" hãng công nghệ Mỹ vì xâm phạm bản quyền. Hãng phần mềm doanh nghiệp lừng danh SAP đồng ý trả cho kỳ phùng địch thủ Oracle khoản bồi thường thiệt hại trị giá 306 triệu USD nhằm tránh một vụ kiện tụng mới liên quan đến cáo buộc xâm phạm bằng sáng chế đối với một công ty con tại hãng này, theo tin tức của Reuters.

Hãng phần mềm doanh nghiệp lừng danh SAP đồng ý trả cho kỳ phùng địch thủ Oracle khoản bồi thường thiệt hại trị giá 306 triệu USD nhằm tránh một vụ kiện tụng mới liên quan đến cáo buộc xâm phạm bằng sáng chế đối với một công ty con tại hãng này, theo tin tức của Reuters. Bạn đã bao giờ tự tạo một trợ lý AI tùy chỉnh trong Gemini và ước rằng nhóm của mình cũng có thể sử dụng nó chưa? Bản cập nhật mới của Google đã thay đổi điều đó, giúp việc chia sẻ Gemini Gems dễ dàng như chia sẻ một liên kết Google Docs.

Bạn đã bao giờ tự tạo một trợ lý AI tùy chỉnh trong Gemini và ước rằng nhóm của mình cũng có thể sử dụng nó chưa? Bản cập nhật mới của Google đã thay đổi điều đó, giúp việc chia sẻ Gemini Gems dễ dàng như chia sẻ một liên kết Google Docs. Với CryptPad, bạn sẽ có được những điều tốt nhất của cả hai thế giới, từ cộng tác theo thời gian thực đến mã hóa đầu cuối. Thêm vào đó, bạn có thể bắt đầu miễn phí.

Với CryptPad, bạn sẽ có được những điều tốt nhất của cả hai thế giới, từ cộng tác theo thời gian thực đến mã hóa đầu cuối. Thêm vào đó, bạn có thể bắt đầu miễn phí. Công nghệ

Công nghệ  Học CNTT

Học CNTT  Tiện ích

Tiện ích  Khoa học

Khoa học  Cuộc sống

Cuộc sống  Làng Công nghệ

Làng Công nghệ

Công nghệ

Công nghệ  Ứng dụng

Ứng dụng  Hệ thống

Hệ thống  Game - Trò chơi

Game - Trò chơi  iPhone

iPhone  Android

Android  Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Học CNTT

Học CNTT  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Download

Download  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Tiện ích

Tiện ích  Khoa học

Khoa học  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Làng Công nghệ

Làng Công nghệ  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài