Theo một thống kê được thực hiện bởi công ty an ninh mạng quốc tế FireEye liên quan đến các cuộc tấn công ransomware lớn diễn trong khoảng thời gian từ năm 2017 đến 2019, hầu hết mã độc tống tiền (ransomware) thường được triển khai 3 ngày sau khi hacker xâm nhập thành công vào hệ thống mạng của tổ chức. Ngoài ra, trong 75% các sự cố ransomware được FireEye ghi nhận, những kẻ tấn công có chiến thuật trì hoãn việc mã hóa hệ thống của nạn nhân và tận dụng quãng thời gian này để đánh cắp thông tin đăng nhập Domain Admin - dữ liệu mà sau này chúng có thể sử dụng để phân phối payload ransomware trên môi trường bị xâm nhập với quy mô lớn hơn.

Gần đây, các tác nhân động hại phát tán ransomware cũng đã bắt đầu triển khai chiến thuật thu thập và khai thác dữ liệu của nạn nhân, sau đó sử dụng làm đòn bẩy để buộc họ trả tiền chuộc với mối đe dọa rò rỉ thông tin bị đánh cắp, khiến việc khắc phục hậu quả trở nên khó khăn hơn rất nhiều. Tuy nhiên chiến thuật này cũng tồn tại những kẽ hở.

Hoàn toàn có đủ thời gian để thiết lập biện pháp phòng thủ

Như đã nói, những kẻ khai thác ransomware thường triển khai payload độc hại sau ít nhất 3 ngày, trong 75% tất cả các sự cố ransomware mà FireEye điều tra, do đó, đây cũng được coi là khoảng thời gian vàng để các tổ chức triển khai biện pháp phòng vệ, giúp giảm thiểu tối đa thiệt hại có thể xảy ra. Thậm chí còn có khả năng ngăn chặn việc triển khai ransomware nếu đội ngũ an ninh mạng của tổ chức đó đã có đủ hiểu biết và trình độ ứng phó với sự số bảo mật tương tự.

Trong một số trường hợp ngăn chặn thành công, người ta phát hiện ra rằng các payload ransomware đã được đẩy vào hệ thống của nạn nhân, nhưng không thể được triển khai như bình thường.

Về cơ bản để xâm nhập vào hệ thống mạng của nạn nhân, những kẻ khai thác ransomware thường sử dụng một số phương thức như RDP (trường hợp của mã độc LockerGoga), email lừa đảo với các liên kết hoặc tệp đính kèm độc hại (Ryuk) và tải xuống phần mềm độc hại (Bitpaymer và DoppelPaymer) làm vectơ lây nhiễm ban đầu.

Thời điểm mã độc được triển khai

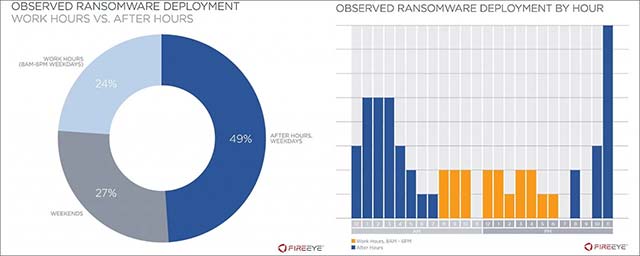

Theo thông tin mà nhóm nghiên cứu của FireEye đã chỉ ra, trong hầu hết trường hợp (76%) ransomware bắt đầu mã hóa dữ liệu trên hệ thống của nạn nhân ngoài giờ làm việc hành chính, cụ thể là "vào cuối tuần hoặc trước 8:00 sáng/sau 6:00 tối các ngày trong tuần", đồng thời có thể thay đổi linh hoạt theo lịch làm việc của nạn nhân.

Chiến thuật này cho phép kẻ tấn công tránh được các hoạt động truy quét của đội ngũ bảo mật hệ thống, đảm bảo rằng những biện pháp ứng phó sự cố sẽ không thể được triển khai kịp thời để ngăn chặn cuộc tấn công.

Để có thể bảo vệ hệ thống chống lại các cuộc tấn công ransomware theo mô-típ trên, FireEye khuyến nghị các tổ chức nên chặn đứng vectơ lây nhiễm bằng cách thực thi các biện pháp xác thực đa yếu tố, lên kế hoạch kiểm tra hệ thống thường xuyên, đồng thời sử dụng các giải pháp bảo mật và hệ thống email có khả năng phát hiện những chủng phần mềm độc hại phổ biến như Trickbot, Emotet và Dridex.

Bên cạnh đó, các tổ chức cũng nên triển khai kỹ thuật phân đoạn mạng, sao lưu thường xuyên, hạn chế quản trị viên cục bộ (Local Administrators), sử dụng mật khẩu duy nhất, và đặc biệt là nâng cao kiến thức bảo mật của nhân viên hệ thống.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài