Các nhà nghiên cứu bảo mật quốc tế mới đây đã tìm thấy ba lỗ hổng trong hệ thống iSCSI subsystem của nhân Linux. Đây đều là những lỗ hổng nghiêm trọng mà nếu bị khai thác thành công, chúng có thể cho phép kẻ tấn công cục bộ với đặc quyền người dùng cơ bản chiếm đoạt được đặc quyền root trên các hệ thống Linux bị ảnh hưởng. Các lỗ hổng hiện đang được theo dõi với mã định danh CVE-2021-27365, CVE-2021-27363, và CVE-2021-27364.

May thay, các lỗi bảo mật này chỉ có thể được khai thác cục bộ, có nghĩa là những kẻ tấn công tiềm năng sẽ phải có quyền truy cập trực tiếp vào các thiết bị dễ bị mục tiêu bằng cách khai thác một lỗ hổng khác hoặc sử dụng một vector tấn công thay thế.

Các lỗ hổng Linux 15 năm tuổi

Ba lỗ hồng trên được phát hiện bởi các nhà nghiên cứu đến từ đội ngũ bảo mật GRIMM. Theo ước tính của các chuyên gia, những lỗ hổng nãy đã tồn tại không dưới 15 năm, rất có thể là từ trong giai đoạn phát triển ban đầu của hệ thống iSCSI kernel subsystem vào năm 2006.

Theo nhà nghiên cứu bảo mật Adam Nichols của GRIMM, ba lỗ hổng này ảnh hưởng đến tất cả các bản phân phối Linux. Nhưng may mắn thay, mô-đun nhân scsi_transport_iscsi chứa lỗ hổng lại không được tải theo mặc định.

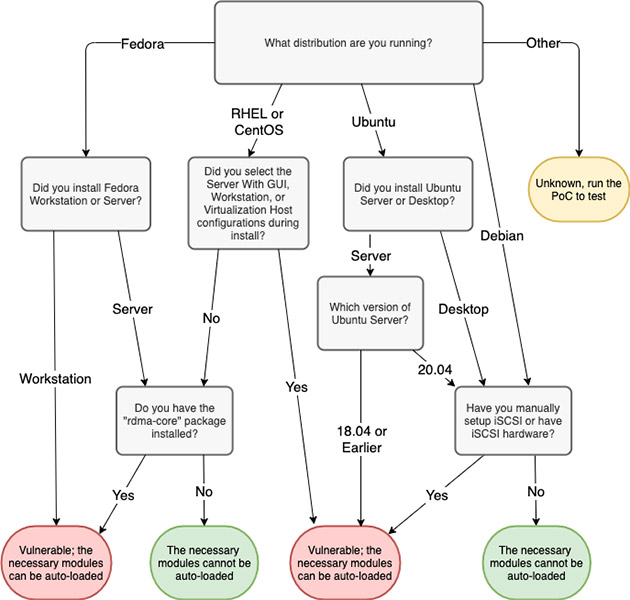

Dẫu vậy, tùy thuộc vào bản phân phối Linux mà những kẻ tấn công nhắm mục tiêu đến, mô-đun này vẫn có thể được tải và khai thác để nâng cấp đặc quyền.

“Thông thường, nhân Linux tải các mô-đun do phần cứng mới được phát hiện hoặc do một kernel function phát hiện thấy mô-đun bị thiếu. Trường hợp thứ hai có nhiều khả năng bị lạm dụng hơn, đồng thời dễ bị kẻ tấn công kích hoạt, cho phép chúng mở rộng bề mặt tấn công của nhân”, ông Nichols cho biết. “Trên hệ thống CentOS 8, RHEL 8 và Fedora, người dùng không có đặc quyền có thể tự động tải các mô-đun cần thiết nếu gói rdma-core được cài đặt. Trong khi trên hệ thống Debian và Ubuntu, gói rdma-core sẽ chỉ tự động tải hai mô-đun nhân được yêu cầu nếu phần cứng RDMA có sẵn. Do đó, lỗ hổng có phạm vi hạn chế hơn nhiều”.

Chiếm đặc quyền root

Kẻ tấn công có thể lạm dụng những lỗ hổng nêu trên để vượt qua các tính năng bảo mật như Kernel Address Space Layout Randomization (KASLR), Supervisor Mode Execution Protection (SMEP), Supervisor Mode Access Prevention (SMAP) và Kernel Page-Table Isolation (KPTI).

Về cơ bản, ba lỗ hổng này có thể dẫn đến hành vi nâng cao đặc quyền cục bộ, rò rỉ thông tin và từ chối dịch vụ:

- CVE-2021-27365: Heap buffer overflow (Nâng cấp đặc quyền cục bộ, Rò rỉ thông tin, Từ chối dịch vụ)

- CVE-2021-27363: Kernel pointer leak (Rò rỉ Thông tin)

- CVE-2021-27364: Out-of-bounds read (Rò rỉ thông tin, Từ chối dịch vụ)

Cả ba lỗ hổng hiện đều được vá kể từ các bản cập nhật 5.11.4, 5.10.21, 5.4.103, 4.19.179, 4.14.224, 4.9.260 và 4.4.260, Các bản vá đã có sẵn trong nhân Linux mainline vào ngày 7 tháng 3. Sẽ không có bản vá nào được phát hành cho các phiên bản hạt nhân không được hỗ trợ EOL như 3.x và 2.6.23.

Nếu bạn đã cài đặt một trong các phiên bản hạt nhân Linux nêu trên, thiết bị của bạn sẽ không còn có thể bị xâm phạm trong các cuộc tấn công lạm dụng ba lỗ hổng này.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài