Một nhóm hacker chưa rõ danh tính đang phân phối một Trojan đánh cắp thông tin được ngụy trang dưới dạng trình đọc PDF có thể sao chép cookie phiên của Facebook cũng như dữ liệu nhạy cảm từ Trình quản lý quảng cáo Facebook (Facebook Ads Manager).

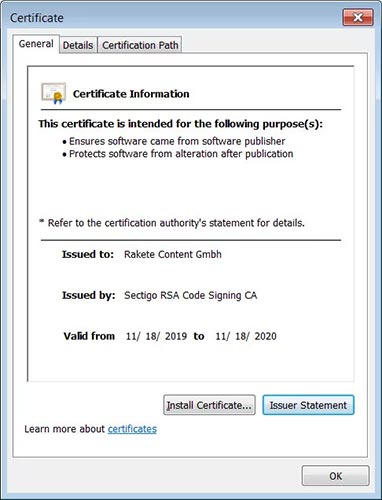

Cụ thể hôm 30/11 vừa qua, MalwareHunterTeam đã tìm thấy nhiều trang web phân phối chương trình chỉnh sửa PDF giả mạo có tên là 'PDFreader'. Các tệp thực thi phân phối từ trang web này được ký bởi một chứng chỉ kỹ thuật số do Sectigo cấp cho "Rakete Contenticineh".

VirusTotal sau đó đã vào cuộc và xác định Trojan này là Socelars, tuy nhiên nó sở hữu một số đặc điểm tương đồng với các Trojan khác, chẳng hạn như AdKoob và Stresspaint, trong việc cố gắng trích xuất và đánh cắp dữ liệu Facebook từ nhiều URL khác nhau. Tuy nhiên theo Vitali Kremez, chuyên gia bảo mật chịu trách nhiệm phân tích Trojan này, không có nhiều điểm tương đồng về code giữa Socelars này và các Trojan khác, do đó có thể khẳng định đây là một loại Trojan được phát triển riêng biệt thay vì nâng cấp từ các Trojan đã biết.

Nhắm mục tiêu đến Facebook Ads Manager

Trước tiên, Socelars sẽ cố gắng đánh cắp các phiên cookie của Facebook từ Chrome và Firefox bằng cách truy cập vào cơ sở dữ liệu Cookies SQLite. Sau khi cookie bị truy xuất thành công, nó sẽ được sử dụng để kết nối nhiều URL Facebook khác nhau nơi thông tin được trích xuất.

https://www.facebook.com/bookmarks/pages?ref_type=logout_gear

https://secure.facebook.com/settings

https://secure.facebook.com/ads/manager/account_settings/account_billing/

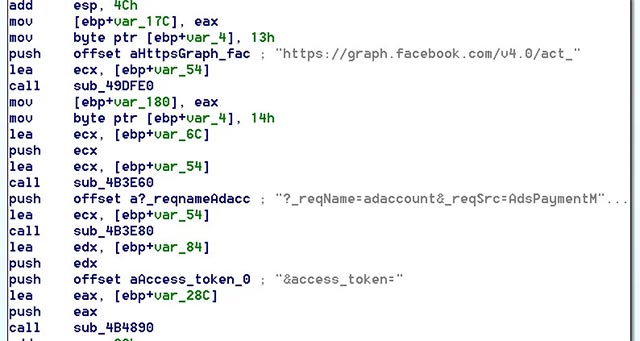

URL account_billing sẽ được sử dụng để trích xuất tài khoản của người dùng và access_token, sau đó sẽ được sử dụng trong lệnh gọi Facebook Graph API nhằm lấy cắp dữ liệu từ các cài đặt Ads Manager của người dùng.

Lệnh gọi Facebook Graph API như sau:

https://graph.facebook.com/v4.0/act_{account_id}?_reqName=adaccount&_reqSrc=AdsPaymentMethodsDataLoader&fields=%5B%22all_payment_methods%7Bpayment_method_altpays%7Baccount_id%2Ccountry%2Ccredential_id%2Cdisplay_name%2Cimage_url%2Cinstrument_type%2Cnetwork_id%2Cpayment_provider%2Ctitle%7D%2Cpm_credit_card%7Baccount_id%2Ccredential_id%2Ccredit_card_address%2Ccredit_card_type%2Cdisplay_string%2Cexp_month%2Cexp_year%2Cfirst_name%2Cis_verified%2Clast_name%2Cmiddle_name%2Ctime_created%2Cneed_3ds_authorization%2Callow_manual_3ds_authorization%2Csupports_recurring_in_india%7D%2Cpayment_method_direct_debits%7Baccount_id%2Caddress%2Ccan_verify%2Ccredential_id%2Cdisplay_string%2Cfirst_name%2Cis_awaiting%2Cis_pending%2Clast_name%2Cmiddle_name%2Cstatus%2Ctime_created%7D%2Cpayment_method_extended_credits%7Baccount_id%2Cbalance%2Ccredential_id%2Cmax_balance%2Ctype%2Cpartitioned_from%2Csequential_liability_amount%7D%2Cpayment_method_paypal%7Baccount_id%2Ccredential_id%2Cemail_address%2Ctime_created%7D%2Cpayment_method_stored_balances%7Baccount_id%2Cbalance%2Ccredential_id%2Ctotal_fundings%7D%2Cpayment_method_tokens%7Baccount_id%2Ccredential_id%2Ccurrent_balance%2Coriginal_balance%2Ctime_created%2Ctime_expire%2Ctype%7D%7D%22%5D&include_headers=false&locale=it_IT&method=get&pretty=0&suppress_http_code=1

Dữ liệu có thể bị đánh cắp bao gồm cookie phiên, mã thông báo truy cập, id tài khoản, địa chỉ email quảng cáo, trang liên quan, thông tin thẻ tín dụng (số, ngày hết hạn), email PayPal, số dư quảng cáo, giới hạn chi tiêu, v.v., sau đó được biên soạn và gửi đến máy chủ Command & Control (C2) của kẻ tấn công.

Nghiêm trọng hơn, những kẻ tấn công hoàn toàn có thể sử dụng các cookie Facebook bị đánh cắp này để truy cập tài khoản và sử dụng chúng để tạo các chiến dịch quảng cáo độc hại của riêng mình.

Trojan này được thực thi âm thầm và thực hiện tất cả các tác vụ của nó trong nền, do đó người dùng sẽ không biết rằng mình đã trở thành nạn nhân của mã độc. Facebook hiện chưa đưa ra ý kiến bình luận về vụ việc này.

Công nghệ

Công nghệ  AI

AI  Windows

Windows  iPhone

iPhone  Android

Android  Học IT

Học IT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Prompt

Prompt  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài