-

Trong phần 1 của loạt bài này chúng ta đã thảo luận về “Starter GPOs”. Trong phần 2 cũng đã giải quyết được vấn đề với Group Policy Management Console (GPMC) version 2 với bộ tìm kiếm, lọc và các tùy chọn comment mới của nó. Trong phần 3 n&agra

-

Trong bài này chúng tôi sẽ giới thiệu cho các bạn lý do tại sao Microsoft lại đưa trở lại tính năng Read Only Domain Controllers và tầm quan trọng của chúng như thế nào.

-

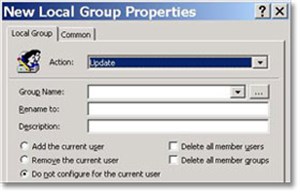

Với Group Policy Preferences mới, bạn có thể tạo và quản lý các thành viên của nhóm nội bộ. Bài này sẽ giới thiệu cho các bạn các thực hiện điều đó với các thiết lập GPP mới.

-

Applocker là một cấp độ bảo mật khác và mục đích là để hạn chế hoặc cho phép quyền truy cập vào phần mềm trong một nhóm người dùng cụ thể.

-

Trong bài viết dưới đây, chúng tôi sẽ hướng dẫn các bạn cách xử lý, khắc phục lỗi khi gỡ bỏ Windows Server 2008 R2 Server Core khỏi hệ thống domain. Trường hợp xảy ra ở đây là cả 2 hệ thống Core và Domain Controller (DC) đều là máy ảo, khi người dùng cố gắng chuyển DC về trạng thái của snapshot trước, nhưng phần Core không thể truy cập vào nguồn dữ liệu trên DC...

-

Người dùng có thể tạo một cài đặt Group Policy chặn các máy trạm kết nối tới bất kì mạng Wifi nào ngoài mạng được chỉ định.

-

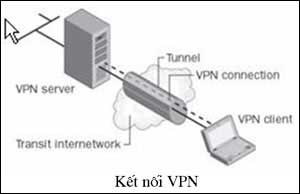

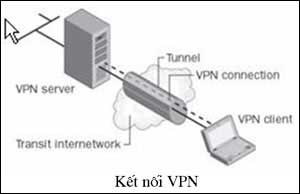

Nhu cầu truy cập từ xa (ngoài văn phòng) mạng nội bộ để trao đổi dữ liệu hay sử dụng ứng dụng ngày càng phổ biến. Đây là nhu cầu thiết thực, tuy nhiên do vấn đề bảo mật và an toàn thông tin nên các công ty ngại "mở" hệ thống mạng nội bộ của mình để c

-

Khi mà các tổ chức bắt đầu phụ thuộc nhiều hơn vào các dịch vụ đám mây thì việc quản lý băng thông mạng trở nên cực kỳ quan trọng. May mắn là băng thông có thể được quản lý thông qua một thành phần trong Windows được gọi là chất lượng dịch vụ (QoS). Bài viết này sẽ giải thích cho bạn đọc QoS là gì và những

-

Server Core là hình thức cài đặt Windows dạng rút gọn. Nghĩa là, sau khi đã cài đặt thành công, bạn triển khai và quản trị các dịch vụ trên Windows như: Active Directory, DNS Server, DHCP Server… hoàn toàn bằng giao diện dòng lệnh

-

Phần này nêu chi tiết quá trình xây dựng và kích hoạt khả năng của một KMS host trên một hệ điều hành máy chủ cụ thể. Hệ điều hành quyết định KMS host key nào có thể được cài đặt trên host đó.

-

iSCSI là một giao thức cho phép hai host có thể gửi các lệnh SCSI trên mạng TCP/IP. Bằng cách thực hiện này, bạn vẫn có thể sử dụng SCSI nhưng giải phóng được bản thân khỏi các hạn chế trong việc nối cáp SCSI truyền thống thay vì sử dụng LAN để kết nối với các máy tính SCSI của bạn và máy chủ đến khu vực lưu trữ SCSI.

-

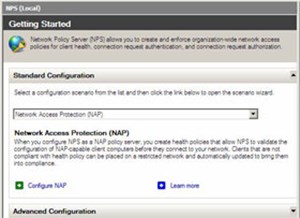

Trong bài này chúng tôi sẽ giới thiệu cho các bạn cách test các máy khách và cách các chứng chỉ bảo mật được gán, được gỡ bỏ tự động cũng như cách các máy khách được kết nối hoặc...

-

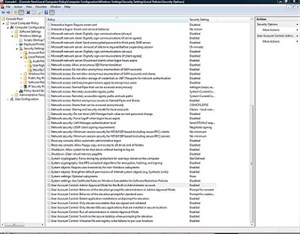

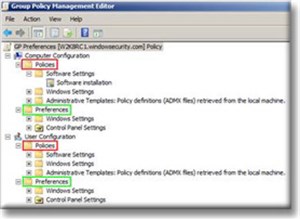

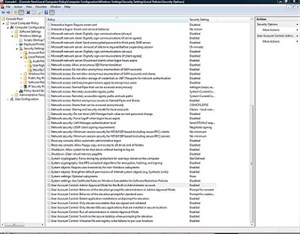

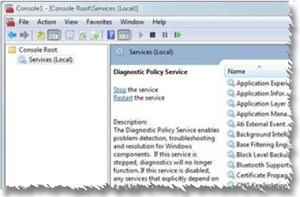

Kể từ khi có Windows 2000 Server, cỗ máy chính cho việc quản lý bảo mật trên mạng Windows đã có các chính sách nhóm (GP). Một vài năm trôi qua, mọi người đều thấy rằng các GP cần phải được mở rộng bởi vì có nhiều khía cạnh

-

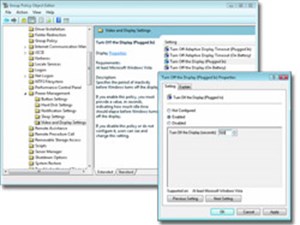

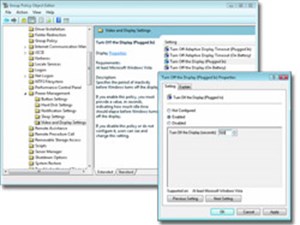

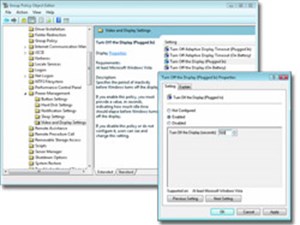

Trong phần đầu tiên của loạt bài này, chúng tôi đã giải thích rằng Windows Vista và Windows Server 2008 cung cấp đến hàng trăm thiết lập chính sách nhóm bổ sung so với Windows Server 2003 và Windows XP. Trong bài viết này, chúng

-

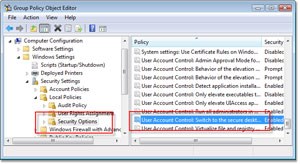

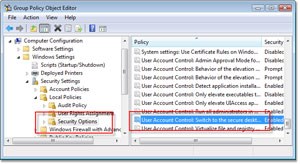

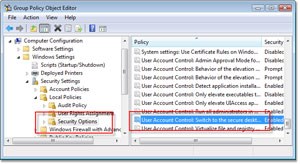

Bảo mật là một trong những mối quan tâm lớn của Microsoft khi phát triển hệ điều hành Windows Server 2008 và Windows Vista, chính vì điều đó mà không hề ngạc nhiên rằng có nhiều thiết lập của Group Policy mới được bổ sung trong hai hệ điều hành này.

-

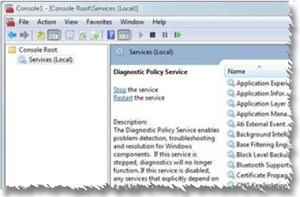

Trong phần 6 của loạt bài này, chúng tôi đã đề cập đến một số thiết lập chính sách nhóm mới có tác dụng giúp đỡ bạn dễ dàng hơn trong việc chuẩn đoán các vấn đề phát sinh với Windows. Ở cuối phần 6, chúng tôi đã nói một chú

-

Nếu bạn vẫn đang sử dụng bản sao Windows XP hoặc Windows Server 2003 trên các hệ thống được kết nối mạng (và cả Windows 7, Windows Server 2008 và 2008 R2), hãy chú ý!

-

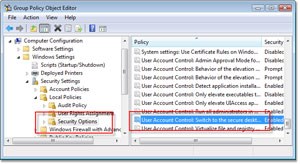

Trong phần trước của loạt bài này, chúng tôi đã giải thích User Account Control có liên quan đến các thiết lập chính sách nhóm có thể thực hiện những gì. Trong phần 4 này, chúng tôi sẽ tiếp tục giới thiệu về cá

-

Trong phần trước của loạt bài này, chúng tôi đã giới thiệu về các chính sách nhóm, bên cạnh việc chúng vẫn được sử dụng truyền thống theo cách bảo mật bắt buộc thì chúng còn có thể được sử dụng để hỗ trợ chuẩn đoán khi có vấn đề nào đó xuất hiện. Các chính sách nhóm không phải là công cụ chuẩn đ

-

Một hãng bảo mật vừa quyết định tung ra bản vá cho lỗ hổng zero-day của Windows 7 và Windows Server 2008.

-

Qua các phần đã giới thiệu trước, chúng tôi đã tập trung hầu hết sự quan tâm vào các lĩnh vực mà bạn có thể sử dụng để cải thiện vấn đề bảo mật. Mặc dù công việc chính của Group Policy là dành cho việc bảo mật, nhưng nó vẫn c&oac

-

Xin các bác ở Quantrimang giúp đỡ xem tôi đã sai bước nào mà không thể cài được software trên các Client

Trong loạt bài này chúng tôi sẽ hướng dẫn các bạn cách tạo một Lab Domain Controller trong Windows Server 2008 R2.

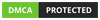

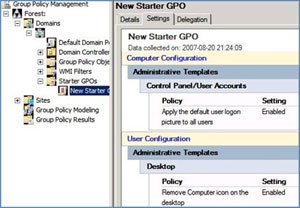

Trong loạt bài này chúng tôi sẽ hướng dẫn các bạn cách tạo một Lab Domain Controller trong Windows Server 2008 R2. Trong bài này, chúng tôi sẽ giới thiệu cho các bạn về các vấn đề liên quan đến GPO có trong Windows Server 2008 - Starter GPO. Với Starter GPO bạn có thể có khả năng lưu các mẫu cơ bản để sử dụng khi tạo mới các đối tượng Group Policy (GPO).

Trong bài này, chúng tôi sẽ giới thiệu cho các bạn về các vấn đề liên quan đến GPO có trong Windows Server 2008 - Starter GPO. Với Starter GPO bạn có thể có khả năng lưu các mẫu cơ bản để sử dụng khi tạo mới các đối tượng Group Policy (GPO). Trong phần 1 của loạt bài này chúng ta đã thảo luận về “Starter GPOs”. Trong phần 2 cũng đã giải quyết được vấn đề với Group Policy Management Console (GPMC) version 2 với bộ tìm kiếm, lọc và các tùy chọn comment mới của nó. Trong phần 3 n&agra

Trong phần 1 của loạt bài này chúng ta đã thảo luận về “Starter GPOs”. Trong phần 2 cũng đã giải quyết được vấn đề với Group Policy Management Console (GPMC) version 2 với bộ tìm kiếm, lọc và các tùy chọn comment mới của nó. Trong phần 3 n&agra Trong bài này chúng tôi sẽ giới thiệu cho các bạn lý do tại sao Microsoft lại đưa trở lại tính năng Read Only Domain Controllers và tầm quan trọng của chúng như thế nào.

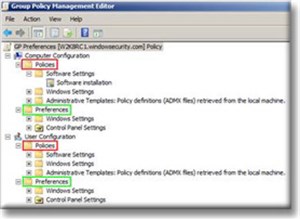

Trong bài này chúng tôi sẽ giới thiệu cho các bạn lý do tại sao Microsoft lại đưa trở lại tính năng Read Only Domain Controllers và tầm quan trọng của chúng như thế nào. Với Group Policy Preferences mới, bạn có thể tạo và quản lý các thành viên của nhóm nội bộ. Bài này sẽ giới thiệu cho các bạn các thực hiện điều đó với các thiết lập GPP mới.

Với Group Policy Preferences mới, bạn có thể tạo và quản lý các thành viên của nhóm nội bộ. Bài này sẽ giới thiệu cho các bạn các thực hiện điều đó với các thiết lập GPP mới. Applocker là một cấp độ bảo mật khác và mục đích là để hạn chế hoặc cho phép quyền truy cập vào phần mềm trong một nhóm người dùng cụ thể.

Applocker là một cấp độ bảo mật khác và mục đích là để hạn chế hoặc cho phép quyền truy cập vào phần mềm trong một nhóm người dùng cụ thể. Trong bài viết dưới đây, chúng tôi sẽ hướng dẫn các bạn cách xử lý, khắc phục lỗi khi gỡ bỏ Windows Server 2008 R2 Server Core khỏi hệ thống domain. Trường hợp xảy ra ở đây là cả 2 hệ thống Core và Domain Controller (DC) đều là máy ảo, khi người dùng cố gắng chuyển DC về trạng thái của snapshot trước, nhưng phần Core không thể truy cập vào nguồn dữ liệu trên DC...

Trong bài viết dưới đây, chúng tôi sẽ hướng dẫn các bạn cách xử lý, khắc phục lỗi khi gỡ bỏ Windows Server 2008 R2 Server Core khỏi hệ thống domain. Trường hợp xảy ra ở đây là cả 2 hệ thống Core và Domain Controller (DC) đều là máy ảo, khi người dùng cố gắng chuyển DC về trạng thái của snapshot trước, nhưng phần Core không thể truy cập vào nguồn dữ liệu trên DC... Người dùng có thể tạo một cài đặt Group Policy chặn các máy trạm kết nối tới bất kì mạng Wifi nào ngoài mạng được chỉ định.

Người dùng có thể tạo một cài đặt Group Policy chặn các máy trạm kết nối tới bất kì mạng Wifi nào ngoài mạng được chỉ định. Nhu cầu truy cập từ xa (ngoài văn phòng) mạng nội bộ để trao đổi dữ liệu hay sử dụng ứng dụng ngày càng phổ biến. Đây là nhu cầu thiết thực, tuy nhiên do vấn đề bảo mật và an toàn thông tin nên các công ty ngại "mở" hệ thống mạng nội bộ của mình để c

Nhu cầu truy cập từ xa (ngoài văn phòng) mạng nội bộ để trao đổi dữ liệu hay sử dụng ứng dụng ngày càng phổ biến. Đây là nhu cầu thiết thực, tuy nhiên do vấn đề bảo mật và an toàn thông tin nên các công ty ngại "mở" hệ thống mạng nội bộ của mình để c Khi mà các tổ chức bắt đầu phụ thuộc nhiều hơn vào các dịch vụ đám mây thì việc quản lý băng thông mạng trở nên cực kỳ quan trọng. May mắn là băng thông có thể được quản lý thông qua một thành phần trong Windows được gọi là chất lượng dịch vụ (QoS). Bài viết này sẽ giải thích cho bạn đọc QoS là gì và những

Khi mà các tổ chức bắt đầu phụ thuộc nhiều hơn vào các dịch vụ đám mây thì việc quản lý băng thông mạng trở nên cực kỳ quan trọng. May mắn là băng thông có thể được quản lý thông qua một thành phần trong Windows được gọi là chất lượng dịch vụ (QoS). Bài viết này sẽ giải thích cho bạn đọc QoS là gì và những Server Core là hình thức cài đặt Windows dạng rút gọn. Nghĩa là, sau khi đã cài đặt thành công, bạn triển khai và quản trị các dịch vụ trên Windows như: Active Directory, DNS Server, DHCP Server… hoàn toàn bằng giao diện dòng lệnh

Server Core là hình thức cài đặt Windows dạng rút gọn. Nghĩa là, sau khi đã cài đặt thành công, bạn triển khai và quản trị các dịch vụ trên Windows như: Active Directory, DNS Server, DHCP Server… hoàn toàn bằng giao diện dòng lệnh Phần này nêu chi tiết quá trình xây dựng và kích hoạt khả năng của một KMS host trên một hệ điều hành máy chủ cụ thể. Hệ điều hành quyết định KMS host key nào có thể được cài đặt trên host đó.

Phần này nêu chi tiết quá trình xây dựng và kích hoạt khả năng của một KMS host trên một hệ điều hành máy chủ cụ thể. Hệ điều hành quyết định KMS host key nào có thể được cài đặt trên host đó. iSCSI là một giao thức cho phép hai host có thể gửi các lệnh SCSI trên mạng TCP/IP. Bằng cách thực hiện này, bạn vẫn có thể sử dụng SCSI nhưng giải phóng được bản thân khỏi các hạn chế trong việc nối cáp SCSI truyền thống thay vì sử dụng LAN để kết nối với các máy tính SCSI của bạn và máy chủ đến khu vực lưu trữ SCSI.

iSCSI là một giao thức cho phép hai host có thể gửi các lệnh SCSI trên mạng TCP/IP. Bằng cách thực hiện này, bạn vẫn có thể sử dụng SCSI nhưng giải phóng được bản thân khỏi các hạn chế trong việc nối cáp SCSI truyền thống thay vì sử dụng LAN để kết nối với các máy tính SCSI của bạn và máy chủ đến khu vực lưu trữ SCSI. Trong bài này chúng tôi sẽ giới thiệu cho các bạn cách test các máy khách và cách các chứng chỉ bảo mật được gán, được gỡ bỏ tự động cũng như cách các máy khách được kết nối hoặc...

Trong bài này chúng tôi sẽ giới thiệu cho các bạn cách test các máy khách và cách các chứng chỉ bảo mật được gán, được gỡ bỏ tự động cũng như cách các máy khách được kết nối hoặc... Kể từ khi có Windows 2000 Server, cỗ máy chính cho việc quản lý bảo mật trên mạng Windows đã có các chính sách nhóm (GP). Một vài năm trôi qua, mọi người đều thấy rằng các GP cần phải được mở rộng bởi vì có nhiều khía cạnh

Kể từ khi có Windows 2000 Server, cỗ máy chính cho việc quản lý bảo mật trên mạng Windows đã có các chính sách nhóm (GP). Một vài năm trôi qua, mọi người đều thấy rằng các GP cần phải được mở rộng bởi vì có nhiều khía cạnh Trong phần đầu tiên của loạt bài này, chúng tôi đã giải thích rằng Windows Vista và Windows Server 2008 cung cấp đến hàng trăm thiết lập chính sách nhóm bổ sung so với Windows Server 2003 và Windows XP. Trong bài viết này, chúng

Trong phần đầu tiên của loạt bài này, chúng tôi đã giải thích rằng Windows Vista và Windows Server 2008 cung cấp đến hàng trăm thiết lập chính sách nhóm bổ sung so với Windows Server 2003 và Windows XP. Trong bài viết này, chúng Bảo mật là một trong những mối quan tâm lớn của Microsoft khi phát triển hệ điều hành Windows Server 2008 và Windows Vista, chính vì điều đó mà không hề ngạc nhiên rằng có nhiều thiết lập của Group Policy mới được bổ sung trong hai hệ điều hành này.

Bảo mật là một trong những mối quan tâm lớn của Microsoft khi phát triển hệ điều hành Windows Server 2008 và Windows Vista, chính vì điều đó mà không hề ngạc nhiên rằng có nhiều thiết lập của Group Policy mới được bổ sung trong hai hệ điều hành này. Trong phần 6 của loạt bài này, chúng tôi đã đề cập đến một số thiết lập chính sách nhóm mới có tác dụng giúp đỡ bạn dễ dàng hơn trong việc chuẩn đoán các vấn đề phát sinh với Windows. Ở cuối phần 6, chúng tôi đã nói một chú

Trong phần 6 của loạt bài này, chúng tôi đã đề cập đến một số thiết lập chính sách nhóm mới có tác dụng giúp đỡ bạn dễ dàng hơn trong việc chuẩn đoán các vấn đề phát sinh với Windows. Ở cuối phần 6, chúng tôi đã nói một chú Nếu bạn vẫn đang sử dụng bản sao Windows XP hoặc Windows Server 2003 trên các hệ thống được kết nối mạng (và cả Windows 7, Windows Server 2008 và 2008 R2), hãy chú ý!

Nếu bạn vẫn đang sử dụng bản sao Windows XP hoặc Windows Server 2003 trên các hệ thống được kết nối mạng (và cả Windows 7, Windows Server 2008 và 2008 R2), hãy chú ý! Trong phần trước của loạt bài này, chúng tôi đã giải thích User Account Control có liên quan đến các thiết lập chính sách nhóm có thể thực hiện những gì. Trong phần 4 này, chúng tôi sẽ tiếp tục giới thiệu về cá

Trong phần trước của loạt bài này, chúng tôi đã giải thích User Account Control có liên quan đến các thiết lập chính sách nhóm có thể thực hiện những gì. Trong phần 4 này, chúng tôi sẽ tiếp tục giới thiệu về cá Trong phần trước của loạt bài này, chúng tôi đã giới thiệu về các chính sách nhóm, bên cạnh việc chúng vẫn được sử dụng truyền thống theo cách bảo mật bắt buộc thì chúng còn có thể được sử dụng để hỗ trợ chuẩn đoán khi có vấn đề nào đó xuất hiện. Các chính sách nhóm không phải là công cụ chuẩn đ

Trong phần trước của loạt bài này, chúng tôi đã giới thiệu về các chính sách nhóm, bên cạnh việc chúng vẫn được sử dụng truyền thống theo cách bảo mật bắt buộc thì chúng còn có thể được sử dụng để hỗ trợ chuẩn đoán khi có vấn đề nào đó xuất hiện. Các chính sách nhóm không phải là công cụ chuẩn đ Một hãng bảo mật vừa quyết định tung ra bản vá cho lỗ hổng zero-day của Windows 7 và Windows Server 2008.

Một hãng bảo mật vừa quyết định tung ra bản vá cho lỗ hổng zero-day của Windows 7 và Windows Server 2008. Qua các phần đã giới thiệu trước, chúng tôi đã tập trung hầu hết sự quan tâm vào các lĩnh vực mà bạn có thể sử dụng để cải thiện vấn đề bảo mật. Mặc dù công việc chính của Group Policy là dành cho việc bảo mật, nhưng nó vẫn c&oac

Qua các phần đã giới thiệu trước, chúng tôi đã tập trung hầu hết sự quan tâm vào các lĩnh vực mà bạn có thể sử dụng để cải thiện vấn đề bảo mật. Mặc dù công việc chính của Group Policy là dành cho việc bảo mật, nhưng nó vẫn c&oac Xin các bác ở Quantrimang giúp đỡ xem tôi đã sai bước nào mà không thể cài được software trên các Client

Xin các bác ở Quantrimang giúp đỡ xem tôi đã sai bước nào mà không thể cài được software trên các Client Công nghệ

Công nghệ  Học CNTT

Học CNTT  Tiện ích

Tiện ích  Khoa học

Khoa học  Cuộc sống

Cuộc sống  Làng Công nghệ

Làng Công nghệ  Công nghệ

Công nghệ  Ứng dụng

Ứng dụng  Hệ thống

Hệ thống  Game - Trò chơi

Game - Trò chơi  iPhone

iPhone  Android

Android  Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Thủ thuật SEO

Thủ thuật SEO  Phần cứng

Phần cứng  Kiến thức cơ bản

Kiến thức cơ bản  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Học CNTT

Học CNTT  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Download

Download  Năng suất

Năng suất  Game - Trò chơi

Game - Trò chơi  Hệ thống

Hệ thống  Thiết kế & Đồ họa

Thiết kế & Đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Doanh nghiệp

Doanh nghiệp  Ảnh & Video

Ảnh & Video  Giải trí & Âm nhạc

Giải trí & Âm nhạc  Mạng xã hội

Mạng xã hội  Lập trình

Lập trình  Giáo dục - Học tập

Giáo dục - Học tập  Lối sống

Lối sống  Tài chính & Mua sắm

Tài chính & Mua sắm  AI Trí tuệ nhân tạo

AI Trí tuệ nhân tạo  ChatGPT

ChatGPT  Gemini

Gemini  Tiện ích

Tiện ích  Khoa học

Khoa học  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Cuộc sống

Cuộc sống  TOP

TOP  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Nuôi dạy con

Nuôi dạy con  Mẹo vặt

Mẹo vặt  Phim ảnh, Truyện

Phim ảnh, Truyện  Làm đẹp

Làm đẹp  DIY - Handmade

DIY - Handmade  Du lịch

Du lịch  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  Giáng sinh - Noel

Giáng sinh - Noel  Ô tô, Xe máy

Ô tô, Xe máy  Làng Công nghệ

Làng Công nghệ  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ Thiên tài

Trí tuệ Thiên tài