Hãng bảo mật Secunia vừa cảnh báo một loạt các lỗ hổng trong nhiều sản phẩm Oracle. Trong số này có nhiều lỗ hổng cho phép tin tặc upload phần mềm độc hại tới người dùng từ xa để chiếm quyền điều khiển, lợi dụng tấn công DoS, và đánh cắp thông tin nhạy cảm...

Hãng bảo mật Secunia vừa cảnh báo một loạt các lỗ hổng trong nhiều sản phẩm Oracle. Trong số này có nhiều lỗ hổng cho phép tin tặc upload phần mềm độc hại tới người dùng từ xa để chiếm quyền điều khiển, lợi dụng tấn công DoS, và đánh cắp thông tin nhạy cảm...

Cụ thể các lỗ hổng như sau:

1) Một lỗ hổng chưa được xác định trong Oracle HTTP Server

2) Lỗi liên quan tới khối Null trong Oracle Internet Directory có thể cho phép tấn công DoS bằng cách gửi một truy vấn LDAP đặc biệt tới cổng 389/TCP hoặc cổng 636/TCP.

3) Sai sót bảo mật trong gói DBMS_AQELM của Cơ sở dữ liệu Oracle có thể cho phép tấn công tràn bộ đệm bằng cách gửi tới một chuỗi thông số quá lớn khiến cho hệ thống không thể thực thi được. Trường hợp khai thác thành công có thể cho phép thực thi mã nhị phân từ xa.

4) Một sai sót do sử dụng đường dẫn thư viện không đáng tin cậy trong chương trình root giúp tin tặc đoạt quyền điều khiển root. Những trường hợp khai thác thành công lỗ hổng này buộc phải có tài khoản cơ sở dữ liệu (thường là "oracle"), hoặc là thành viên của nhóm cài đặt oracle (thường là "oinstall").

5) Đầu vào thủ tục "SHOW" trong gói "WWV_RENDER_REPORT" không được xử lý chính xác trước khi sử dụng khiến cho tin tặc có thể sửa đổi các PLSQL bằng cách chèn vào mã PLSQL nhất định. Nếu khai thác thành công, tin tặc có thể kiểm soát toàn bộ máy chủ CSDL Oracel backend thông qua máy chủ web front-end.

6) Một lỗ hổng chưa được xác định của WebLogic Server trong thành phần ForeignJMS và trong console WebLogic hoặc bản ghi server có thể bị lợi dụng để tiết lộ thông tin nhạy cảm.

7) Nhiều lỗ hổng chưa thể xác định của WebLogic Server trong Console/WLST có thể bị lợi dụng để chiếm quyền điều khiển leo thang.

8) Một lỗ hổng chưa thể xác định của WebLogic Server trong plug-in WebLogic dành cho Apache, Sun và IIS Webserver có thể bị khai thác để tiết lộ thông tin nhạy cảm.

9) Một lỗ hổng chưa thể xác định của WebLogic Server trong quy trình xử lý trang JSP có thể bị khai thác để tiết lộ thông tin nhạy cảm.

10) Một lỗ hổng chưa thể xác định của WebLogic Server trong UDDI Explorer có thể bị lợi dụng để xâm nhập vào hệ thống yếu kém.

11) Một lỗ hổng chưa thể xác định của WebLogic Server có thể bị lợi dụng để tấn công từ chối dịch vụ (DoS).

Những lỗ hổng còn lại chủ yếu là do những sai sót bảo mật chưa thể xác định. Hiện chưa có thông tin về những lỗ hổng này.

Danh sách những sản phẩm Oracle bị ảnh hưởng:

* Oracle Database 11g, version 11.1.0.6

* Oracle Database 10g Release 2, versions 10.2.0.2, 10.2.0.3, 10.2.0.4

* Oracle Database 10g, version 10.1.0.5

* Oracle Database 9i Release 2, versions 9.2.0.8, 9.2.0.8DV

* Oracle TimesTen In-Memory Database version 7.0.3.0.0

* Oracle Application Server 10g Release 3 (10.1.3), versions 10.1.3.1.0, 10.1.3.3.0

* Oracle Application Server 10g Release 2 (10.1.2), versions 10.1.2.2.0, 10.1.2.3.0

* Oracle Application Server 10g (9.0.4), version 9.0.4.3

* Oracle Hyperion BI Plus version 9.2.0.3, 9.2.1.0,and 9.3.1.0

* Oracle Hyperion Performance Suite version 8.3.2.4, and 8.5.0.3

* Oracle E-Business Suite Release 12, version 12.0.4

* Oracle E-Business Suite Release 11i, version 11.5.10.2

* Oracle Enterprise Manager Database Control 11i version 11.1.0.6

* Oracle Enterprise Manager Database Control 10g Release 2, versions 10.2.0.2, 10.2.0.3, 10.2.0.4

* Oracle Enterprise Manager Database Control 10g Release 1, version 10.1.0.5

* Oracle Enterprise Manager Grid Control 10g Release 1, versions 10.1.0.5, 10.1.0.6

* Oracle PeopleSoft Enterprise PeopleTools versions 8.48.17, 8.49.11

* Oracle PeopleSoft Enterprise CRM version 8.9, 9.0

* Oracle WebLogic Server (formerly BEA WebLogic Server) 10.0 released through MP1

* Oracle WebLogic Server (formerly BEA WebLogic Server) 9.0, 9.1, 9.2 released through MP3

* Oracle WebLogic Server (formerly BEA WebLogic Server) 8.1 released through SP6

* Oracle WebLogic Server (formerly BEA WebLogic Server) 7.0 released through SP7

* Oracle WebLogic Server (formerly BEA WebLogic Server) 6.1 released through SP7

Giải pháp: Cần triển khai ngay lập tức các bản vá của nhà cung cấp sản phẩm:

* Oracle:

http://www.oracle.com/technology/deploy/security/critical-patch-updates/cpujul2008.html

* Oracle / BEA:

https://support.bea.com/application_content/product_ portlets/securityadvisories/2782.html

https://support.bea.com/application_content/product_ portlets/securityadvisories/2790.html

https://support.bea.com/application_content/product_ portlets/securityadvisories/2789.html

https://support.bea.com/application_content/product_ portlets/securityadvisories/2785.html

https://support.bea.com/application_content/product_ portlets/securityadvisories/2786.html

https://support.bea.com/application_content/product_ portlets/securityadvisories/2791.html

https://support.bea.com/application_content/product_ portlets/securityadvisories/2792.html

Một loạt sản phẩm Oracle mắc lỗi nghiêm trọng

490

0 Bình luận

Sắp xếp theo

Xóa Đăng nhập để Gửi

Có thể bạn quan tâm

-

Những thiết bị Android lạ lùng nhất làng công nghệ

-

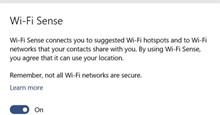

Wifi Sense - tính năng tự động chia sẻ mật khẩu Wi-Fi với bạn bè

-

Microsoft sẽ hoàn thiện Windows 10 ngay trong tuần này

-

Vô hiệu hóa phím tắt Lockscreen trên Windows

-

Bphone có bản cập nhật phần mềm đầu tiên, cải thiện camera

-

Lưu trữ đám mây: Amazon, Microsoft, Google - Tam mã phân tranh

Công nghệ

Công nghệ  Windows

Windows  iPhone

iPhone  Android

Android  Học CNTT

Học CNTT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  macOS

macOS  Phần cứng

Phần cứng  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Nhà thông minh

Nhà thông minh  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets - Trang tính

Google Sheets - Trang tính  Code mẫu

Code mẫu  Photoshop CS6

Photoshop CS6  Photoshop CS5

Photoshop CS5  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Ứng dụng văn phòng

Ứng dụng văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Họp, học trực tuyến

Họp, học trực tuyến  Video, phim, nhạc

Video, phim, nhạc  Giao tiếp, liên lạc, hẹn hò

Giao tiếp, liên lạc, hẹn hò  Hỗ trợ học tập

Hỗ trợ học tập  Máy ảo

Máy ảo  Điện máy

Điện máy  Tủ lạnh

Tủ lạnh  Tivi

Tivi  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Làm đẹp

Làm đẹp  Nuôi dạy con

Nuôi dạy con  Chăm sóc Nhà cửa

Chăm sóc Nhà cửa  Du lịch

Du lịch  Halloween

Halloween  Mẹo vặt

Mẹo vặt  Giáng sinh - Noel

Giáng sinh - Noel  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  TOP

TOP  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ nhân tạo (AI)

Trí tuệ nhân tạo (AI)  Anh tài công nghệ

Anh tài công nghệ  Bình luận công nghệ

Bình luận công nghệ